Codecov黑客獲得了Monday.com源代碼的訪問權限

Monday.com最近披露了Codecov供應鏈攻擊的影響,該攻擊已經影響了多家公司。

http://monday.com最初叫做Dapulse,是Wix的內部通訊工具。Dapulse的客戶遍布全球85個國家,擁有4500多名付費用戶。但作為一個業務范圍遍布全球的管理公司,Dapulse公司的品牌卻飽受詬病。不光國外用戶不知“Dapulse”何意,就連本國客戶也對“Dapulse”的含義表示不解。

隨后Dapulse收購域名http://Monday.com。http://Monday.com讓中小型企業可以在無代碼的環境中構建自定義工作流應用程序以運行項目,流程和日常工作。該公司還向希望在平臺之上構建應用程序的開發人員開放平臺。

http://monday.com 是一個兼容性頗為優秀的效率工具,它可以給自由設計師來管理項目,也可以對需要多人團隊協同的項目進行管理。目前該平臺的客戶包括Uber,BBC Studios,Adobe,Universal,Hulu,歐萊雅,可口可樂和聯合利華等知名公司。

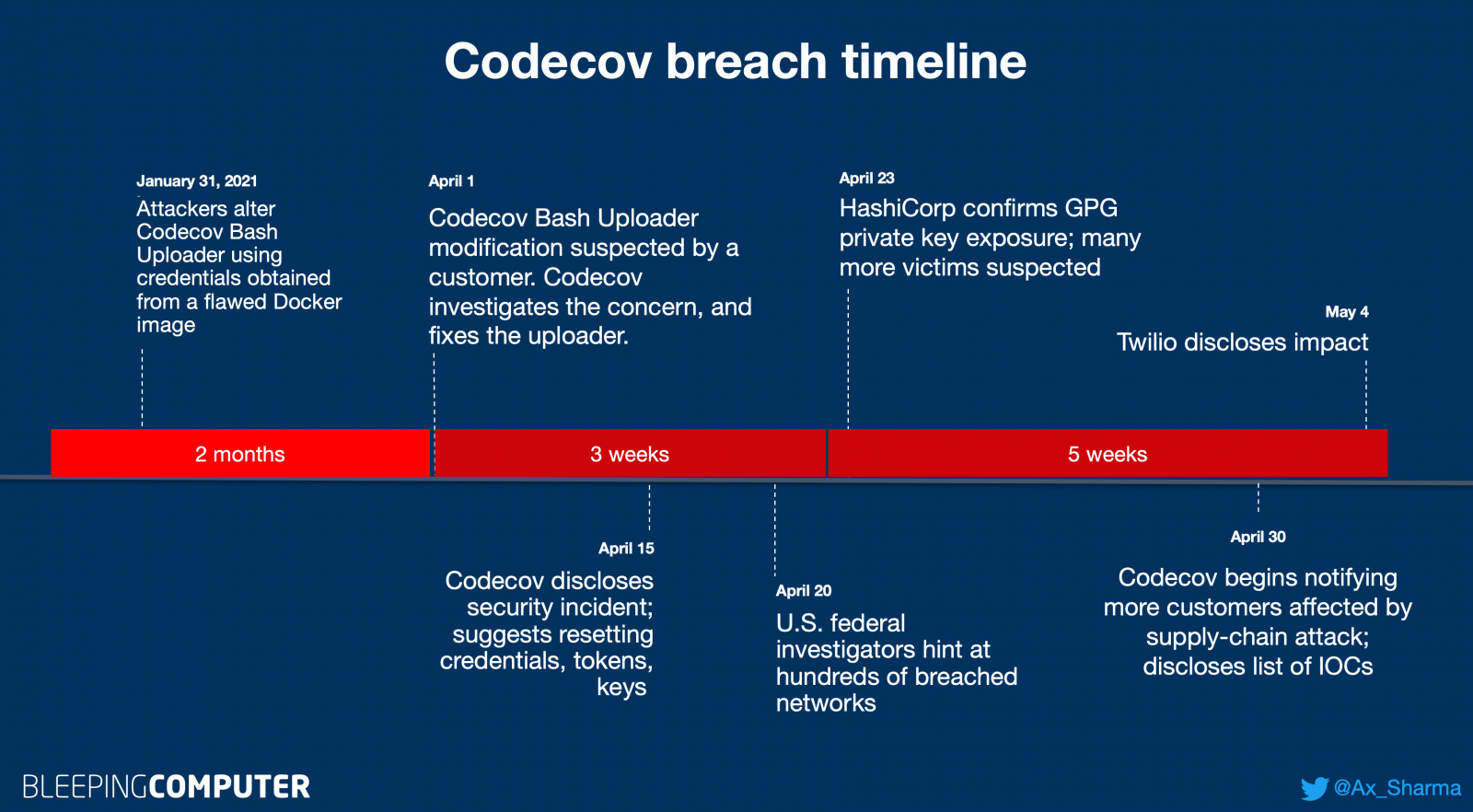

根據BleepingComputer上個月的報道,流行的代碼覆蓋工具Codecov成為持續了兩個月的供應鏈攻擊的受害者。

在這兩個月的時間內,攻擊者已經修改了合法的Codecov Bash Uploader工具,以從Codecov客戶的CI / CD環境中竊取環境變量(包含敏感信息,例如密鑰,令牌和憑據)。

據報道,Codecov攻擊者使用來自被篡改的Bash Uploader的憑據,攻破了數百個客戶網絡。

在Codecov攻擊中訪問Monday.com的源代碼

Codecov客戶Monday.com最近宣布受到Codecov供應鏈攻擊的影響。

在本周提交給美國證券交易委員會(SEC)的一份表格中,該公司分享了周一網站首次公開募股(IPO)的細節。

在對Codecov違規行為進行調查后,Monday.com發現未經授權的攻擊者可以訪問其源代碼的只讀副本。

但是,該公司表示,到目前為止,還沒有證據表明攻擊者篡改了源代碼,或其任何產品受到影響。

此外,該公司表示:

| “攻擊者確實訪問了一個包含特定URL列表的文件,這些URL指向我們平臺托管的公開廣播的客戶表單和視圖,并且我們已與相關客戶聯系,告知他們如何重新生成這些URL。” |

目前,盡管該公司仍在繼續調查,但也沒有跡象表明Monday.com客戶的數據已受到此事件的影響。

在本周提交給SEC的文件披露之前,Monday.com曾表示,在Codecov事件發生后,他們刪除了Codecov對其環境的訪問權限,并完全停止了該服務的使用。

Monday.com的安全團隊在上周的博客文章中說:

| “得知此問題后,我們立即采取了緩解措施,包括撤銷對Codecov的訪問,停止使用Codecov的服務,輪換monday.com所有運營和開發環境的密鑰,以及聘請領先的網絡安全法醫專家來協助我們進行調查。 ” |

Monday.com是Codecov入侵的眾多受害者之一

Monday.com不是第一家或唯一一家受到Codecov供應鏈攻擊影響的公司。雖然Codecov的攻擊在兩個月的時間里沒有被發現,但在它被發現后,攻擊仍在繼續展開。

Codecov事件時間線(BleepingComputer)

正如本周BleepingComputer報道的那樣,美國網絡安全公司Rapid7透露,他們的某些源代碼存儲庫和憑據已被Codecov攻擊者訪問。

上個月,HashiCorp宣布他們的GPG私鑰在攻擊中被暴露。該密鑰已用于簽名和驗證軟件版本,因此必須更改。

云通信平臺Twilio、云服務提供商Confluent和保險公司Coalition也報告稱,Codecov攻擊者訪問了他們的私人存儲庫。

從那時起,其他幾個Codecov客戶端不得不輪換其憑據。它們是否受到影響以及以何種身份受到影響仍然是一個謎。

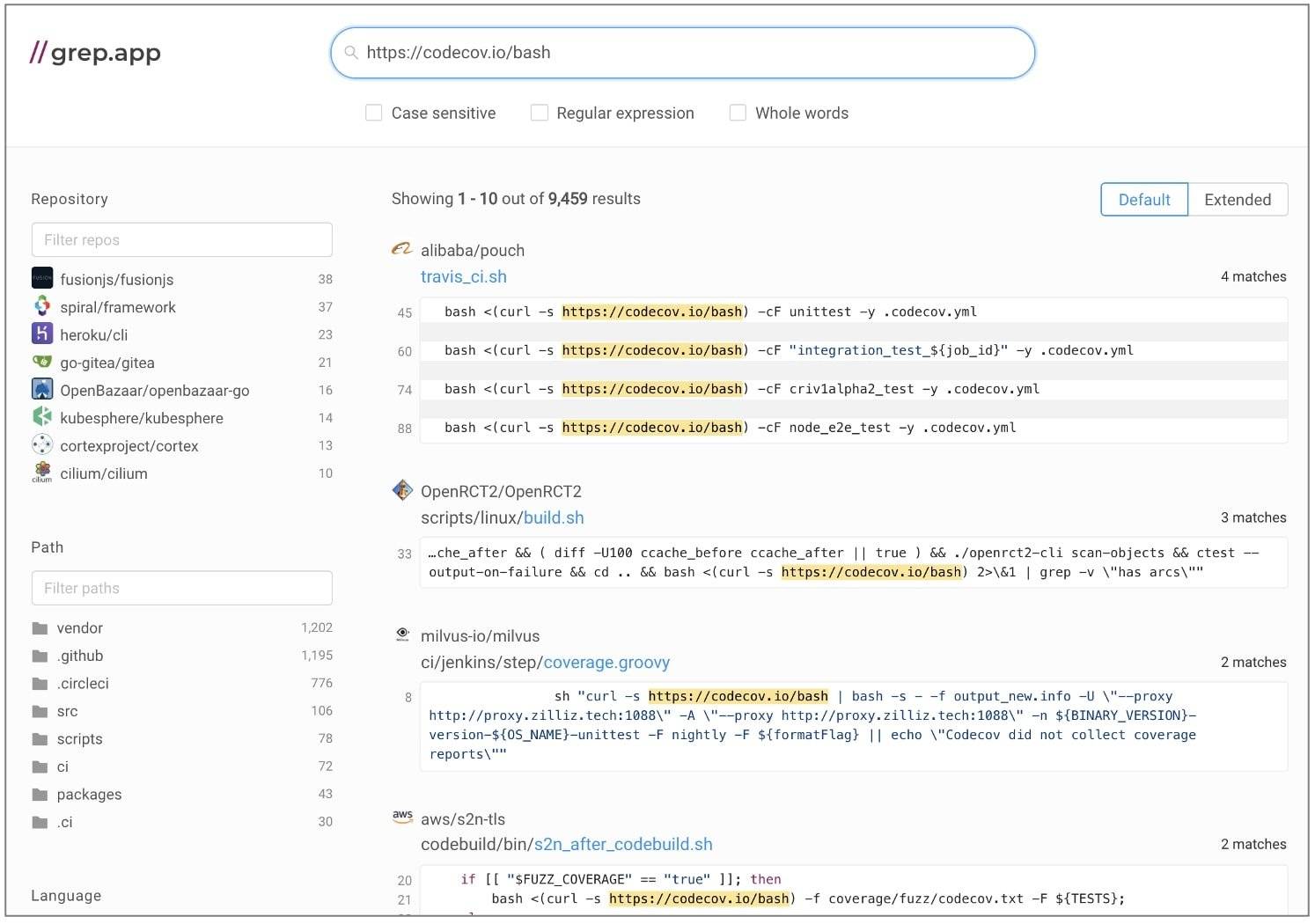

在Codecov發現漏洞之前,Bash Uploader已經被數千個開源項目使用:

使用Codecov Bash Uploader的數千個存儲庫

由于Codecov攻擊行為已與SolarWinds供應鏈攻擊進行了比較,因此美國聯邦調查人員已介入調查其全部影響。

Monday.com表示:

| “截至本招股說明書發布之日,我們沒有發現任何證據表明,對我們的源代碼進行了任何未經授權的修改,對我們的產品也沒有任何影響。然而,如果發現與Codecov網絡攻擊有關的新信息或不同信息,包括涉及其范圍和對我們IT環境的任何潛在影響,包括關于我們或我們客戶的專有信息或敏感或機密數據的丟失、意外披露或未經批準傳播,或者我們源代碼中的漏洞,可能會導致我們的訴訟和潛在責任,損害我們的品牌和聲譽,對我們的銷售產生負面影響,或損害我們的業務。任何索賠或調查都可能導致我們承擔重大的外部和內部法律和咨詢成本,以及管理層從我們的業務運營中轉移注意力。” |

上個月,Codecov開始向受影響的客戶發送其他通知,并披露了完整的危害指標(IOC)列表,即與該供應鏈攻擊相關的攻擊者IP地址。

Codecov用戶應該掃描他們的CI/CD環境和網絡,尋找任何被攻擊的跡象。

本文翻譯自:

https://www.bleepingcomputer.com/news/security/codecov-hackers-gained-access-to-mondaycom-source-code/