HTTPS配置符合PCI DSS合規標準

一、前言

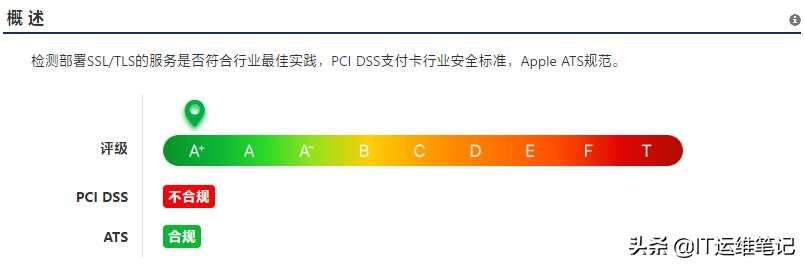

因業務需求,公司站點的HTTPS配置必須符合PCI DSS合規標準。判斷是否符合PCI DSS合規標準可使用工具(如https://myssl.com/)通過對HTTPS證書進行安全檢測,若不符合會出現如下圖中的提示。

二、關于PCI DSS

1.產生背景

MasterCard、VISA、American Express、Discovery和JCB是目前PCI產業中的五個全球支付品牌。每個品牌都有自己的安全要求,每個品牌所維護的安全策略體系也依然在用。經五個卡品牌協商,為了更好的促進支付卡產業數據安全的發展,把數據保護的相關要求統一維護,成立PCI安全標準委員會。

PCI安全標準委員會作為一家全球性組織,主要負責全球范圍內對于數據保護標準的制定和更新、體系的管理、人員和機構的培訓、審核機構的授權還有安全意識的教育等等。

2.什么是PCI DSS

全稱Payment Card Industry Data Security Standard,第三方支付行業(支付卡行業PCI DSS)數據安全標準,是由PCI安全標準委員會的五個創始成員共同制定,力在使國際上采用一致的數據安全標準。

PCI DSS支付卡產業數據安全標準是一個被開發支持和提高持卡人數據安全和卡組織采用的全球化一致性的數據安全措施。提供了一套保護持卡人數據的技術和操作的基線要求。PCI DSS信息安全標準有6大目標,12個大類要求,整個PCI安全標準基本就圍繞這些項目進行的,正在或準備有意向要做PCI合規審查的組織可以作為參考。

現行標準版本為PCI DSSv3.2.1。

PCI DSS適用于所有涉及到支付卡存儲、傳輸和處理的實體,主要包括商戶、第三方支付機構、發卡機構和服務提供商等。PCI DSS包括一組保護持卡人信息的基本要求,并可能增加額外的管控措施,以進一步提高數據的安全性,降低數據泄露的風險。

PCI DSS標準從信息安全管理體系、網絡安全、物理安全、數據加密等方方面面提出了諸多的安全基線要求。雖然沒有任何一個信息安全標準或者安全建設可以保障實現百分之百的抵御安全風險,然而根據業界的積累,能夠實現PCI DSS并且嚴格按照PCI DSS的要求持續實施針對持卡人數據環境的安全防護,安全事件發生的可能性將大大降低。

三、配置

HTTPS配置符合PCI DSS合規標準,在對應的站點配置文件里禁用 TLSv1.0 即可。

1.Nginx服務

## 禁用TLSv1.0后ssl_protocols項配置如下:

- ssl_protocols TLSv1.1 TLSv1.2;

## 檢測配置并重啟

- ${NginxPATH}/sbin/nginx -t

- ${NginxPATH}/sbin/nginx -s reload

- //${NginxPATH}為nginx應用安裝目錄路徑,請根據實際情況修改。

2.Apache服務

## 禁用TLSv1.0后ssl_protocols項配置如下:

- # 未知版本

- ssl_protocols TLSv1.1 TLSv1.2;

- # Apache 2.2.22版

- SSLProtocol TLSv1.1

- # Apache 2.2.23版

- SSLProtocol ALL -SSLv2 -SSLv3 -TLSv1

- # Apache + mod_nss版

- NSSProtocol TLSv1.1,TLSv1.2

## 重啟服務(以CentOS7 系統為例)

- systemctl restart httpd

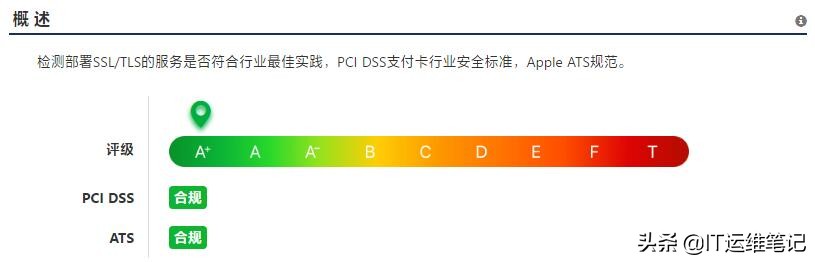

3.配置修改完成后再次檢測就不會有 “PCI DSS 不合規”的提示。