卡巴斯基:假冒電子郵件呈上升趨勢

電子郵件欺騙涉及制作看似合法的假冒電子郵件,以誘使用戶采取有利于攻擊者的行為。這些行為可能包括下載惡意軟件、提供對系統或數據的訪問、提供個人詳情或轉賬等。很多情況下,這些“欺詐”電子郵件看上去似乎是來自信譽良好的組織,不僅使被攻擊目標面臨風險,而且使那些域名被濫用的公司的聲譽受到影響。不僅如此,欺詐電子郵件可能是規模更大的多階段攻擊的一部分,例如那些針對企業的人肉搜索攻擊。而且,這些攻擊數量呈上升趨勢。

從2021年4月至5月,電子郵件欺詐攻擊總數量幾乎翻了一番,從4,440次增加到8,204次。這種類型的攻擊可以通過多種手段進行。最簡單的是所謂的 “合法域名欺騙”。這是有人將假冒的組織的域插入“發件人”標題的地方,使人很難區分假冒郵件和真實郵件。但是,如果企業實施了一種較新的郵件身份驗證方法,攻擊者就必須采用另一種方法。這可能通過“顯示名稱欺騙”的形式來實現,即攻擊者假冒是個人發送了郵件,也就是說讓這些郵件看起來像是由公司的真實員工發送的。

更為復雜的欺詐攻擊涉及看上去相似的域名:攻擊者使用與合法組織的域名相似的特定的注冊域名。

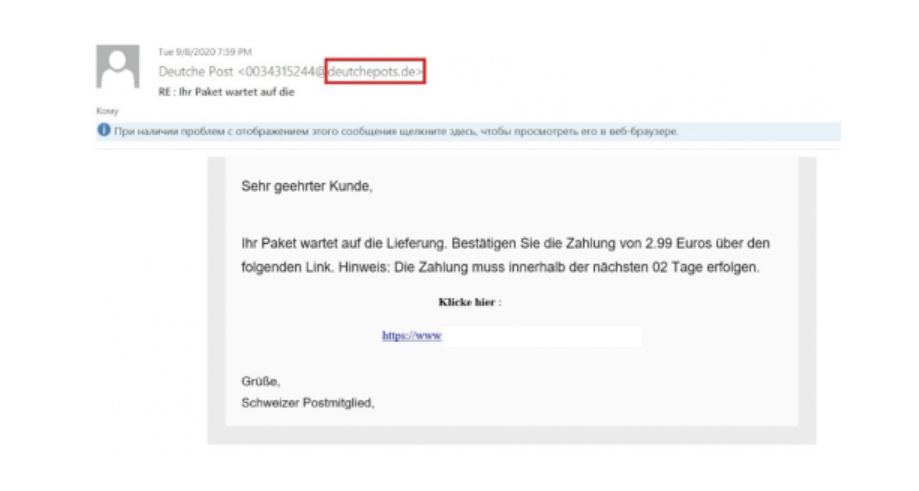

使用相似域名發送的電子郵件示例

在上述示例中,攻擊者發送了一封看似是來自德國郵政集團(deutschepost.de)的郵件。郵件聲稱收件人需要支付包裹投遞費用,但是,如果您點擊了鏈接,不僅會損失3歐元,還會降您的銀行卡信息交給欺詐者。經過仔細檢查,用戶可能注意到域名的拼寫錯誤,從而意識到這封郵件是假冒的。但是,這在Unicode欺騙中是不可能的。

Unicode時一種用于對域名進行編碼的標準,但是,當域名中使用了非拉丁語元素時,這些元素會從Unicode轉換為另一個編碼系統。其結果就是,在編碼層面,兩個域名可能看起來不同——例如kaspersky.com和kaspersky.com(這里使用了一個西里爾字母y)——但是當電子郵件被發送時,它們都會在 “發件人” 標頭中顯示為 “kaspersky.com”。

“與網絡罪犯使用的一些其他技術相比,欺詐攻擊可能看起來很原始,但這種攻擊手段非常有效。它也可能只是更復雜的商業電子郵件入侵 (BEC) 攻擊的第一階段——攻擊可能導致身份被盜和業務停頓,還可能造成重大的經濟損失。好消息是,現在有一系列的反欺詐保護解決方案和新的認證標準,確保您的企業郵件安全,”卡巴斯基安全專家Roman Dedenok評論說。

要了解更多不同的欺詐攻擊手段以及如何確保自身安全,請訪問Securelist.

為了降低企業成為欺騙攻擊受害者的風險,卡巴斯基大中華區總經理鄭啟良建議采取以下措施:

為您的企業郵件系統引入一種電子郵件認證手段,例如SPF、DKIM或DMARC。

實施能夠涵蓋電子郵件安全主題的安全意識培訓課程。這些課程有助于幫助您的員工在收到不熟悉的人發來的電子郵件時檢查發件人地址,并且學習其他郵件安全基本規則。

如果您在使用Microsoft 365云服務,不要忘記對其進行保護。卡巴斯基Microsoft Office 365安全具有專門的反欺詐功能,可以確保企業通信的安全。