騰訊安全運營中心(SOC)重保實戰案例(2)

作者:佚名

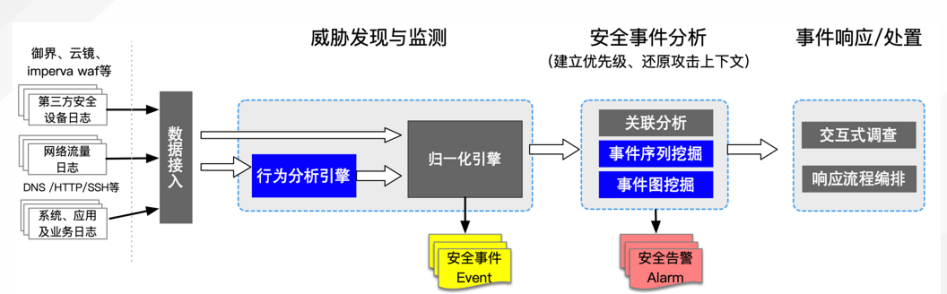

在某重保客戶使用場景,騰訊零信任iOA捕獲到有針對性的釣魚郵件攻擊活動,零信任iOA的相關進程告警數據會上報至騰訊SOC數據中心,SOC會匯總全網各個節點的威脅告警數據并對數據進行分析處理,最終這起釣魚郵件攻擊事件的完整脈絡會呈現在SOC管理界面。

在某重保客戶使用場景,騰訊零信任iOA捕獲到有針對性的釣魚郵件攻擊活動,零信任iOA的相關進程告警數據會上報至騰訊SOC數據中心,SOC會匯總全網各個節點的威脅告警數據并對數據進行分析處理,最終這起釣魚郵件攻擊事件的完整脈絡會呈現在SOC管理界面。

告警信息顯示某臺電腦通過outlook啟動了一個7zfm.exe 進程解壓出一個可疑 exe運行,隨后該可疑exe 有外鏈行為。安全運維人員判斷這是一起高風險的疑似攻擊活動,相關可疑文件被迅速提交騰訊安全駐場專家分析鑒定,結果判定為某個遠控后門程序。管理員隨后通過騰訊SOC聯動騰訊天幕(NIPS)處置,將危險外聯IP全網封禁,騰訊零信任iOA也順利完成惡意程序清除。事件通過騰訊SOC的指揮調度,完成威脅發現、檢測、鑒定、處置閉環。

責任編輯:Blue

來源:

騰訊安全