網絡實戰演習,紅藍對抗,防守篇

本文轉載自微信公眾號「神龍叫」,作者楊冀龍。轉載本文請聯系神龍叫公眾號。

演員請就位,演員請就位,集團聘請外部多支攻擊隊伍,對集團各機構實際網絡和業務開展攻擊測試兩周,實戰演練紅藍對抗7天后開始。

無論攻擊隊伍還是防守隊伍,都將面臨持續的黑眼圈戰斗了!戰斗催人老!

攻擊方攻擊步驟如下:

1) 突破邊界到內網

2) 內網橫向擺渡

3) 尋找核心業務系統

4) 對核心業務系統攻擊

一、突破邊界

第一招:尋找網絡邊界資產

網絡邊界資產,包括辦公網邊界路由器、防火墻;也包括業務服務器,尤其是在線業務系統、合作伙伴在線業務、老舊沒人維護的該下線沒下線的業務、在線業務的測試系統等等。

我記得以前某甲方讓下級單位上報在線業務系統,上報了800個IP,結果我們用zoomeye.org,shodan.io上搜索,找到了1600個IP!為啥差了這么多?因為很多合作伙伴的老系統,早就沒人維護了,工作交接幾次就沒人記得了!

這類系統中,有一些是兩個網口,一個連接了內網核心業務系統,比如計費系統,另一個網口連接了互聯網,供合作伙伴,或分公司員工,客戶遠程訪問,這種是攻擊隊伍最喜歡的了!

前幾天我們一個客戶,讓我們幫梳理一下外網資產,看是否都接入了創宇盾云防御,他們已經梳理2遍了,結果我們發現還有6個域名和IP還在公網裸奔,真是很危險。

第二招:強攻擊辦公網邊界

盡管這個攻擊手段很難,但也不是不可行,前年某紅藍對抗比賽,用XXX防火墻漏洞進了好幾個單位,去年某對抗活動第一天用XXX的漏洞進了幾乎全部甲方的內網,尤其是進去后有用XXX的EDR漏洞直接控制了X萬服務器,真的很精彩。

在攻擊隊眼里面,甲方的防御,簡直連雨傘都算不上!

第三招:發釣魚郵件

前面兩招無效的情況下,還有一個很容易,就是發釣魚網站,模擬公司高層、或網絡管理員,給下屬員工發郵件,郵件內容有這么幾類:

a) 附件帶木馬的

b) 郵件內容要求修改口令的

c) 郵件內容要求下載安裝某企業管理軟件的

d) 打客服電話,要求修改域名指向,修改賬號密碼

這些郵件內容通常都是先從泄露在網上的各類數據庫,找到公司員工,組織結構信息,精心編寫的,欺騙性很強。如果企業沒有做過員工安全意識宣貫,很容易就中招了。

第四招:弱口令攻擊

社工庫一堆堆,里面很多注冊信息填寫公司郵件地址的,或手機號的,然后泄露一堆堆的密碼信息,再加上弱口令,攻擊隊伍連上企業、或在線業務,不停的猜猜猜,循環遍歷,其實還是挺容易進入系統的。去年某甲方委托我們在云防御上檢測弱口令,發現占比21%,慘不忍睹,好在做了零信任,要不秒秒鐘被擊穿。

第五招:到辦公地點樓下扔U盤

這個有紅藍對抗攻擊隊伍用過了,某互聯網公司門口扔U盤,里面放個吸引眼球的文件名,然后.txt\n.exe結尾,命中率是扔了30個,中招9人。效果杠杠的,內網程序運行起來,自動連接互聯網,開通一個進入內網的網絡連接通道。

第六招:到辦公地點附近做Wifi壓制

U盤也搞不定,就到辦公網絡附近,先用大功率Wifi做信號壓制,模擬企業WIFI的ssid,等人接入,拿到口令,然后接入內網wifi,進入內網。

第七招:攻擊海外、下游企業再接入目標網絡

這個也是常用辦法,每年都有單位組織紅藍對抗,被攻擊隊從海外信任辦公網絡接入了總部,被攻破。屢試不爽,海外機構建設周期短,也沒有專門網管、安全管理員,很容易突破的。

第八招:搞家庭路由器

去年某單位,管理員家庭網絡路由器,到公司發起了掃描行為,后來勘察,原來有人精準爆破器家庭路由器,繞個彎攻擊企業內網。

黑客重在猥瑣,用別人想不到的招數制勝,我天分有限,能想到的只有這么多,各位高手們用的手段估計比上面多好幾倍。

二、對抗雙方SWOT分析得到對策

攻擊方的弱點:

1) 可用的代理IP資源不多,

2) 對目標網絡環境尤其內網、隔離網絡熟悉度不高

3) 紅藍對抗行動時間有限,浪費一天就是很大損失

防守方的弱點:

1) 對敵人不熟悉,不知道從哪里來什么時候來,用什么手段來

2) 對自己全部資產不清晰

3) 對分支機構,合作伙伴的管理權限不完備

防守方優勢:

1) 對自己的網絡可調整

2) 對自己業務來訪權限清晰

3) 幫手多,不給錢都有很多廠商相助

因此最佳策略是:

1)部署大量蜜罐網絡,誘敵深入,浪費敵人時間,同時掌握敵情

2)對自己的業務網絡,設置白名單,不需要訪問的人就不用訪問了

3)在重要網絡出入口,隨時設置黑名單,消耗對方可用IP

三、組織形式

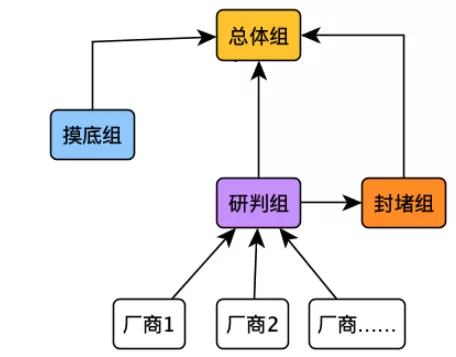

組織結構上,建設幾個小組:

1) 總體協調組,負責協調內部領導,內部分子機構,內部各部門

2)網絡摸底調整組,負責資產摸查,尤其互聯網在線業務資產

戰斗打響時候,這幾個小組開始工作:

3) 廠商派駐人員:負責廠商安全設備報警的真實性判定,判定是攻擊的,上報事件研判組。

4) 事件研判組:負責接收事件信息,并做進一步研判,如果是攻擊,立刻通知封堵組添加黑名單,并編寫事件報告,上報總體組

5) 封堵組:負責在各關鍵節點,配置黑名單,并檢驗是否生效。

簡化圖如下:

四、性價比快速防守方案

分析了這么多,推薦一個最快部署的防守方案:

1) 外網業務系統全部使用云防御

國內首選創宇盾、國外機構首選創宇盾、外國供應鏈合作伙伴首選cloudflare

2) 互聯網業務機房、云計算中心,首選重保盾 -- 創宇云威脅情報IP封堵機,或K01,一個類似IDS的設備,部署方式和IDS一樣旁路,通過RST斷掉來自黑客的訪問。

3) 外網不用的域名、IP,部署創宇云蜜罐,或其他廠商的蜜罐,浪費攻擊隊時間,誘捕身份。

4) 內網部署大量蜜罐,構建迷陣。

5) 總部單位禁用Wifi

6) 通知大家,別打開郵件附件,別聽郵件改密碼

7) 業務系統只允許來自白名單訪問

8) 業務區域網絡,部署成零信任,來訪問就先通過短信或企業微信、企業釘釘認證才能訪問。

好了,接下來,以戰斗的姿態,開始對抗吧,阿門!