專家發現冒充安全公司Proofpoint的網絡釣魚活動

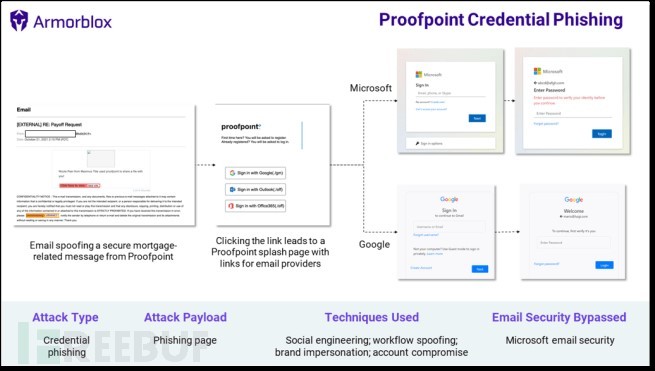

近日,有專家發現了一項冒充安全公司Proofpoint的網絡釣魚活動。釣魚者冒充網絡安全公司Proofpoint的名義向潛在受害者發送電子郵件。這些釣魚郵件信息以抵押貸款為誘餌,誘使受害者提供微軟Office 365和Gmail的賬號密碼。

Armorblox發布的帖子寫道:"該電子郵件包含一條由Proofpoint發送的安全文件鏈接。”當有用戶實際點擊該鏈接時,頁面將自動跳轉到Proofpoint品牌啟動頁,一起顯示的還包括多個電子郵件提供商的登錄鏈接。

該釣魚攻擊還包括微軟和谷歌的專用登錄頁面。單擊帶有 Google 和 Office 365 標識的鏈接,潛在受害者將被帶到精心設計好的 Google 和 Microsoft 網絡釣魚頁面,要求用戶提供登錄賬號及密碼。

調查發現,網絡釣魚郵件由一個被盜用的私人賬戶發送,發件人的域名(sdis34[.]fr)是法國南部的消防救援部門。這些釣魚網頁被托管在 "greenleafproperties[.]co[.]uk "域名上,該域名在2021年4月被更新。目前,該網址已重定向到 "cvgproperties[.]co[.]uk"。

以下是這次釣魚活動的主要發現:

- 社交工程學手段:電子郵件的標題和內容都是為了讓受害者產生一種信任感和緊迫感。信任感是因為郵件包含了Proofpoint發送的文件;緊迫感則來源于它包含了抵押貸款和其他家庭相關活動的信息。

- 冒充知名品牌:該電子郵件和登錄頁面都是在仿冒Proofpoint。Google Workspace和Office 365的登錄頁面,也充斥著各自電子郵件提供商的品牌標識。

- 復制已有的工作流程:電子郵件的攻擊步驟也在模擬日常生活中已經存在的工作流程,如在線共享文件時收到的電子郵件通知。當人們看到之前看過的電子郵件時,會習慣性快速點開查看。

- 使用被盜的郵件地址:該電子郵件發送地址來源于法國消防救援部門的個人被盜賬戶。

參考來源:https://securityaffairs.co/wordpress/124298/cyber-crime/phishing-campaign-proofpoint.html