調查顯示,77%的Rootkit用于間諜目的

全球網絡安全公司Positive Technologies發布了一份新的調查報告,對過去10年臭名昭著的惡意軟件——Rootkit進行了詳盡分析。

Rootkit雖不是最常見的惡意軟件類型,但根據過去發生的一些重大攻擊事件表明,Rootkit一般都和木馬、后門等其他惡意程序結合使用,起到攔截網絡流量、監視用戶、竊取登錄憑據或劫持資源以執行DDoS攻擊的作用,并對這些活動進行隱藏。

最主要目標為政府機構

研究發現,大部分Rootkit被APT(Advanced Persistent Threat,高級可持續威脅攻擊)組織或出于經濟動機的犯罪分子使用,其支出超過了成本,最常見的目標是政府和研究機構,77%的Rootkit被網絡犯罪分子用于收集數據等間諜目的。

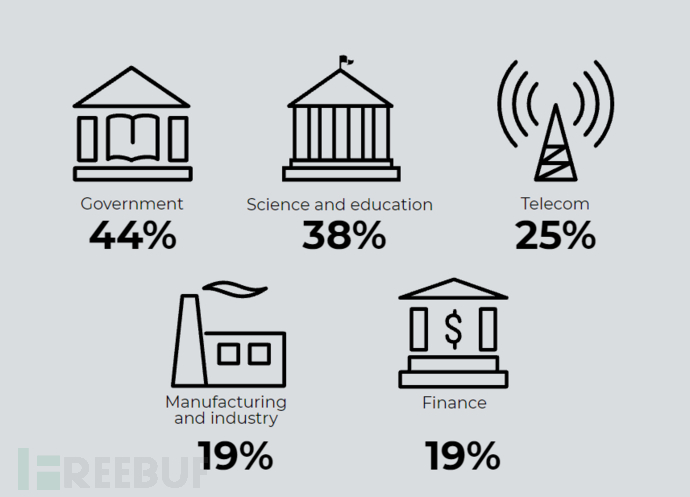

根據案例分析,44%的攻擊針對政府部門,38%科研單位。這些機構的數據對網絡犯罪分子往往具有重要價值。除此之外,電信、制造業、金融機構也是名列前茅。而56%的攻擊被犯罪分子用來針對個人,包括高級官員、外交官等。

受攻擊最多的 5 個行業(按 rootkit 攻擊的份額)

而在動機方面,31%是出于經濟利益,只有15%試圖利用受害者的基礎設施進行后續攻擊。

Positive Technologies的安全分析師Yana Yurakova認為,Rootkit非常難以開發,尤其是運行在內核模式下。因此,它們要么由有強大技術實力的APT組織開發,要么由有財力的個人或組織在灰色市場上購買。

定制化的rootkit

該研究還發現,暗網論壇主要是用戶級Rootkit的銷售宣傳地,這些用戶級Rootkit通常用于大規模攻擊。根據該報告,現成的Rootkit成本從45000美元到100000美元不等,具體取決于操作模式、目標操作系統、使用條款(如可租用的時間)以及一些附加功能,如遠程訪問、隱藏相關文件、進程及網絡活動。

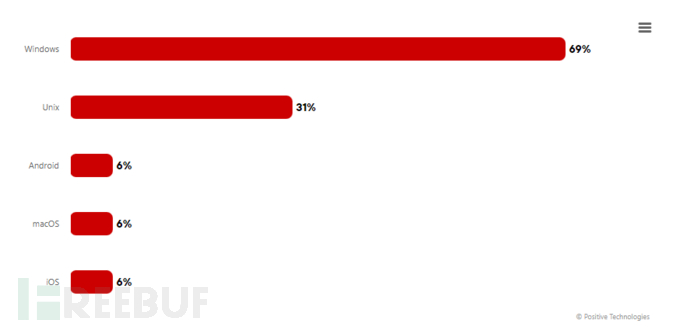

在某些情況下,開發人員會根據買方的需要提供定制的Rootkit。67%的宣傳廣告顯示Rootkit傾向為Windows“量身定制”。這與研究結果相吻合,在分析的樣本組中,為Windows系統制作的Rootkit占了69%。

各操作系統的的 rootkit 的份額,Windows占比69%

“盡管開發此類程序存在困難,但每年我們都會看到新版本的rootkit出現,其運行機制與已知惡意軟件的運行機制不同。”Positive Technologies Expert Security Center (PT ESC)惡意軟件檢測主管Alexey Vishnyakov表示。“這表明網絡犯罪分子仍在開發偽裝惡意活動的工具,并提供繞過安全檢查的新技術——新版本的Windows出現,惡意軟件開發人員立即為其創建rootkit。我們預計Rootkit將繼續被組織嚴密的APT組織使用,這意味著它不再只是為了破壞數據和獲取經濟利益,而是為了隱藏復雜的有針對性的攻擊,這些攻擊可能會給組織帶來不可估量的后果,如直接禁用掉核電站、電網等關鍵單位的基礎設施,以及政治上的間諜活動。”

可見,Rootkit的主要威脅仍將是掩蓋那些復雜的、有針對性的攻擊。為此,Positive Technologies 建議使用端點惡意軟件檢測工具和解決方案,例如PT Sandbox,它可以在安裝和操作期間識別惡意軟件。Rootkit 掃描程序、系統完整性檢查和異常網絡流量分析也將有助于檢測Rootkit。