OpenHarmony源碼解析之安全子系統(tǒng) (應(yīng)用權(quán)限管理)

51CTO和華為官方合作共建的鴻蒙技術(shù)社區(qū)

1.簡(jiǎn)介

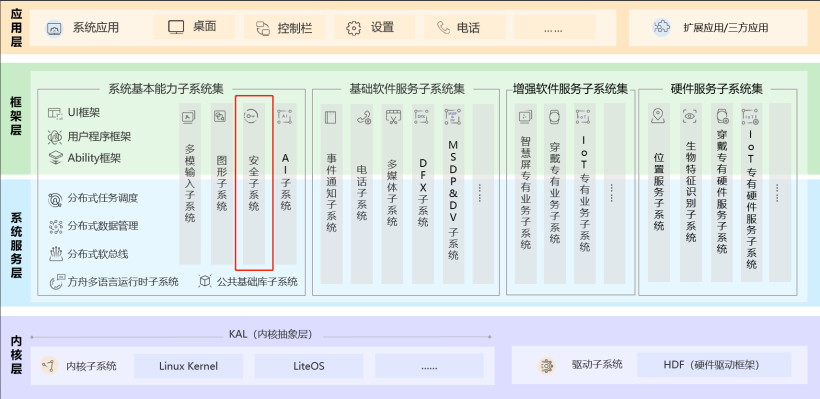

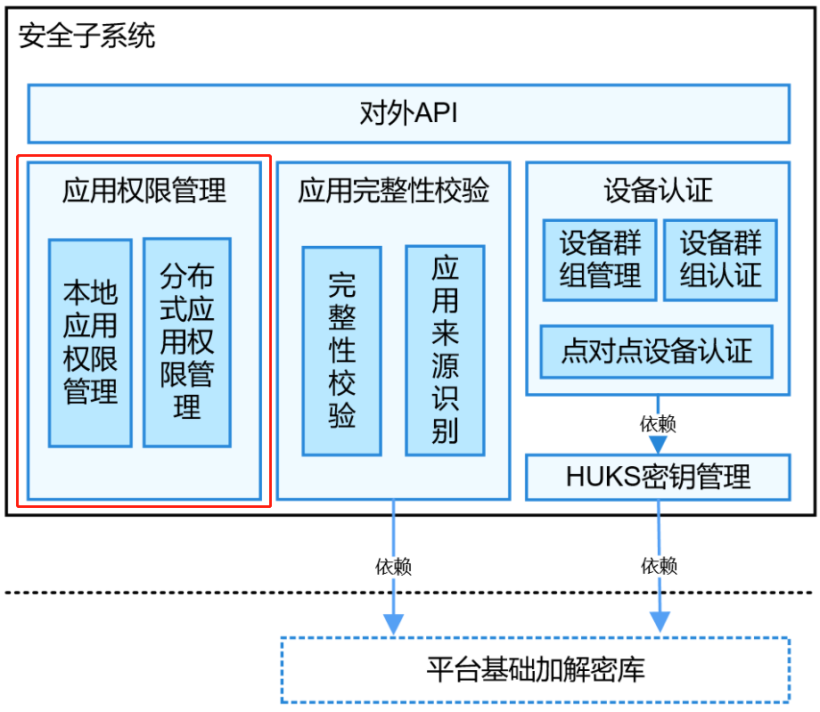

安全子系統(tǒng)為OpenHarmony提供有效保護(hù)應(yīng)用和用戶數(shù)據(jù)的能力。

主要功能: 系統(tǒng)安全、數(shù)據(jù)安全、應(yīng)用安全等;

目前開源功能: 應(yīng)用完整性保護(hù)、應(yīng)用權(quán)限管理、設(shè)備認(rèn)證、密鑰管理服務(wù)、數(shù)據(jù)分級(jí)保護(hù);

應(yīng)用權(quán)限管理: 為程序框架子系統(tǒng)提供權(quán)限管理功能,并且為上層應(yīng)用提供權(quán)限申請(qǐng)和授權(quán)狀態(tài)查詢接口。

本文將介紹標(biāo)準(zhǔn)系統(tǒng)下安全子系統(tǒng)應(yīng)用權(quán)限管理部分如何在系統(tǒng)內(nèi)適配及實(shí)現(xiàn),盡力深入細(xì)節(jié)部分。

1.1 OpenHarmony 架構(gòu)圖

1.2 安全子系統(tǒng)

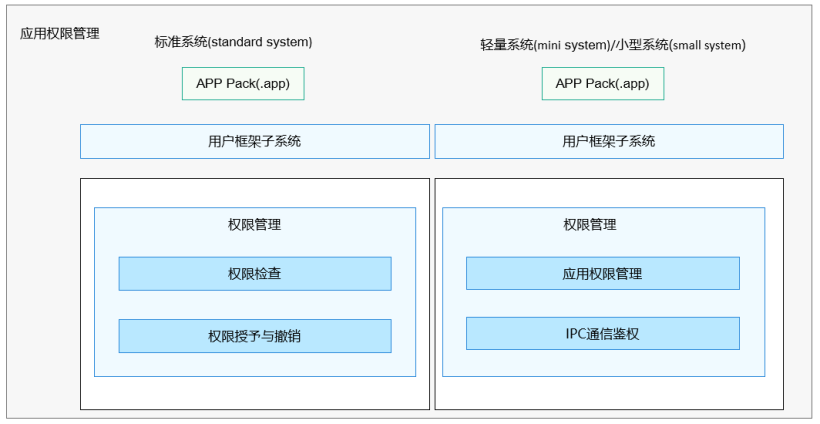

1.3 應(yīng)用權(quán)限管理

OpenHarmony中應(yīng)用和系統(tǒng)服務(wù)均運(yùn)行在獨(dú)立的沙箱中,進(jìn)程空間和程序數(shù)據(jù)都是相互隔離的,以保護(hù)應(yīng)用數(shù)據(jù)的安全性;但是運(yùn)行在獨(dú)立沙箱中的服務(wù)或應(yīng)用同時(shí)需要對(duì)外提供一些API以實(shí)現(xiàn)所需功能,其他獨(dú)立沙箱中的應(yīng)用在跨進(jìn)程訪問這些API時(shí),需要系統(tǒng)提供一種權(quán)限管理機(jī)制對(duì)這些API的訪問者進(jìn)行授權(quán)。

應(yīng)用權(quán)限管理提供了權(quán)限定義機(jī)制,允許系統(tǒng)服務(wù)和應(yīng)用為自己的敏感API定義新的權(quán)限,其他應(yīng)用必須申請(qǐng)此權(quán)限才能訪問此敏感API;

應(yīng)用權(quán)限管理提供了權(quán)限申請(qǐng)機(jī)制,允許應(yīng)用申請(qǐng)權(quán)限,這些權(quán)限由系統(tǒng)或者其他應(yīng)用定義,權(quán)限申請(qǐng)通過后就能訪問這個(gè)權(quán)限相關(guān)的系統(tǒng)或其他應(yīng)用提供的敏感API;

應(yīng)用權(quán)限管理也為用戶提供了一些必須的功能,方便用戶查看和管理權(quán)限授予情況。

2.基礎(chǔ)知識(shí)

2.1 代碼結(jié)構(gòu)

- /base/security/permission

- ├── frameworks # 基礎(chǔ)設(shè)施層

- │ └── permission_standard # 標(biāo)準(zhǔn)系統(tǒng)權(quán)限管理基礎(chǔ)設(shè)施層

- ├── interfaces # 接口層

- │ ├── innerkits # 內(nèi)部接口層

- │ │ ├── permission_lite # 輕量系統(tǒng)、小型系統(tǒng)權(quán)限管理內(nèi)部接口層

- │ │ └── permission_standard # 標(biāo)準(zhǔn)系統(tǒng)權(quán)限管理內(nèi)部接口層

- │ └── kits # 外部接口層

- │ ├── permission_lite # 輕量系統(tǒng)、小型系統(tǒng)權(quán)限管理外部接口層

- │ └── permission_standard # 標(biāo)準(zhǔn)系統(tǒng)權(quán)限管理外部接口層

- └── services # 服務(wù)層

- ├── permission_lite # 輕量系統(tǒng)、小型系統(tǒng)權(quán)限管理服務(wù)層

- └── permission_standard # 標(biāo)準(zhǔn)系統(tǒng)權(quán)限管理服務(wù)層

2.2 SystemAbility

應(yīng)用權(quán)限管理模塊是以SystemAbility的形式對(duì)外提供能力的,在分布式任務(wù)調(diào)度子系統(tǒng)中safwk組件定義OpenHarmony中SystemAbility的實(shí)現(xiàn)方法,并提供啟動(dòng)、注冊(cè)等接口實(shí)現(xiàn)。

實(shí)現(xiàn)一個(gè)SystemAbility需要六個(gè)步驟:

1)定義該服務(wù)對(duì)外提供的能力集合函數(shù)

- namespace OHOS {

- class IListenAbility : public IRemoteBroker {

- public:

- virtual int AddVolume(int volume) = 0;

- public:

- enum {

- ADD_VOLUME = 1,

- };

- public:

- DECLARE_INTERFACE_DESCRIPTOR(u"OHOS.test.IListenAbility");

- };

- }

2) 定義客戶端通信代碼XXXProxy

- namespace OHOS {

- class ListenAbilityProxy : public IRemoteProxy<IListenAbility> {

- public:

- int AddVolume(int volume);

- explicit ListenAbilityProxy(const sptr<IRemoteObject>& impl)

- : IRemoteProxy<IListenAbility>(impl)

- {

- }

- private:

- static inline BrokerDelegator<ListenAbilityProxy> delegator_;

- };

- } // namespace OHOS

3) 定義服務(wù)端通信代碼XXXStub

- namespace OHOS {

- int32_t ListenAbilityStub::OnRemoteRequest(uint32_t code,

- MessageParcel& data, MessageParcel &reply, MessageOption &option)

- {

- switch (code) {

- case ADD_VOLUME: {

- return reply.WriteInt32(AddVolume(data.ReadInt32()));

- }

- default:

- return IPCObjectStub::OnRemoteRequest(code, data, reply, option);

- }

- }

- }

4)SystemAbility的實(shí)現(xiàn)類

- namespace {

- constexpr OHOS::HiviewDFX::HiLogLabel LABEL = {LOG_CORE, 0xD001800, "SA_TST"};

- }

- REGISTER_SYSTEM_ABILITY_BY_ID(ListenAbility, DISTRIBUTED_SCHED_TEST_LISTEN_ID, true);

- ListenAbility::ListenAbility(int32_t saId, bool runOnCreate) : SystemAbility(saId, runOnCreate)

- {

- HiLog::Info(LABEL, ":%s called", __func__);

- HiLog::Info(LABEL, "ListenAbility()");

- }

- ListenAbility::~ListenAbility()

- {

- HiLog::Info(LABEL, "~ListenAbility()");

- }

- int ListenAbility::AddVolume(int volume)

- {

- pid_t current = getpid();

- HiLog::Info(LABEL, "ListenAbility::AddVolume volume = %d, pid = %d.", volume, current);

- return (volume + 1);

- }

- void ListenAbility::OnDump()

- {

- }

- void ListenAbility::OnStart()

- {

- HiLog::Info(LABEL, "ListenAbility::OnStart()");

- HiLog::Info(LABEL, "ListenAbility:%s called:-----Publish------", __func__);

- bool res = Publish(this);

- if (res) {

- HiLog::Error(LABEL, "ListenAbility: res == false");

- }

- HiLog::Info(LABEL, "ListenAbility:%s called:AddAbilityListener_OS_TST----beg-----", __func__);

- AddSystemAbilityListener(DISTRIBUTED_SCHED_TEST_OS_ID);

- HiLog::Info(LABEL, "ListenAbility:%s called:AddAbilityListener_OS_TST----end-----", __func__);

- HiLog::Info(LABEL, "ListenAbility:%s called:StopAbility_OS_TST----beg-----", __func__);

- StopAbility(DISTRIBUTED_SCHED_TEST_OS_ID);

- HiLog::Info(LABEL, "ListenAbility:%s called:StopAbility_OS_TST----end-----", __func__);

- return;

- }

- void ListenAbility::OnStop()

- {

5)SystemAbility配置

以c++實(shí)現(xiàn)的SA必須配置相關(guān)System Ability的profile配置文件才會(huì)完成SA的加載注冊(cè)邏輯,否則沒有編寫profile配置的System Ability不會(huì)完成注冊(cè)。配置方法如下:

在子系統(tǒng)的根目錄新建一個(gè)以sa_profile為名的文件夾;然后在此文件夾中新建兩個(gè)文件:一個(gè)以serviceId為前綴的xml文件;另外一個(gè)為BUILD.gn文件

- <?xml version="1.0" encoding="UTF-8"?>

- <info>

- <process>listen_test</process>

- <systemability>

- <name>serviceid</name>

- <libpath>/system/lib64/liblistentest.z.so</libpath>

- <run-on-create>true</run-on-create>

- <distributed>false</distributed>

- <dump-level>1</dump-level>

- </systemability>

- </info>

BUILD.gn:

- import("//build/ohos/sa_profile/sa_profile.gni")

- ohos_sa_profile("xxx_sa_profile") {

- sources = [

- "serviceid.xml"

- ]

- subsystem_name = "distributedschedule"

- }

6)rc配置文件

rc配置文件為linux提供的native進(jìn)程拉起策略,為手機(jī)在開機(jī)啟動(dòng)階段由init進(jìn)程解析配置的rc文件進(jìn)行拉起

- service listen_test /system/bin/sa_main /system/profile/listen_test.xml

- class z_core

- user system

- group system shell

- seclabel u:r:xxxx:s0

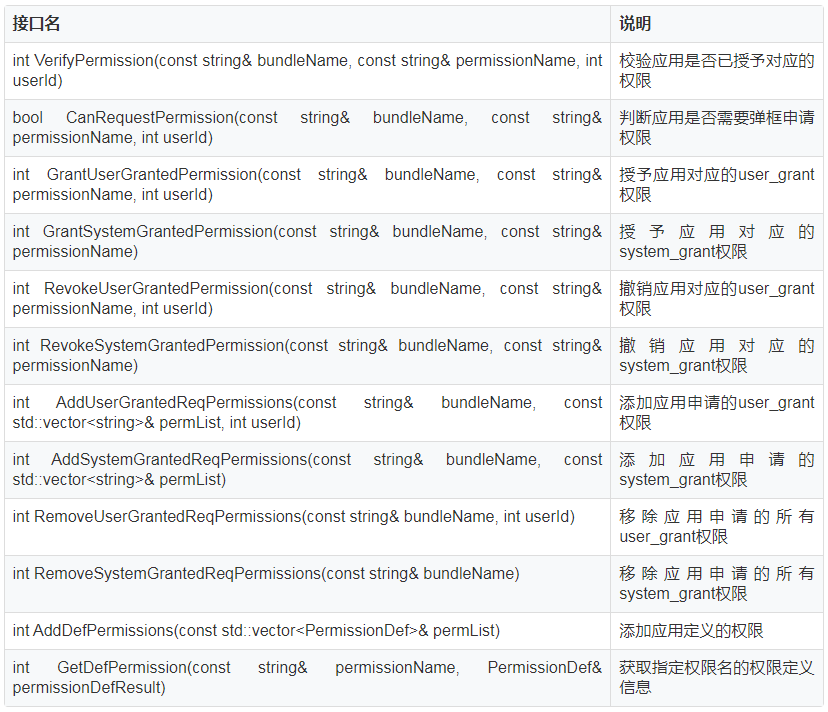

2.3 接口說明

標(biāo)準(zhǔn)系統(tǒng)用戶程序框架子系統(tǒng)提供權(quán)限管理基礎(chǔ)校驗(yàn)?zāi)芰Γ粚?duì)三方app開放,并提供如下API。

3.內(nèi)部實(shí)現(xiàn)

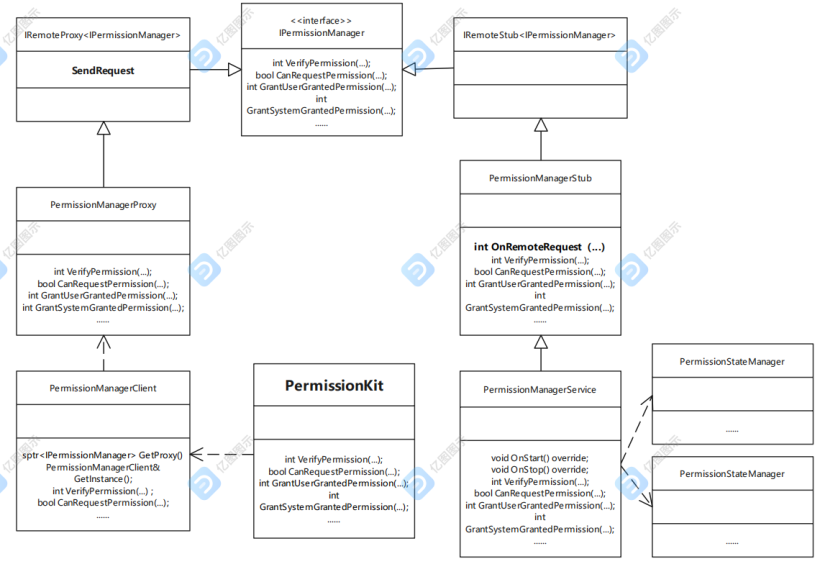

3.1 類間關(guān)系

IPermissionManager:內(nèi)部接口類

PermissionManagerProxy:IPC請(qǐng)求的代理類

PermissionManagerStub:IPC請(qǐng)求服務(wù)類

PermissionManagerClient:應(yīng)用權(quán)限管理客戶類

PermissionKit:組件對(duì)外接口類,真正對(duì)外提供STATIC接口函數(shù)

PermissionManagerService:應(yīng)用權(quán)限功能服務(wù)類,調(diào)用PermissionStateManager和PermissionDefinitionManager

PermissionStateManager:真正的應(yīng)用權(quán)限管理功能實(shí)現(xiàn)

PermissionDefinitionManager:真正的應(yīng)用權(quán)限管理功能實(shí)現(xiàn)

3.2 內(nèi)部邏輯

標(biāo)準(zhǔn)系統(tǒng)下應(yīng)用權(quán)限管理功能是基于SAMgr管理框架實(shí)現(xiàn),如何配置SAMgr框架見基礎(chǔ)知識(shí)介紹,如果想學(xué)習(xí)更多細(xì)節(jié)參見SAMgr相關(guān)學(xué)習(xí),這里專注于應(yīng)用權(quán)限管理功能部分,并對(duì)代碼邏輯關(guān)鍵節(jié)點(diǎn)進(jìn)行分析和展示。

應(yīng)用權(quán)限管理組件通過PermissionKit類以單例模式對(duì)外提供接口,PermissionKit類內(nèi)部接口函數(shù)則調(diào)用PermissionManagerClient類,PermissionManagerClient則通過調(diào)用GetSystemAbility函數(shù)獲取向SAMgr注冊(cè)過的代理類單例PermissionManagerProxy。

代碼如下:

- sptr<IPermissionManager> PermissionManagerClient::GetProxy() const

- {

- auto sam = SystemAbilityManagerClient::GetInstance().GetSystemAbilityManager();

- if (sam == nullptr) {

- PERMISSION_LOG_DEBUG(LABEL, "%{public}s: GetSystemAbilityManager is null", __func__);

- return nullptr;

- }

- // 獲取Proxy

- auto permissionSa = sam->GetSystemAbility(IPermissionManager::SA_ID_PERMISSION_MANAGER_SERVICE);

- if (permissionSa == nullptr) {

- PERMISSION_LOG_DEBUG(LABEL, "%{public}s: GetSystemAbility %{public}d is null", __func__,

- IPermissionManager::SA_ID_PERMISSION_MANAGER_SERVICE);

- return nullptr;

- }

- auto proxy = iface_cast<IPermissionManager>(permissionSa);

- if (proxy == nullptr) {

- PERMISSION_LOG_DEBUG(LABEL, "%{public}s: iface_cast get null", __func__);

- return nullptr;

- }

- return proxy;

- }

在獲取代理類PermissionManagerProxy后,PermissionManagerProxy內(nèi)部不同功能接口函數(shù)會(huì)調(diào)用SendRequest函數(shù)發(fā)起IPC請(qǐng)求服務(wù)。

示例代碼如下(刪去省略部分):

- int PermissionManagerProxy::VerifyPermission(

- const std::string& bundleName, const std::string& permissionName, int userId)

- {

- // 省略部分

- .....................

- // 發(fā)送請(qǐng)求服務(wù)

- int32_t requestResult = remote->SendRequest(

- static_cast<uint32_t>(IPermissionManager::InterfaceCode::VERIFY_PERMISSION), data, reply, option);

- if (requestResult != NO_ERROR) {

- PERMISSION_LOG_ERROR(LABEL, "%{public}s send request fail, result: %{public}d", __func__, requestResult);

- return PERMISSION_NOT_GRANTED;

- }

- int32_t result = reply.ReadInt32();

- PERMISSION_LOG_DEBUG(LABEL, "%{public}s get result from server data = %{public}d", __func__, result);

- return result;

- }

其中接口類IPermissionManager中定義了IPC通信的請(qǐng)求碼。

示例代碼如下(刪去省略部分):

- class IPermissionManager : public IRemoteBroker {

- public:

- static const int SA_ID_PERMISSION_MANAGER_SERVICE = 3501;

- DECLARE_INTERFACE_DESCRIPTOR(u"ohos.security.permission.IPermissionManager");

- virtual int VerifyPermission(const std::string& bundleName, const std::string& permissionName, int userId) = 0;

- // 省略部分

- ................................

- // 請(qǐng)求碼

- enum class InterfaceCode {

- VERIFY_PERMISSION = 0xff01,

- CAN_REQUEST_PERMISSION = 0xff02,

- GRANT_USER_GRANTED_PERMISSION = 0xff03,

- GRANT_SYSTEM_GRANTED_PERMISSION = 0xff04,

- REVOKE_USER_GRANTED_PERMISSION = 0xff05,

- REVOKE_SYSTEM_GRANTED_PERMISSION = 0xff06,

- ADD_USER_GRANTED_REQ_PERMISSIONS = 0xff07,

- ADD_SYSTEM_GRANTED_REQ_PERMISSIONS = 0xff08,

- REMOVE_USER_GRANTED_REQ_PERMISSIONS = 0xff09,

- REMOVE_SYSTEM_GRANTED_REQ_PERMISSIONS = 0xff10,

- ADD_DEF_PERMISSIONS = 0xff11,

- REMOVE_DEF_PERMISSIONS = 0xff12,

- GET_DEF_PERMISSION = 0xff13,

- };

- };

PermissionManagerService類則由于繼承了PermissionManagerStub,會(huì)在接口函數(shù)OnRemoteRequest函數(shù)接收到代理PermissionManagerProxy通過IPC通信發(fā)送的不同請(qǐng)求,進(jìn)而進(jìn)行處理。

示例代碼如下:

- int32_t PermissionManagerStub::OnRemoteRequest(

- uint32_t code, MessageParcel& data, MessageParcel& reply, MessageOption& option)

- {

- PERMISSION_LOG_INFO(LABEL, "%{public}s called, code: %{public}d", __func__, code);

- std::u16string descriptor = data.ReadInterfaceToken();

- if (descriptor != IPermissionManager::GetDescriptor()) {

- PERMISSION_LOG_ERROR(LABEL, "get unexpect descriptor: %{public}s", Str16ToStr8(descriptor).c_str());

- return RET_FAILED;

- }

- switch (code) {

- case static_cast<uint32_t>(IPermissionManager::InterfaceCode::VERIFY_PERMISSION):

- VerifyPermissionInner(data, reply);

- break;

- case static_cast<uint32_t>(IPermissionManager::InterfaceCode::CAN_REQUEST_PERMISSION):

- CanRequestPermissionInner(data, reply);

- break;

- case static_cast<uint32_t>(IPermissionManager::InterfaceCode::GRANT_USER_GRANTED_PERMISSION):

- GrantUserGrantedPermissionInner(data, reply);

- break;

- // 省略部分

- .......

- default:

- return IPCObjectStub::OnRemoteRequest(code, data, reply, option);

- }

- return NO_ERROR;

- }

最終PermissionManagerService則調(diào)用PermissionStateManager和PermissionDefinitionManager類所提供的函數(shù)做具體的功能實(shí)現(xiàn)。

4.總結(jié)

當(dāng)今設(shè)備安全問題已經(jīng)越來越引起不同行業(yè)的重視,OpenHarmney安全子系統(tǒng)作為系統(tǒng)基礎(chǔ)能力之一對(duì)開發(fā)設(shè)備的安全性尤為重要,對(duì)系統(tǒng)框架開發(fā)來說很有必要學(xué)習(xí)其內(nèi)部原理并對(duì)代碼結(jié)構(gòu)深入了解,本文檔拋磚引玉介紹了標(biāo)準(zhǔn)系統(tǒng)下應(yīng)用權(quán)限管理的相關(guān)邏輯框架,后續(xù)隨著學(xué)習(xí)的深入將不斷完善對(duì)安全子系統(tǒng)的解讀。

51CTO和華為官方合作共建的鴻蒙技術(shù)社區(qū)