隱藏在挖礦活動下的木馬病毒

H2Miner挖礦組織自2019年出現,持續活躍,同時向Linux與Windows雙平臺傳播惡意腳本,最終下載門羅幣挖礦程序以及其他后門、端口掃描工具等。H2Miner主要使用RCE漏洞進行傳播,研究人員本次捕獲到的樣本利用了CVE-2020-14883(WebLogic RCE漏洞)進行傳播。

詳情

H2Miner挖礦組織在Linux平臺上傳播Kinsing僵尸網絡,起名原因是其守護進程名為“kinsing”。該惡意軟件具有挖礦功能,同時在失陷主機上開放后門,具有masscan端口掃描的功能,連接C2服務器上傳基礎信息,還具有下載腳本進行橫向移動等功能。

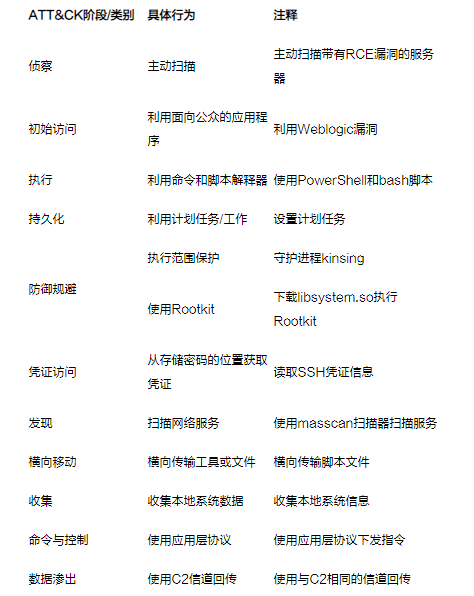

攻擊者使用的技術點如下:

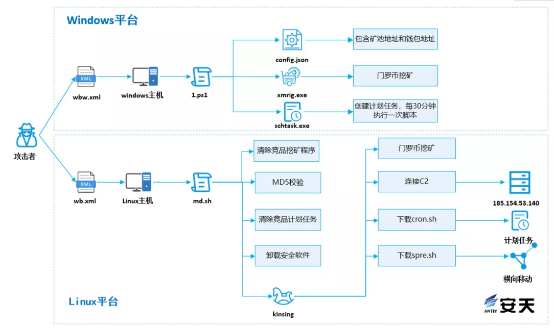

攻擊者利用漏洞入侵Windows平臺和Linux平臺。在Windows平臺中,失陷主機下載并執行wbw.xml的XML文件,在XML文件中執行一段PowerShell命令,下載名為1.ps1的腳本,該腳本下載挖礦程序以及挖礦的配置文件并重命名執行,創建計劃任務每30分鐘執行一次1.ps1腳本,實現持久化長期駐留失陷主機。

在Linux平臺中,失陷主機下載并執行名為wb.xml的XML文件,該XML文件使用同樣的手法內嵌了一段bash腳本,執行后下載挖礦腳本,主要功能包括清除競品挖礦程序和計劃任務、MD5校驗、卸載安全軟件和下載Kinsing惡意軟件并執行等。

Kinsing惡意軟件不僅具有挖礦功能,還會在失陷主機上開放后門以及masscan端口掃描等功能,連接C2服務器上傳版本號、內核數量、內存信息、操作系統信息、是否獲得Root 權限和Uuid等信息,并會下載后續腳本進行橫向移動等。整體攻擊流程如下:

據悉,H2Miner組織最早在2019年底使用Kinsing僵尸網絡發起攻擊,主要針對Linux服務器。2020年末新版本更新中增加了對Windows平臺的攻擊,可以通過雙平臺傳播。