四種Android 銀行木馬已在今年感染超30萬臺設備

據The Hacker News網站報道,2021年8月至10月間,4種不同的Android系統銀行惡意程序以通過官方Google Pllay商店傳播的方式,感染了超過30萬臺設備,這些應用偽裝成各類正常APP,一旦中招,就能悄然控制受感染的設備。

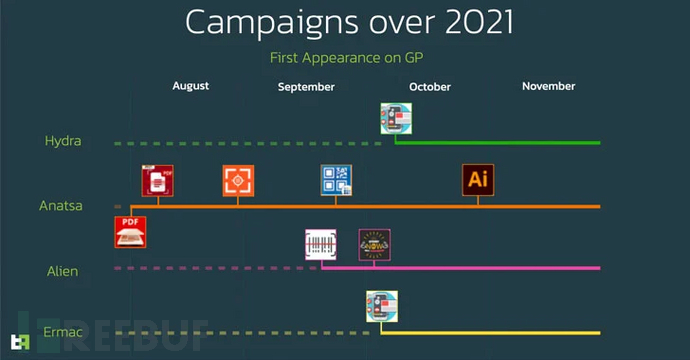

網絡安全公司 ThreatFabric表示,這4種惡意軟件被稱為Anatsa(又名 TeaBot)、Alien、ERMAC 和 Hydra,目前它們的活動顯得十分精細化,能夠僅針對特定地區的設備部署有效載荷,并防止惡意軟件在發布過程中被其它地區下載。

4種惡意程序通過偽裝成其它應用活動的時間線

雖然在月初,谷歌制定了限制使用可訪問性權限,旨在遏制惡意應用程序從 Android 設備捕獲敏感信息,但此類應用程序越來越多地通過其他方式改進他們的策略,其中最主要的一種方式為版本控制技術,即首先在應用商店中上傳一個正常版本,然后通過后續更新的方式逐步加入惡意功能。自今年 6 月以來,ThreatFabric在Google Play 商店中發現了六個植入有Anatsa銀行木馬的惡意程序,這些應用程序通過“更新”的方式,提示用戶授予其安裝應用程序的權限和輔助功能服務權限。

另一種策略是設計一種與命令和控制(C2)網站相匹配的外觀,以避開傳統的檢測方法。安全人員在今年7月發現名為Vultur的遠程訪問木馬,巧妙地偽裝成一個可以創建二維碼的應用程序,以此來向美國用戶投放Hydra和ERMAC惡意軟件,而這兩個惡意軟件以前并未針對美國市場。

此外,一款下載次數超過1萬次的健身軟件——GymDrop,被發現通過引導下載新的健身運動包來植入Alien銀行木馬的有效載荷,甚至合法的開發者網站還充當了C2服務器來獲取下載惡意軟件所需的配置。

參考來源:https://thehackernews.com/2021/11/4-android-banking-trojan-campaigns.html