研究發現,數億WiFi芯片存在數據竊取和流量操縱風險

據Security Affairs網站報道,來自姆施塔特大學、布雷西亞大學、CNIT 和安全移動網絡實驗室的一組研究人員發現了WiFi芯片中的安全漏洞,攻擊者可利用這些漏洞通過定位設備的藍牙組件來提取密碼并操縱WiFi芯片上的流量。

根據專家發表的研究論文,現今的移動設備使用獨立的無線芯片來管理藍牙、Wi-Fi 和 LTE 等無線技術。但是,這些芯片共享組件和資源,例如相同的天線或無線頻譜,以提高設備的效率,從而降低能耗和通信延遲。

研究人員表示,攻擊者可以用這些共享資源跨無線芯片邊界發起橫向提權攻擊。WiFi芯片會加密網絡流量并保存當前的WiFi憑證,從而為攻擊者提供更多信息。此外,攻擊者可以在WiFi芯片上執行代碼,即使它沒有連接到無線網絡。

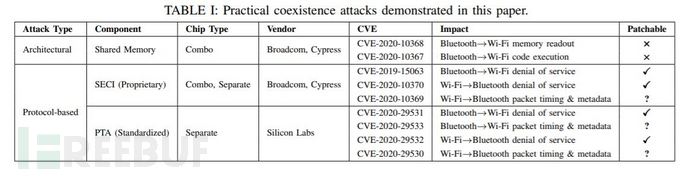

根據論文,研究人員展示了數十億臺設備中的Broadcom、Cypress 和 Silicon Labs 芯片的實際共存攻擊,可以此實現WiFi代碼執行、內存讀取和拒絕服務。在設計的攻擊場景中,研究人員首先在藍牙或 WiFi 芯片上執行代碼,然后利用共享內存資源對同一設備上的其他芯片進行橫向攻擊。

此表列出了研究人員發現的漏洞相關的攻擊類型

研究人員表示已與芯片供應商共享了研究結果,其中一些已得到了解決,但修復過程緩慢且不充分,而且最核心問題仍未得到修復。

論文指出,雖然代碼執行漏洞植根于特定芯片的架構問題并揭示了所需的逆向工程工作,但更普遍的DoS和信息披露攻擊可以直接從公開的共存規范中得到。無線共存使新的升級策略基于硬接線的芯片間組件。由于攻擊媒介直接位于芯片之間,它繞過了主操作系統。因此,一些漏洞在不改變硬件設計的情況下將無法修復。

參考來源:https://securityaffairs.co/wordpress/125585/hacking/wifi-chip-coexistence-attacks.html