印度國防參謀長墜機:SideCopy APT組織趁火打劫

近日,研究人員捕獲到多個以印度國防參謀長墜機相關事件為誘餌的攻擊文檔。當地時間12月8日,印度國防參謀長乘坐一架軍用直升機在南部泰米爾納德邦墜機身亡。此事件也迅速在網絡上發酵傳播,攻擊者利用此類相關事件作為誘餌文檔并在文檔里利用遠程模板注入功能,將含有惡意DDE域代碼的文檔文件進行遠程加載并執行惡意代碼下載后續。

詳情:

2020年9月,Quick Heal披露了一起針對印度國防軍和武裝部隊人員陸軍人員的竊密行動并將其命名為Operation SideCopy。行動始于2019年初,其攻擊者主要以復制Sidewinder APT組織的TTPs進行攻擊,故被命名為Operation SideCopy。而此次捕獲的樣本針對性強,使用DDE 惡意域代碼進行攻擊,與此前南亞地區APT 組織騰云蛇所使用的攻擊方式類似,說明該組織在不斷模仿南亞地區的多個APT團伙的攻擊手法。此外,通過進一步分析,此次所捕獲的樣本中,大量誘餌信息與印度軍事、經濟相關,疑似SideCopy APT 組織利用這些信息針對印度展開的一次APT 攻擊活動。

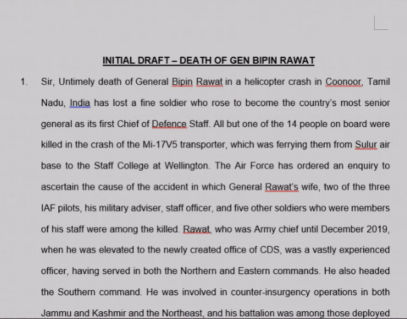

本次捕獲的樣本是利用印度國防參謀長墜機事件為誘餌信息進行攻擊。

誘餌文檔不包含此類信息,而是通過受害者打開文檔,觸發CVE-2017-0199 漏洞從攻擊者服務器請求攜帶有誘餌信息以及惡意DDE 域代碼的docx 文件進行遠程模板注入攻擊。

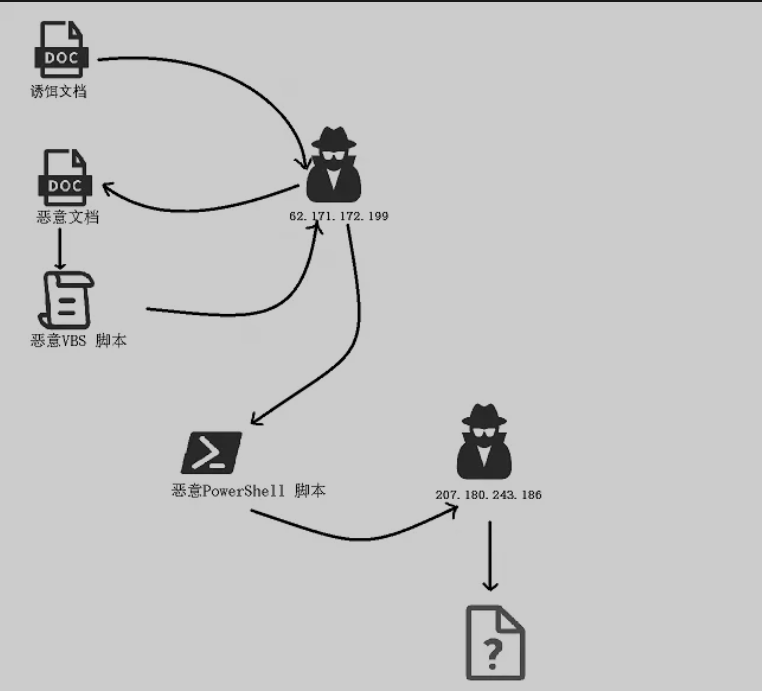

整體攻擊流程大致如下:

SideCopy作為近年來才活躍在大眾視野范圍內的APT組織,其攻擊手法及武器代碼方面與同地域組織相比都較為青澀,且大多使用網絡上開源的代碼及工具。但種種跡象表明,SideCopy可能和南亞其他APT 組織之間還存在千絲萬縷的聯系。