Veeam曝出關(guān)鍵漏洞,勒索團(tuán)伙趁火打劫利用RCE攻擊全球企業(yè)

勒索軟件團(tuán)伙現(xiàn)在利用一個(gè)關(guān)鍵的安全漏洞,讓攻擊者在易受攻擊的 Veeam Backup & Replication (VBR) 服務(wù)器上獲得遠(yuǎn)程代碼執(zhí)行 (RCE)。

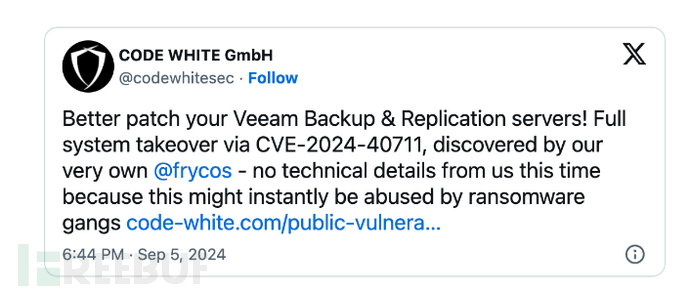

Code White安全研究員Florian Hauser發(fā)現(xiàn),該安全漏洞(現(xiàn)在被追蹤為CVE-2024-40711)是由未受信任數(shù)據(jù)的反序列化弱點(diǎn)引起的,未經(jīng)認(rèn)證的威脅行為者可以利用該漏洞進(jìn)行低復(fù)雜度攻擊。

Veeam 于 9 月 4 日披露了該漏洞并發(fā)布了安全更新,而 watchTowr Labs 則于 9 月 9 日發(fā)布了一份技術(shù)分析報(bào)告。不過,watchTowr Labs 將概念驗(yàn)證利用代碼的發(fā)布時(shí)間推遲到了 9 月 15 日,以便管理員有足夠的時(shí)間確保服務(wù)器安全。

企業(yè)將 Veeam 的 VBR 軟件作為數(shù)據(jù)保護(hù)和災(zāi)難恢復(fù)解決方案,用于備份、恢復(fù)和復(fù)制虛擬機(jī)、物理機(jī)和云計(jì)算機(jī),從而導(dǎo)致了這一延遲。這也使其成為惡意行為者尋求快速訪問公司備份數(shù)據(jù)的熱門攻擊目標(biāo)。

正如 Sophos X-Ops 事件響應(yīng)人員在上個(gè)月發(fā)現(xiàn)的那樣,CVE-2024-40711 RCE 漏洞很快被發(fā)現(xiàn),并在 Akira 和 Fog 勒索軟件攻擊中被利用,與之前泄露的憑證一起,向本地管理員和遠(yuǎn)程桌面用戶組添加“點(diǎn)”本地帳戶。

在一個(gè)案例中,攻擊者投放了Fog勒索軟件。同一時(shí)間段的另一起攻擊則試圖部署 Akira 勒索軟件。Sophos X-Ops表示:所有4起案件中的跡象都與早期的Akira和Fog勒索軟件攻擊重疊。

在每起案件中,攻擊者最初都是使用未啟用多因素身份驗(yàn)證的受損 VPN 網(wǎng)關(guān)訪問目標(biāo)。其中一些 VPN 運(yùn)行的是不支持的軟件版本。

在Fog勒索軟件事件中,攻擊者將其部署到未受保護(hù)的Hyper-V服務(wù)器上,然后使用實(shí)用程序rclone外泄數(shù)據(jù)。

這并非勒索軟件攻擊針對的首個(gè)Veeam漏洞

去年,即 2023 年 3 月 7 日,Veeam 還修補(bǔ)了備份與復(fù)制軟件中的一個(gè)高嚴(yán)重性漏洞(CVE-2023-27532),該漏洞可被利用來入侵備份基礎(chǔ)架構(gòu)主機(jī)。

幾周后的3月下旬,芬蘭網(wǎng)絡(luò)安全和隱私公司W(wǎng)ithSecure發(fā)現(xiàn)CVE-2023-27532漏洞部署在與FIN7威脅組織有關(guān)的攻擊中,F(xiàn)IN7威脅組織因與Conti、REvil、Maze、Egregor和BlackBasta勒索軟件行動有關(guān)而聞名。

幾個(gè)月后,同樣的Veeam VBR漏洞被用于古巴針對美國關(guān)鍵基礎(chǔ)設(shè)施和拉美IT公司的勒索軟件攻擊。

Veeam表示,其產(chǎn)品已被全球超過55萬家客戶使用,其中包括至少74%的全球2000強(qiáng)企業(yè)。