從NIST 網絡安全框架看企業SaaS應用安全合規

美國國家標準與技術研究所(NIST)的標準,由于具有專業性,加上外部專家幫助編制NIST文件,使得其在眾多組織中發揮了關鍵作用——從最新的密碼要求(NIST 800-63)到制造商物聯網安全(NISTIR 8259),NIST始終是個起點。NIST網絡安全框架(CSF)最初于2014年發布,上一次更新是在2018年。該框架使眾多組織能夠借助一套精心規劃且易于使用的框架,提高關鍵基礎設施的安全性和彈性。

CSF 在 SaaS大行其道時編寫和更新,如今伴隨 SaaS 的持續發展以及工作環境因新冠疫情出現的重大變化帶來了新的安全挑戰。組織可以使 CSF 更適應基于 SaaS 的現代工作環境,從而更有效地應對新風險。本文闡述 CSF 的關鍵要素,指出主要優點,并給出具體實施方法和建議以確保 SaaS 安全。

NIST CSF概述

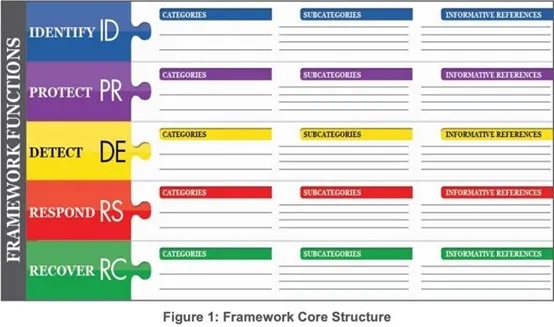

NIST CSF 列出了五項安全功能,并進行分門別類,針對每個子類別, CSF 附有一系列知名標準和框架作為參照,比如 ISO 27001 、 COBIT 、 NIST SP 800-53 和 ANSI/ISA-62443 。這些參照標準幫助組織實施 CSF ,并與其他框架形成對比,比如說,無論一家企業需要遵守什么安全標準,安全經理或其他團隊成員都可以使用這些參照標準來證明其決定是否正確。NIST CSF 框架具有五個階段的核心功能:識別、保護、檢測、響應和恢復,下面逐一介紹。

- 識別:NIST 對這項功能的定義為“幫助組織了解情況,以管理系統、資產、數據和能力面臨的網絡安全風險。”在這項功能下面, NIST 包括資產管理、商業環境、治理、風險評估、風險管理策略、供應鏈風險管理等控制類別。

- 保護:NIST對這項功能的定義為“制定并實施適當的保障措施,以確保提供關鍵基礎設施服務。”在這項功能下面,NIST包括訪問控制、意識和培訓、數據安全、信息保護流程和程序、維護、防護技術等控制類別。

- 檢測:NIST 對這項功能的定義為“確定并實施適當的活動,以識別發生的網絡安全事件。”在這項功能下面, NIST 包括異常和事件、安全持續監控、檢測流程等控制類別。

- 響應:NIST 對這項功能的定義為“確定并實施適當的活動,對檢測到的網絡安全事件采取行動。”在這項功能下面, NIST 包括響應規劃、溝通、分析、緩解、改進等控制類別。

- 恢復:NIST 對這項功能的定義為“確定并實施適當的活動,以維持彈性計劃,并恢復因網絡安全事件而受損的任何能力或服務。”在這項功能下面, NIST 包括恢復規劃、改進、溝通等控制類別。

NIST CSF 面臨的挑戰

盡管該框架是最佳實踐方面的模型之一,但實施起來有難度,主要體現在以下幾個方面。

1. 傳輸中的數據受保護(PR.DS-2)

使用 SaaS 服務的企業可能想知道這與它們有怎樣的關系。它們可能認為合規是 SaaS提供商的責任。然而更深入的研究表明,許多 SaaS 提供商落實了安全措施,用戶有責任使用這些安全措施。比如說,管理員不該允許通過 HTTP 連接到 SaaS 服務,應該只允許安全的 HTTPS 連接。

2. 防止數據泄露的機制已實施(PR.DS-5)

這可能看起來像一個小的子類別,而實際上很龐大,數據泄露極難預防。采用 SaaS 應用程序使得這項工作更困難重重,因為人們可以從世界上任何地方共享和訪問它們。管理員或 CISO 辦公室成員應特別注意這種威脅。SaaS 中的 DLP 可能包括以下安全措施:共享文件鏈接,而不是實際文件;設置鏈接的到期日期;如果不需要,禁用下載選項;阻止在數據分析 SaaS 中導出數據的功能;用戶身份驗證加固;防止通信 SaaS 中的區域記錄;定義明確的用戶角色,擁有數量有限的超級用戶和管理員。

3. 為授權的設備、用戶和流程頒發、管理、驗證、撤銷和審計身份和登錄信息(PR.AC-1)

隨著企業擴大勞動力隊伍、加大 SaaS 的應用,這個子類別變得更具挑戰性。管理僅使用五個 SaaS 系統的 50000 個用戶,意味著安全團隊需要管理 250000 個身份,這個問題真實而復雜。更具挑戰性的是,每個 SaaS 系統有不同的方式來定義、查看和保護身份。同時 SaaS 應用程序并不總是相互集成,這意味著用戶可能發現自己在不同的系統中擁有不同的權限。這就會導致不必要的特權,從而帶來潛在的安全風險。

參考鏈接:https://thehackernews.com/2022/01/nist-cybersecurity-framework-quick.html

【本文是51CTO專欄作者“安全牛”的原創文章,轉載請通過安全牛(微信公眾號id:gooann-sectv)獲取授權】