Egregor領導人被捕,它還會卷土重來嗎?

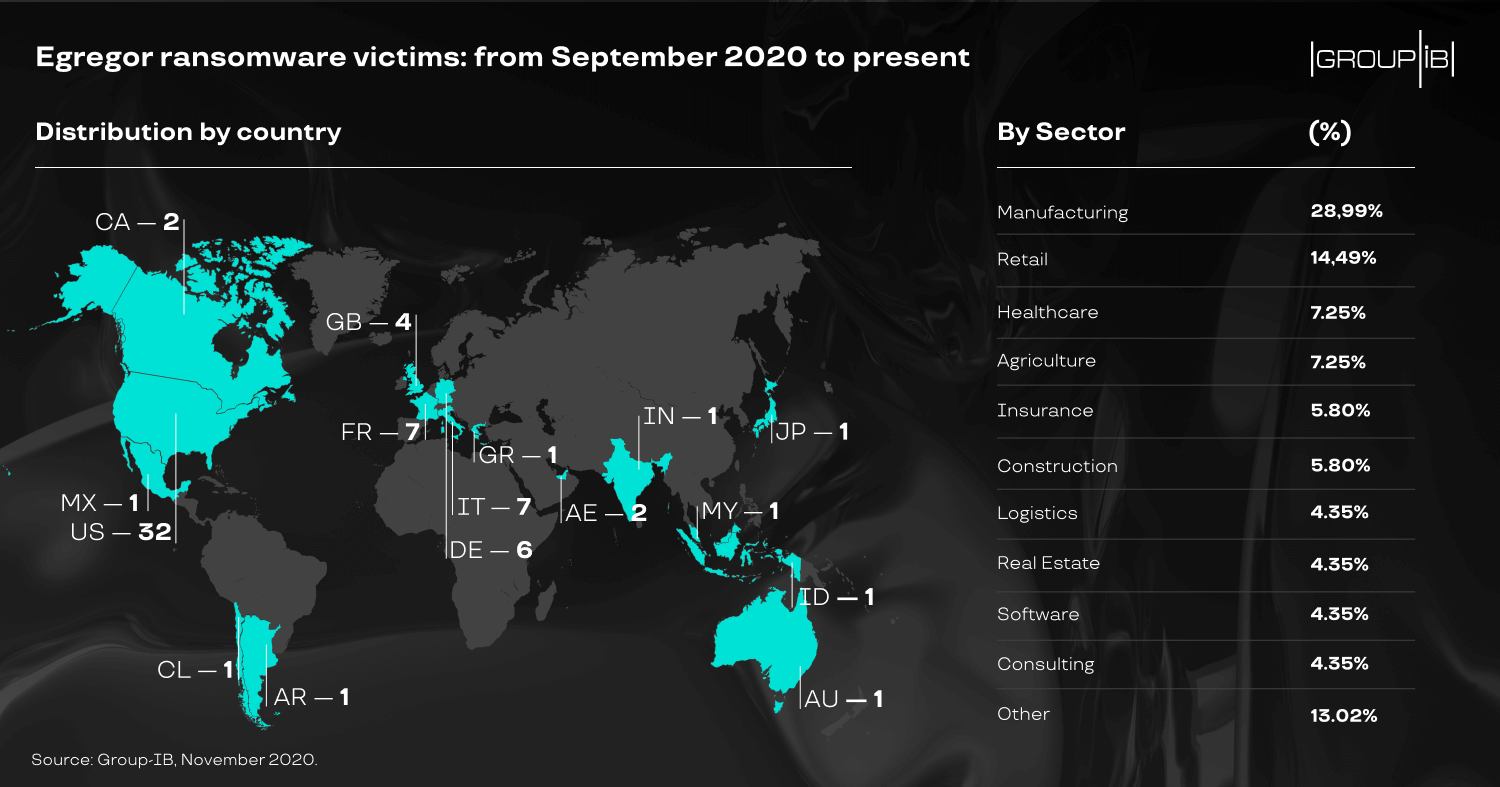

Egregor勒索軟件是一款相對較新的勒索軟件,在2020年9月才被首次發現,盡管安全公司對Egregor的描述各不相同,但一致認為Egregor其實是Sekhmet勒索軟件家族的一個變種。新出現的Egregor組織采用了“雙重勒索”模式來威脅受害者。像目前大多數正在被使用的勒索軟件變種一樣,Egregor使用了“雙重勒索”,利用泄漏頁面上可公開訪問的被盜數據來迫使受害者支付贖金。Egregor受害者包括了Kmart、溫哥華地鐵系統、Barnes & Noble、視頻游戲開發商育碧和Crytek,以及荷蘭人力資源公司Randstad,攻擊者從這些公司竊取數據,并將其中的一部分發布到了網絡上。

在Maze勒索軟件退出舞臺后,Egregor便火的一塌糊涂,有成為行業老大的趨勢。

Egregor的主要通過Cobalt Strike傳播,初始攻擊會采用各種方式,比如說RPD探測和網絡釣魚等,當Cobalt Strike Beacon有效載荷被成功傳播并實現持久化之后,它就可以被用來傳播和啟動Egregor了。

但由于Egregor是一個勒索軟件即服務(RaaS),因此不同攻擊者所使用的傳播方式以及攻擊策略可能會有所不同。而且,研究人員最近還觀察到有通過網絡釣魚郵件來傳播Egregor的情況。攻擊通常分為兩個步驟:首先通過網絡釣魚郵件來嘗試攻擊Qakbot,然后再安裝實際的Egregor勒索軟件。后者是由攻擊者手動部署的,不管怎樣,首先需要通過初始化攻擊來獲取到目標設備的訪問權限。

Egregor 勒索軟件攻擊趨勢分析

新年新氣象,新年新機會,這句話對攻擊者也適用。 Egregor 勒索軟件就是這種情況,由于它非常受歡迎,Egregor有不斷迭代的趨勢,因此本文會告訴你可以采取哪些措施來對抗此類勒索軟件,以確保你的網絡安全。

Egregor的雙重勒索手段有多強?如果受害者在三天內沒有支付贖金,攻擊者將繼續披露更多信息,直到將全部被盜信息發布。 Barnes & Noble 是迄今為止最引人注目的 Egregor 受害者,勒索軟件作者聲稱他們在 2020 年 10 月加密計算機上的文件之前獲取了未加密的數據。

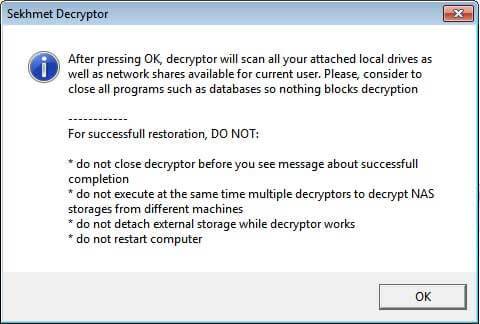

根據對 Egregor 和 Sekhmet 進行分析的勒索軟件專家 Michael Gillespie 的說法,支付贖金的 Egregor 受害者會收到名為“Sekhmet Decryptor”的解密程序。

Egregor 解密程序

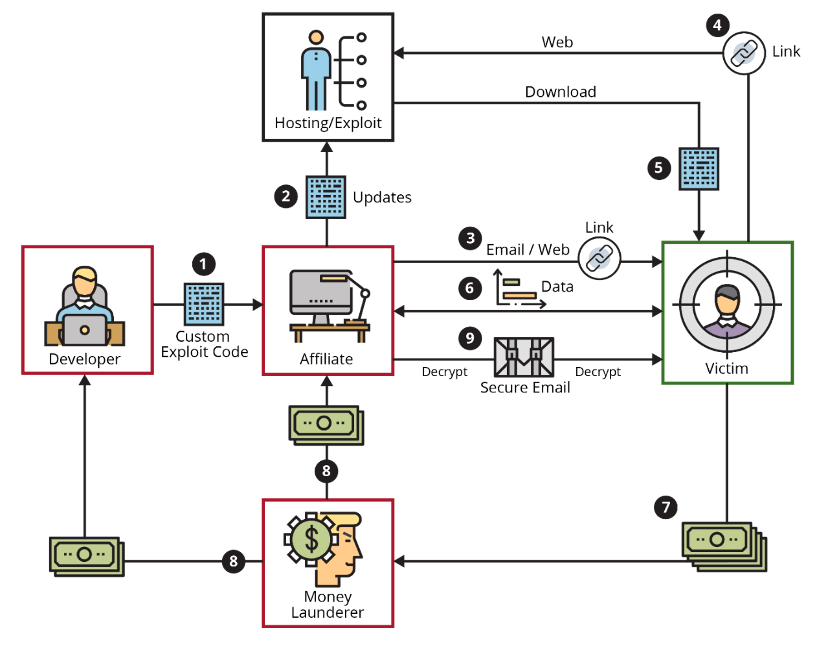

2020 年 9 月 18 日,論壇上首次出現 Egregor 勒索軟件的信息。ZDNet 寫道:“Egregor 還與勒索軟件即服務 (RaaS) 模型相關聯,在該模型中,客戶可以訂閱訪問該惡意軟件。”勒索軟件即服務是一種模型,它允許任何攻擊新手通過使用 RaaS 包或成為服務的附屬機構來發起勒索軟件攻擊。

然而,研究人員當時還不知道它的存在,因為勒索軟件通過各種反分析技術保護自己避免自己被發現,例如使用有效載荷加密和代碼混淆,但有一點很清楚:Egregor 勒索軟件運營商,就像在 Maze 勒索軟件的情況下一樣,威脅如果未支付贖金(三天內),則發布被盜數據。

勒索軟件即服務工作流程

Egregor勒索軟件運行模式

初始訪問權限是通過多種方式獲得的,包括使用被盜憑據、遠程訪問技術黑客攻擊以及針對具有有害附件的特定員工的魚叉式網絡釣魚操作。為了悄無聲息地發現受害者網絡的信息并橫向遷移,攻擊者使用威脅仿真工具集 Cobalt Strike。

為了避免安全解決方案的分析和檢測,代碼采用了混淆技術。嘗試使用 PowerShell 腳本卸載或禁用流行的終端安全系統。有效載荷然后執行,讓用戶收到要求在三天期限內支付贖金信息,以避免他們的數據在網上泄露。如果攻擊者在指定的時間內收到他們的錢,受害者的數據就會被完全解密。

從攻擊人群來看,Egregor 勒索軟件似乎針對的是與 Sekhmet 和 Maze 相同的受害者。

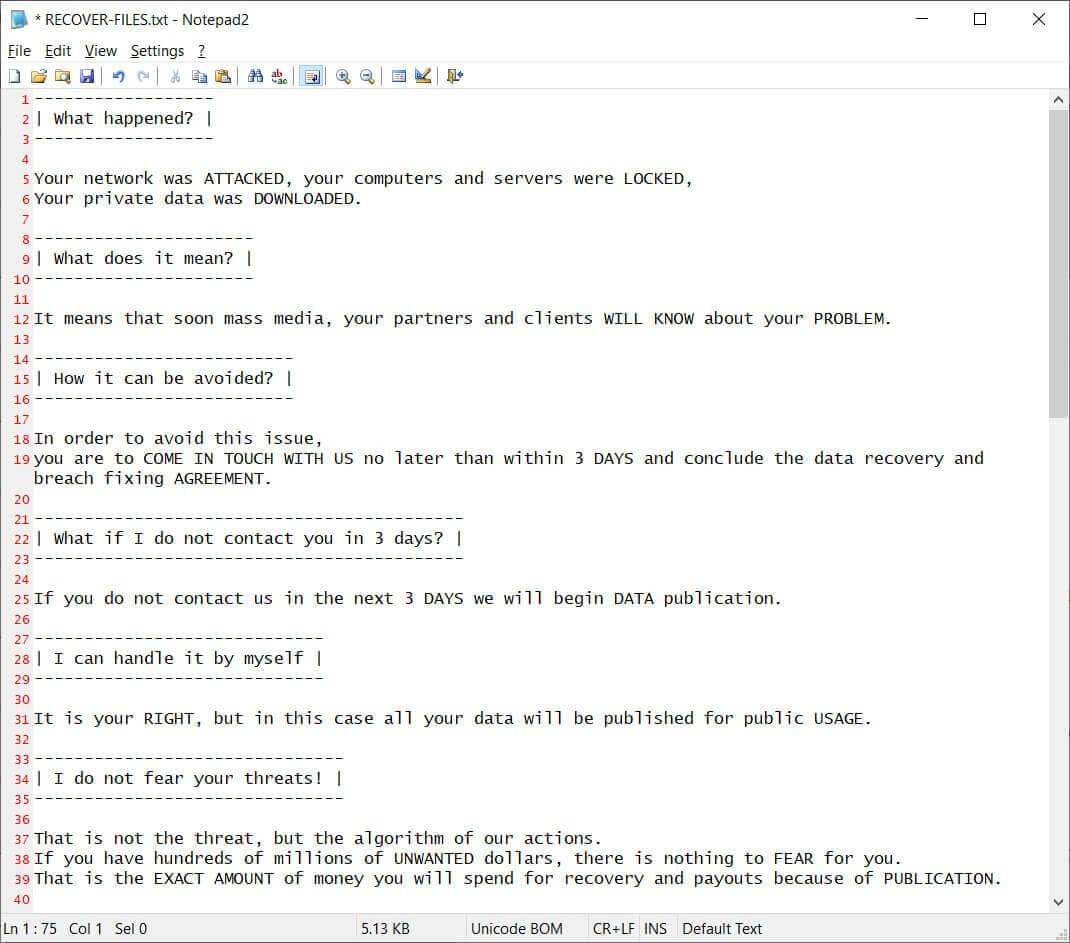

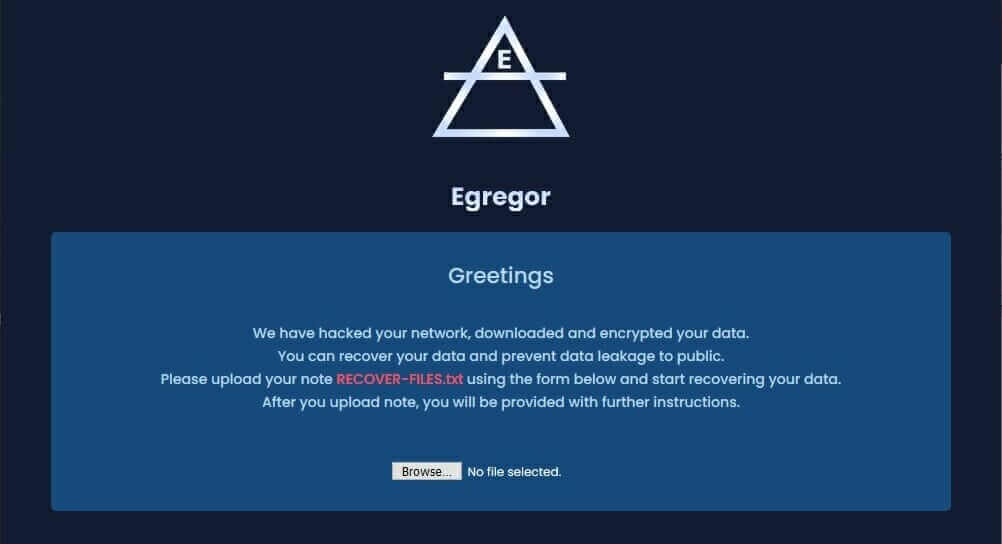

Egregor 勒索軟件攻擊通過加載程序開始發起進攻的,然后在受害者的防火墻中啟用遠程桌面協議。運行成功之后,惡意軟件可以在受害者的網絡內自由移動,識別并禁用它可以找到的所有防病毒軟件。接下里是對數據進行加密,并在所有受攻擊的文件夾中插入一個名為“RECOVER-FILES.txt”的贖金記錄。

之后,受害者被告知下載一個暗網瀏覽器,以便在專用登錄頁面的幫助下與攻擊者進行交流。

Egregor 勒索軟件登陸頁面

Egregor 勒索軟件攻擊

自 2020 年 9 月以來,Egrego的受害者數量就直線上升。下面我們就舉幾個例子:

2020 年 10 月

?對Barnes & Noble的攻擊

Barnes & Noble是美國最大的實體書店,同時也是僅次于Amazon的世界第二大在線書店。公司的發展可以追溯到1873年,發展到今天已經擁有1000多個連鎖書店。2020 年 10 月,Barnes & Noble成為 Egregor 的首批備受矚目的受害者之一。根據該公司發布的一份公開聲明,網絡攻擊使攻擊者一些 Barnes & Noble 商業網絡進行了非法訪問。

Barnes and Noble 警告說,某些客戶的數據可能已經被泄露。電子郵件地址、送貨地址和電話號碼都可能被盜竊。果不其然, Egregor 的暗網泄密網站上很快就出現了一條消息,聲稱有被盜數據。

?CRYTEK 和育碧

視頻游戲開發商 Crytek 和 Ubisoft 也是 Egregor 的兩個首批受害者。攻擊者從兩家公司的IT系統中竊取的文件和數據同時出現在Egregor的暗網泄漏網站上。

Ubisoft的泄露內容包括該公司一款視頻游戲的源代碼,而Crytek的泄露內容則包括未來項目的開發材料。Egregor 證實他們只是從 Ubisoft 竊取了數據,并且勒索軟件使系統未受到干擾且未加密。另一方面,Crytek 的幾個系統完全被攻擊者加密。

2020 年 11 月

?CENCOSUD

總部位于智利的跨國零售公司Cencosud于2020年11月受到Egregor勒索軟件的攻擊。這次攻擊影響了他們商店的服務。Cencosud擁有超過14萬名員工,2019年的銷售額為150億美元,擁有Easy home goods、Jumbo超市和巴黎百貨商店等商店,是拉丁美洲最大的零售企業之一。

關于Egregor勒索軟件如何影響Cencosud的一個很好的例子是發生在布宜諾斯艾利斯一家Easy商店的事情,那里有一個標志警告顧客,由于技術問題,他們不接受“Cencosud Card”信用卡,不接受退貨,也不允許在網上購物。

2020 年 12 月

?Kmart

2020 年 12 月上旬,美國連鎖百貨公司 Kmart 的后端 IT 系統遭到勒索軟件攻擊。黑客入侵后,母公司Transformco的人力資源網站癱瘓。

對于零售商來說,節假日銷售是一年中非常重要的時刻。根據威脅參與者的說法,在一年中最繁忙的時期成功攻擊商店的IT系統,有更高的可能性獲得贖金。據看到該事件贖金記錄的安全研究人員稱,Egregor 組織是這次攻擊的幕后黑手。 Kmart 從未公開承認勒索軟件攻擊,而且損害似乎僅限于加密的后端系統和工作站。

2019年,該公司被Transformco收購,后者顯然也受到了影響。內部使用的88sears.com網站已經下線,工作人員證實這是由于勒索軟件攻擊造成的。

?TRANSLINK

對Translink的攻擊也發生在2020年12月初,攻擊影響了電話線路、網絡服務和支付系統。顧客在一段時間內無法使用信用卡或借記卡支付交通費用。

如果Translink希望避免其數據被在線公布,則必須在三天內付款。Egregor 使用了一種不尋常的技術將贖金票據傳遞給 Translink:攻擊者劫持了打印機并反復打印票據。這一策略類似于一個月前 Egregor 對 Cencosud 的攻擊。

?任仕達人力資源公司

這家總部位于阿姆斯特丹的公司于 2020 年 12 月初宣布,他們被Egregor 勒索軟件攻擊。正如 BleepingComputer 所指出的,“任仕達是世界上最大的人事代理機構,在 38 個國家設有辦事處,并且是著名的就業網站 Monster.com 的所有者。任仕達擁有超過 38000 名員工,并在 2019 年創造了 237 億歐元的收入。”

Egregor 發布了一個包含 184 個文件的 32.7MB 檔案,其中包括“會計電子表格、財務報告、法律文件和其他雜項商業文件”,他們聲稱這僅占泄露數據的 1%。

緩解措施

Egregor勒索軟件背后的攻擊者的活動已經引起了FBI的注意:“所有的私營部門組織都被敦促對Egregor勒索軟件背后的潛在惡意活動保持警惕。聯邦調查局警告說,黑客組織正在瘋狂地攻擊和利用一系列全球企業。FBI的最新警報警告稱,自該組織出現以來,Egregor已經在全球對150個目標發起了攻擊。”

FBI還再次強調,“支付贖金并不理想,也不被推薦,因為它會進一步鼓勵黑客繼續這些有針對性的行動。受害者應該聯系聯邦調查局,它可以幫助防止進一步的襲擊。”

目前還沒有針對Egregor勒索軟件的解密工具,因此,只有負責攻擊的攻擊者擁有解密軟件和密鑰來解密已加密的文件。無論如何,不要相信攻擊者或支付任何贖金。

員工教育

你的所有員工都應該了解網絡釣魚的危險,這是一種注入勒索軟件的常見載體。根據定義,網絡釣魚是“一種惡意技術,被網絡攻擊者用來收集用戶的敏感信息(信用卡數據、用戶名和密碼等)。”攻擊者假裝自己是一個值得信任的實體,以引誘受害者信任他們,并泄露他們的機密數據。通過網絡釣魚收集的數據可能被用于金融盜竊、身份盜竊、未經授權訪問受害者的賬戶或他們可以訪問的賬戶、敲詐受害者等等。”

采用電子郵件安全解決方案

說到網絡釣魚,電子郵件安全是避免它的一種方法。電子郵件安全解決方案是一個革命性的垃圾郵件過濾器和惡意軟件保護系統,它包含的電子郵件安全向量比任何其他解決方案都要多。通過簡單的集成和高度可定制的控制,電子郵件安全將幫助你檢測惡意軟件,阻止垃圾郵件,惡意URL和網絡釣魚。

確保備份

對你的數據進行備份(甚至是備份到備份,如果可能的話)對任何公司和每個人都是至關重要的。任何事情都可能在任何時間發生在任何人身上。備份應該是安全的,管理員應該確保數據無法從數據所在的系統中被修改或刪除。

安裝和更新反惡意軟件和防病毒軟件

一個好的防病毒解決方案可以幫助你避免許多問題。建議使用一個多層安全套件,將威脅搜尋、預防和緩解整合在一個軟件包中,以提供最佳的終端保護。

使用多因素身份驗證保護你的終端

應在企業網絡中的所有遠程接入點上實施多因素身份驗證,并特別注意保護或禁用遠程桌面協議 (RDP) 訪問。據報道,多個勒索軟件攻擊利用不安全的 RDP 連接來獲取對目標網絡的初始訪問權限。

為了識別可能的安全事件,使用用戶和實體行為分析

假設觸發警報時發生了違規行為,審核、監控和及時響應可疑的特權帳戶和群體濫用行為。

防止未經授權的數據盜竊

特別是在將大量數據上傳到可能被攻擊者濫用的合法云存儲系統時,考慮將出站流量限制到未經批準的云托管服務中。

國家層面的防護

烏克蘭執法部門在打擊勒索軟件團伙方面忙碌了一年,與法國警方的聯合行動逮捕了許多與Egregor勒索軟件團伙有關聯的人。Egregor的分支機構在2021年2月的突襲中被關閉,他們利用該團伙的勒索軟件進行黑客活動。

由 Egregor 運營的暗網泄密網站已經下線。目前尚不清楚該行動的高管是否暫停了行動,根據公民社會組織的說法,Egregor 的領導人可能在已經被被捕。

2 月 9 日,美國、烏克蘭和法國當局的聯合行動逮捕了 Egregor 背后的組織成員以及參與其計劃的人員。據報道,Egregor 組織的領導人也在被捕者中。該組織的網站也被下線。

與其他勒索軟件的情況一樣,Egregor 有可能以不同的名稱重新出現,而它目前的停運只是一個暫時行為,不過也有一種可能,Egregor 已徹底停運。

本文翻譯自:https://heimdalsecurity.com/blog/egregor-ransomware/