攻擊者假冒輝瑞公司實施網絡釣魚

輝瑞公司(Pfizer)因生產mRNA新冠疫苗而成為網絡釣魚攻擊者的熱門假冒對象。近日,根據 INKY 的一份最新報告,2021年8月15日左右開始的一個網絡釣魚電子郵件活動冒充了輝瑞公司,試圖從受害者那里竊取商業和財務信息。

此釣魚活動背后的參與者在網絡釣魚活動中非常“勤奮”,他們將“干凈”的 PDF 附件與新注冊的冒牌輝瑞域名結合起來(這些新注冊的域名網址看上去非常像輝瑞的官方站點)。攻擊者使用的仿冒域名為:pfizer-nl[.]com、pfizer-bv[.]org、pfizerhtlinc[.]xyz、pfizertenders[.]xyz,這些仿冒域名是通過 Namecheap 注冊的,Namecheap 接受加密貨幣作為支付方式,允許購買者保持匿名。

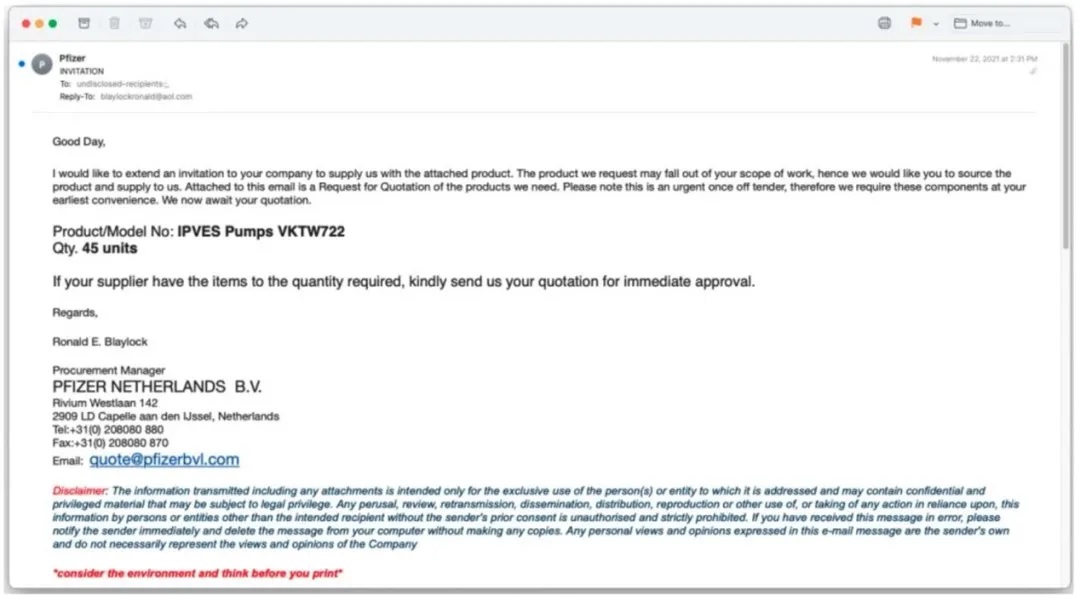

攻擊者利用仿冒域名生成的電子郵件帳戶,發送釣魚電子郵件,以繞過企業常見的電子郵件保護解決方案。這些釣魚郵件的主題通常涉及緊急報價、招標和工業設備供應等,如圖1所示。在 INKY 分析師看到的 400 個釣魚郵件的大多數樣本中,攻擊者都使用具有專業外觀的3頁 PDF 文檔討論到期日、付款條件和與合法報價請求相關的其他詳細信息。

圖1:網絡釣魚電子郵件樣本(來源:INKY)

該 PDF 文檔不包含會被電子郵件安全工具檢測并標記的惡意軟件投放鏈接或網絡釣魚網址,甚至沒有釣魚郵件常見的錯別字問題。但是,收件人需要將他們的報價發送到假冒的輝瑞域名郵件地址,例如quote@pfizerbvl[.]com或quote @pfizersupplychain[.]com之類。

雖然該釣魚活動的確切目標尚不清楚,但 PDF 文檔包含付款條款這一事實表明,攻擊者很可能將在某個時候要求收件人進一步分享他們的銀行詳細信息。如果收件人提供了支付信息,攻擊者可能會在未來針對目標用戶的其他 BEC 活動中使用它。

此外,由于攻擊者在第一次接觸時不要求提供個人詳細信息,這會大大降低收件人的警惕性。回復這些釣魚電子郵件只會將受害者推入更深的騙局,因為他們以為自己有希望與一家著名公司達成一項有利可圖的交易。

安全專家指出,當收到此類包含異常投標請求的電子郵件時,應當撥打對方公司的常規電話號碼,與相關聯系人通話核實,以確保安全。

【本文是51CTO專欄作者“安全牛”的原創文章,轉載請通過安全牛(微信公眾號id:gooann-sectv)獲取授權】