網絡騙子通過植入偽造的數字證據來實施陷害

研究人員警告說,威脅行為者正在劫持印度人權律師、活動家和維權者的設備,植入有罪的證據以準備逮捕他們。

這位被稱為ModifiedElephant的攻擊者已經從事這項工作至少10年了,現在仍然很活躍。據SentinelLabs研究人員稱,自2012年以來,甚至更早,它一直在跟蹤數百個團體和個人,其中一些是反復跟蹤的。

操作員不是我們所謂的技術天才,但這并不重要。SentinelOne的威脅研究員Tom Hegel在周三的一篇文章中表示,高級持續威脅(APT)組織——可能與商業監控行業有關——一直在使用市場上可買到的遠程訪問特洛伊木馬(RATs)等基本黑客工具混日子。

APT使用魚叉式網絡釣魚來誘捕受害者,通過偽造文件傳播惡意軟件。

黑格爾寫道,該組織首選的惡意軟件包括NetWire、DarkComet和簡單的鍵盤記錄器,“它們的基礎設施重疊,使我們能夠連接以前長期未歸因的惡意活動”。

就拿DarkComet RAT來說,它被用于政治攻擊的時間至少和ModifiedElephant從事犯罪活動的時間一樣長。2012年,其作者在發現敘利亞政府利用DarkComet攻擊反政府活動分子后,放棄了開發和銷售。

陳舊的工具

SentinelOne的威脅研究員、約翰霍普金斯大學高級國際關系學院的兼職教授Juan Andrés Guerrero-Saade通過Twitter說:“可以說,這一行動的機制是多么普通。”“惡意軟件要么是custom垃圾,要么是commodity垃圾。從技術上講,這個威脅行為者沒有任何令人印象深刻的東西,相反,我們對他們的膽大妄為感到驚訝。”

事實上,ModifiedElephant使用舊的Visual Basic鍵盤記錄器,“在技術上一點也不令人印象深刻”,黑格爾寫道,并指出整體鍵盤記錄器結構類似于2012年意大利黑客論壇上免費提供的代碼。記錄器甚至都無法工作了,因為到它們是“以如此脆弱的方式建造的”。

ModifiedElephant還與 NetWire 特洛伊木馬一起,發送了一個Android特洛伊木馬有效payload,以APK文件(0330921c85d582deb2b77a4dc53c78b3)的形式交付。Android木馬試圖通過偽裝成新聞應用程序或安全的消息工具來誘騙收件人自行安裝惡意軟件。

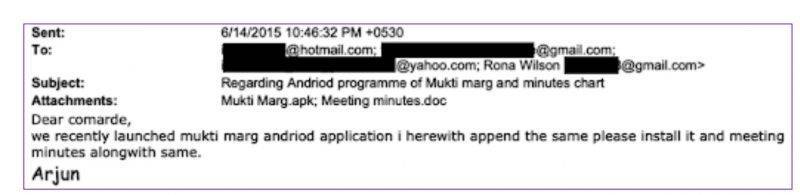

下面是ModifiedElephant的網絡釣魚電子郵件示例,其中包括NetWire和Android特洛伊木馬變種的附件。

研究人員表示,Android特洛伊木馬似乎被設計成一種用于更廣泛網絡犯罪的多用途黑客工具。但它與NetWire同時交付的事實意味著同一個攻擊者正試圖針對整個范圍內的受害者,從終端和移動設備上獲取他們。

據SentinelLabs稱,該木馬使攻擊者能夠攔截和管理SMS和呼叫數據、擦除或解鎖設備、執行網絡請求以及執行遠程管理:換句話說,它是一個基本的、理想的、低成本的移動監控工具包。

證據篡改

ModifiedElephant植入罪證文件的一個例子是Ltr_1804_to_cc.pdf,其中詳細說明了針對印度總理納倫德拉·莫迪的暗殺陰謀。阿森納咨詢公司的數字分析表明,該文件是警方查獲的最有罪的數據之一,是通過與ModifiedElephant相關的NetWire RAT遠程會話傳遞的眾多文件之一。

根據SentinelLabs的詳細報告,“進一步的分析顯示ModifiedElephant是如何在大約15分鐘內跨多個不相關的受害者系統執行幾乎相同的證據創建和組織”。

Guerrero-Saade發推文說,如果威脅行為者篡改證據的概念聽起來很熟悉,那可能是因為ModifiedElephant的策略具有優先權。

幾個月前,SentinelOne報道了EGoManiac,這是一個與Octopus類似的威脅行為者,它是一個土耳其網絡(例如,它的惡意軟件包含土耳其語,它的誘餌是用土耳其語編寫的,它的受害者是土耳其人并且與當地政治活動有關)。

在那次活動中,Arsenal Consulting的數字取證顯示,在土耳其國家警察沒收他們的機器之前,威脅者在土耳其在線新聞門戶OdaTV工作的記者系統中植入了犯罪文件。偽造的文件后來被用作恐怖主義的證據和監禁記者的理由。

SentinelOne的黑格爾在周三的帖子中指出:“一個愿意陷害和監禁易受攻擊的對手的威脅行為者,在網絡威脅領域中被嚴重低估了,它對作為證據引入的設備的完整性提出了令人不安的問題。”

通過分析EGoManiac的入侵,SentinelLab將十年來的惡意活動的歸咎于一個以前未知的威脅行為者——ModifiedElephant。

黑格爾說:“這個威脅活動已經運作多年,由于他們的行動范圍有限、他們工具的普通性質以及他們針對目標的區域性,他們逃避了研究的關注和檢測。”更重要的是,它仍在積極瞄準受害者。

被害人心理學

ModifiedElephant的目標是長期監視,有時會導致在Hegel所說的“方便的協調逮捕”之前,提供捏造的“證據”,把目標和具體的犯罪聯系起來,比如OdaTV記者Bar?? Pehlivan和Müyesser Y?ld?z使用的設備上的文件。

研究人員已經確定了數百個ModifiedElephant網絡釣魚活動的目標群體和個人:他們主要是印度的活動家、人權捍衛者、記者、學者和法律專業人士。

APT主要使用武器化的Microsoft Office文件來傳遞威脅行為者目前偏愛的任何惡意軟件——這種偏好會隨著時間的推移而變化,具體取決于目標。

研究人員說,這是該組織多年來的發展歷程:

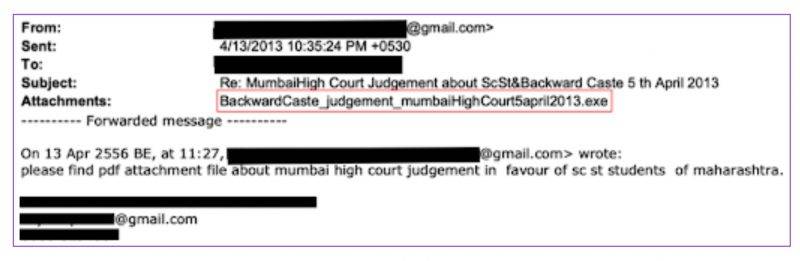

- 2013年年中:攻擊者使用了帶有假雙擴展名(filename.pdf.exe)的可執行文件附件的網絡釣魚電子郵件。

- 2015年后:攻擊者轉向包含公開可利用漏洞的不太明顯的文件,例如.doc、.pps、.docx、.rar和受密碼保護的.rar文件。這些嘗試涉及.pdf、.docx和.mht格式的合法誘餌文檔,以吸引目標的注意力,同時執行惡意軟件。

- 2019年:ModifiedElephant運營商采用網絡釣魚活動,將鏈接懸掛到外部托管文件,供目標手動下載和執行。

- 2020年:正如國際特赦組織和Citizen Lab所記錄的那樣,在一次針對9名人權維護者的協同間諜軟件攻擊中,運營商還利用大型.rar檔案(最大300MB),可能是為了繞過檢測。

SentinelLabs發現,他們反復分析的誘餌文件利用了多年來被多次使用的漏洞——CVE-2012-0158、CVE-2014-1761、CVE-2013-3906和CVE-2015-1641——投放并執行惡意軟件。黑格爾說,魚叉式網絡釣魚電子郵件和誘餌使用與目標相關的標題和主題,“例如激進主義新聞和團體、全球和地方氣候變化事件、政治和公共服務。”

下面是另一個網絡釣魚示例:

政府的批評者要當心了

SentinelOne警告說,它只查看了ModifiedElephant潛在目標全部列表中的“一小部分”,即威脅行為者的技術和目標。

還有很多工作要做,還有很多問題有待解答。但有一點很清楚,研究人員說:“世界各地威權政府的批評者必須仔細了解那些試圖壓制他們的人的技術能力。”

本文翻譯自:https://threatpost.com/cybercrooks-frame-targets-plant-incriminating-evidence/178384/如若轉載,請注明原文地址。