注意,谷歌MFA驗(yàn)證攔不住這類(lèi)網(wǎng)絡(luò)釣魚(yú)攻擊

眾所周知,網(wǎng)絡(luò)釣魚(yú)攻擊最有效的防護(hù)措施是,在電子郵件賬戶(hù)上部署多因素身份驗(yàn)證 (MFA)。

即便攻擊者可以利用釣魚(yú)網(wǎng)站獲取登錄賬戶(hù)和密碼,如果有部署MFA,那么在登錄賬戶(hù)時(shí)仍需要進(jìn)行驗(yàn)證。正因?yàn)槿绱耍琈FA被視為防范網(wǎng)絡(luò)釣魚(yú)的有效方法,被企業(yè)廣泛部署。

但是,安全研究人員發(fā)現(xiàn),一種新型的網(wǎng)絡(luò)釣魚(yú)攻擊卻可以繞過(guò)MFA,企業(yè)用戶(hù)需密切注意。其具體的攻擊方法是,攻擊者利用VNC屏幕共享系,讓目標(biāo)用戶(hù)直接在攻擊者控制的服務(wù)器上登錄其帳戶(hù),因此可繞過(guò)MFA。

VNC成繞過(guò)MFA的關(guān)鍵

在為某公司進(jìn)行滲透測(cè)試時(shí),安全研究員mr.d0x試圖對(duì)員工發(fā)起釣魚(yú)攻擊,以便獲取登錄系統(tǒng)的賬戶(hù)密碼。但由于公司部署了MFA,常規(guī)的釣魚(yú)攻擊都被阻斷了。

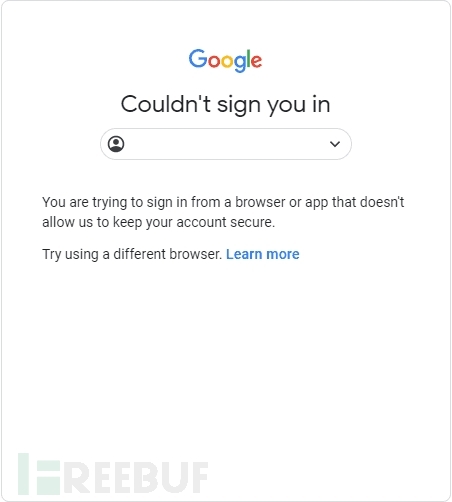

mr.d0x表示,這是谷歌在2019年增加的一項(xiàng)新的安全功能,可阻止常用的“反向代理或中間人 (MiTM) 攻擊”,一旦檢測(cè)到此類(lèi)攻擊后,MFA會(huì)發(fā)出相應(yīng)的告警,并暫時(shí)停用該郵件賬戶(hù)。

對(duì)此,mr.d0x琢磨出一種新型的網(wǎng)絡(luò)釣魚(yú)攻擊技術(shù),他利用noVNC 遠(yuǎn)程訪(fǎng)問(wèn)軟件和以 kiosk 模式運(yùn)行的瀏覽器,來(lái)顯示在攻擊者服務(wù)器上運(yùn)行,但在受害者瀏覽器中顯示的電子郵件登錄提示,順利繞過(guò)了MFA。

VNC 是一個(gè)遠(yuǎn)程訪(fǎng)問(wèn)軟件,允許遠(yuǎn)程用戶(hù)連接并控制已登錄用戶(hù)的桌面。大多數(shù)人通過(guò)專(zhuān)用VNC客戶(hù)端連接到VNC服務(wù)器,這些客戶(hù)端以類(lèi)似于 Windows 遠(yuǎn)程桌面的方式運(yùn)行。但是,noVNC程序卻允許用戶(hù)通過(guò)單擊鏈接直接從瀏覽器內(nèi)連接到VNC服務(wù)器,這就給了攻擊者繞過(guò)MFA的可能性。

mr.d0x表示,當(dāng)用戶(hù)點(diǎn)擊了攻擊者發(fā)來(lái)的鏈接后,他們不會(huì)意識(shí)到自己已經(jīng)訪(fǎng)問(wèn)了VNC服務(wù)器,而且由于之前將Firefox設(shè)置為kiosk模式,所以用戶(hù)看到的只是一個(gè)網(wǎng)頁(yè)。

通過(guò)這樣的方式,攻擊者可以發(fā)送針對(duì)性的魚(yú)叉式網(wǎng)絡(luò)釣魚(yú)電子郵件,其中包含自動(dòng)啟動(dòng)目標(biāo)瀏覽器并登錄到攻擊者遠(yuǎn)程VNC服務(wù)器的鏈接。

這些鏈接全部都是針對(duì)性定制,因此看起來(lái)往往不像可疑的VNC登錄URL的鏈接,如下所示:

Example[.]com/index.html?id=VNCPASSWORD

Example[.]com/auth/login?name=password

由于攻擊者的VNC服務(wù)器以kiosk模式運(yùn)行瀏覽器,即以全屏模式運(yùn)行瀏覽器,因此當(dāng)目標(biāo)用戶(hù)點(diǎn)擊鏈接時(shí),他們只會(huì)看到目標(biāo)電子郵件服務(wù)的登錄頁(yè)面并正常登錄。這意味著,用戶(hù)所有的登錄嘗試將直接發(fā)生在遠(yuǎn)程服務(wù)器上。

而一旦用戶(hù)登錄了該賬戶(hù),攻擊者可在用戶(hù)不知情的情況下,利用各種工具竊取賬號(hào)密碼和安全令牌。因此這種攻擊技術(shù)可以繞過(guò)MFA,用戶(hù)將會(huì)在攻擊者的服務(wù)器上輸入驗(yàn)證密碼,授權(quán)設(shè)備進(jìn)行下一次的登錄。

結(jié)語(yǔ)

如果此類(lèi)攻擊僅針對(duì)少數(shù)人使用,那么攻擊者只需通過(guò)VNC會(huì)話(huà)登錄他們的電子郵件帳戶(hù),就可以授權(quán)設(shè)備在未來(lái)順利登錄該帳戶(hù)。

由于VNC允許多人監(jiān)控同一個(gè)會(huì)話(huà),那么攻擊者可以在帳戶(hù)登錄后斷開(kāi)和目標(biāo)用戶(hù)的會(huì)話(huà),并在稍后連接到同一會(huì)話(huà)以訪(fǎng)問(wèn)該帳戶(hù)及其所有電子郵件。

雖然這種攻擊方式尚未出現(xiàn),但是mr.d0x卻表現(xiàn)出憂(yōu)慮,他認(rèn)為未來(lái)類(lèi)似的攻擊方式很有可能會(huì)出現(xiàn)。因此企業(yè)和用戶(hù)應(yīng)提前做好相應(yīng)的應(yīng)對(duì)措施,提高自己的警惕性,避免陷入郵件釣魚(yú)攻擊的陷進(jìn)之中。

mr.d0x表示,不論釣魚(yú)郵件的攻擊方式如何變化,最有效的防護(hù)建議萬(wàn)變不離其宗:不要點(diǎn)擊陌生郵件里的鏈接,不要下載陌生郵件里的文件,對(duì)于一切陌生的電子郵件保持懷疑的態(tài)度。

參考來(lái)源:

https://www.bleepingcomputer.com/news/security/devious-phishing-method-bypasses-mfa-using-remote-access-software/