微軟提醒客戶注意俄羅斯黑客組織SEABORGIUM的網(wǎng)絡(luò)釣魚攻擊

微軟最近透露,他們已經(jīng)發(fā)現(xiàn)了一種惡意攻擊與俄羅斯的黑客密切相關(guān),因為其背后的目標(biāo)似乎有利于他們。據(jù)說SEABORGIUM黑客組織是這次攻擊的幕后黑手,微軟進一步表示,他們目前正在調(diào)查此事,同時試圖追蹤他們在服務(wù)器中的數(shù)字足跡,以確定任何可能進一步使他們受到影響的漏洞。

微軟威脅情報中心一直在密切關(guān)注該黑客組織自2017年以來的舉動,并建立了一個跟蹤模式,通過不斷的冒充和與目標(biāo)方建立關(guān)系,他們能夠入侵并獲取憑證信息。

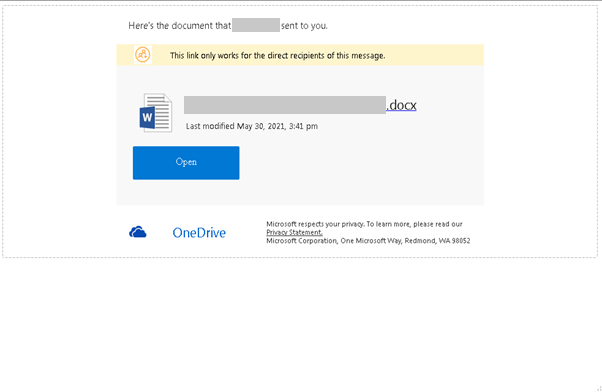

在持續(xù)努力之下,微軟現(xiàn)在能夠識別SEABORGIUM的滲透所帶來的挑戰(zhàn),特別是在OneDrive中,從而使(微軟威脅情報中心)MSTIC獲得所有必要的信息,因為他們已經(jīng)確定了受影響的客戶。

MSTIC與微軟的反濫用團隊合作,禁用了該行為人用于偵察、網(wǎng)絡(luò)釣魚和收集電子郵件的賬戶。微軟防御系統(tǒng)SmartScreen也對SEABORGIUM活動中的釣魚域名實施了檢測。

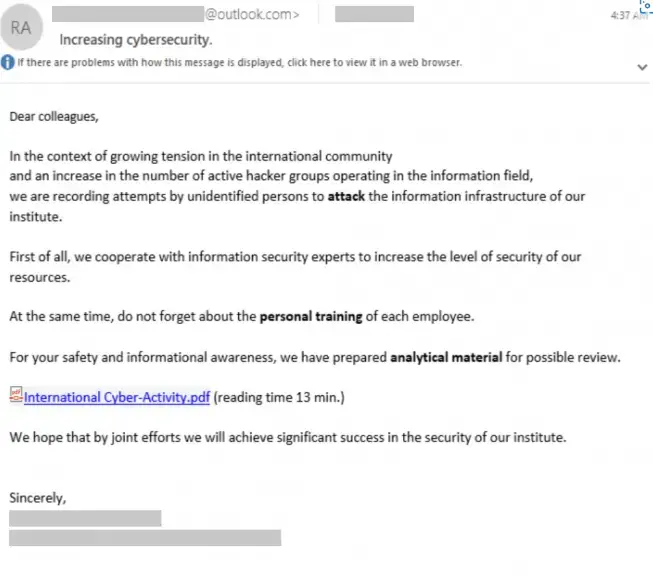

微軟列舉了一個例子說明該黑客組織如何冒充某個組織的領(lǐng)導(dǎo)向毫無戒心的成員發(fā)送電子郵件,目的是滲透到他們的系統(tǒng)中。

微軟進一步發(fā)現(xiàn)了黑客組織使用的幾個途徑,其中包括直接在其釣魚郵件的正文中加入一個URL,一個包含URL的PDF文件附件,以及一個包含URL的PDF文件的OneDrive鏈接。

一旦用戶點擊該URL,他們就會被自動重定向到一個由攻擊者扮演的"演員"控制的服務(wù)器,該服務(wù)器托管著一個釣魚框架,在最后一頁,用戶被提示輸入他們的憑證,因為該平臺反映了組織的登錄頁面。完成后,攻擊者獲得了對賬戶的訪問權(quán)。

微軟在安全博客繼續(xù)提供詳細(xì)信息,強調(diào)他們的客戶如何避免成為這些惡意攻擊的受害者:

https://www.microsoft.com/security/blog/2022/08/15/disrupting-seaborgiums-ongoing-phishing-operations/

微軟昨天舉行的關(guān)于微軟安全和勒索軟件的數(shù)字活動涉及到用戶應(yīng)對這些惡意攻擊的許多方法。