大規模的Meris僵尸網絡嵌入來自REvil的勒索軟件注釋

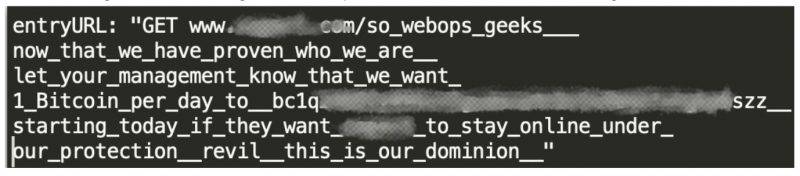

“嘿,webop極客們,你們就要死了。”一個聲稱是REvil勒索軟件團伙留下的便條,這張紙條以字符串的形式嵌入到攻擊本身的URL中,以滿足勒索要求。

Imperva周五報告了這一有趣的變化——這是今年迄今為止在分布式拒絕服務(DDoS)攻擊的演變中看到的幾個變化之一。

Imperva的Nelli Klepfish在一篇文章中詳細介紹了最近一次攻擊的緩解措施,該攻擊在一個網站上達到了2.5 Mrps(每秒數百萬個請求),該公司的Nelli Klepfish分享了其目標客戶在攻擊開始前收到的幾張勒索通知,其中一張的屏幕截圖如下。

Klepfish寫道:“我們正在觀察更多這樣的案例,其中贖金通知已作為攻擊本身的一部分包含在內,也許是為了提醒目標發送他們的比特幣付款。”“當然,一旦目標收到這張紙條,攻擊就已經開始了,給威脅增加了緊迫感。”

這只是目標在2.5 Mrps DDoS攻擊開始之前收到的幾份威脅性贖金通知之一,上面顯示的具體信息是針對同一站點上隨機頁面的超過1200萬個嵌入式請求之一。

2.5 Mbps的攻擊速度是Imperva有史以來最高的攻擊速度,但遠非有史以來最高。2017年9月襲擊Google的2.5 Tbps DDoS大概是這個最高紀錄的保持者,向180,000臺暴露的CLDAP、DNS和SNMP服務器發送了167 Mps,這些服務器返回并發回了大的阻塞數據包。

“雖然勒索DDoS攻擊并不新鮮,但隨著時間的推移和每個新階段的發展,它們似乎正在演變并變得越來越有趣,”Imperva觀察到。

下面顯示的另一條威脅信息告訴“webops極客們”,通知他們的老板,如果他們想保持在線,他們需要開始每天交出1個比特幣——截至周五,價值約為4萬美元。它和其他嵌入的消息都被署名為“revil_this_is_our_dominion”。

這些攻擊是否與REvil勒索軟件即服務(RaaS)團伙有任何關系,或者只是來自冒名頂替者,這一點暫時還未查證清楚。俄羅斯在1月份展示了打擊REvil,其聯邦安全局(FSB)聲稱突襲了幫派藏身處,扣押了貨幣、汽車和人員,并應美國的要求壓制了REvil的基礎設施。但是隨著這些事情的發展,網絡犯罪團伙就像一團果凍:你擠壓一個末端,當成員加入其他網絡犯罪團伙時,行動就會在其他地方突然出現。

不過,REvil確實有DDoS勒索軟件的歷史。2021年10月,一家英國IP語音(VoIP)公司Voice Unlimited在經歷了一系列明顯由REvil引發的持續DDoS攻擊后,仍在恢復中。

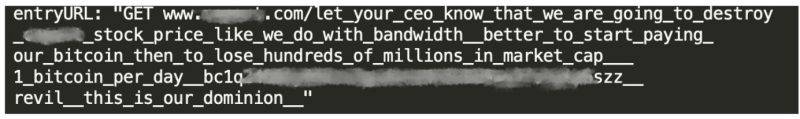

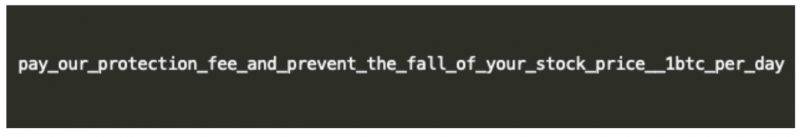

威脅要囤積受害者的股票

第二天,攻擊者向同一個站點發送了超過1500萬個請求,這一次帶有一條新消息,警告CEO,攻擊者將把公司的股價從“億元俱樂部”中剔除。

攻擊持續了好幾天,每天持續了幾個小時,并且在20%的情況下,每秒達到9萬到75萬個請求(Krps)。

誕生于強大的Meris僵尸網絡

有證據表明,Meris從數千臺物聯網(IoT)設備中吸取能量,這些設備由于MicroTik路由器中一個多年的漏洞(被追蹤為CVE-2018-14847)而被劫持。

“盡管CVE-2018-14847是在不久前發布的,但攻擊者仍然可以利用它,”Imperva指出。

Meris僵尸網絡是2021年9月針對俄羅斯版Google-Yandex的創紀錄DDoS攻擊的幕后黑手。Meris在2021年的其他目標包括網絡安全媒體網站Krebs on Security and Infosecurity,以及新西蘭銀行及其郵政信箱服務和該國的MetService氣象服務。

這些都是DDoS攻擊打破第三季度記錄的例子。

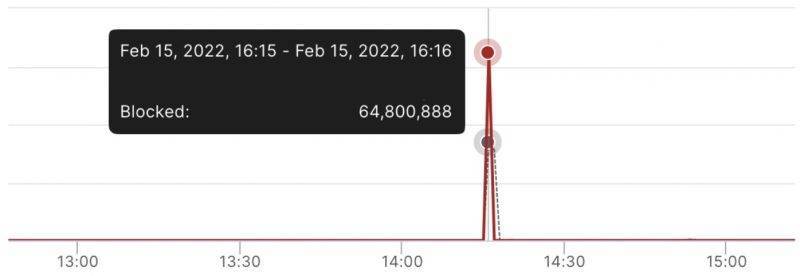

雖然對Imperva客戶的最大攻擊達到了2.5 Mrps,但該公司在一分鐘內阻止了超過6400萬個請求,如下圖所示:

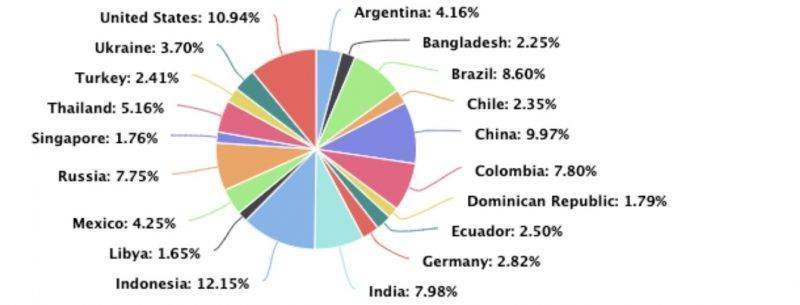

最大的來源國是印度尼西亞和美國,如下面的餅圖所示。Imperva說:“我們已經看到,不同攻擊的源位置幾乎相同,這表明同一個僵尸網絡被多次使用。”

這些攻擊只花了幾秒鐘就緩解了,因為這些模擬了合法瀏覽器或谷歌機器人的惡意源是都是已知的。

。

。

威脅行為者專注于主要位于美國或歐洲的商業銷售和通信站點,這些站點具有在交易所上市的共同點。現在用股價形成威脅是一個很好的辦法。Imperva指出:“威脅行為者通過提及DDoS攻擊可能對公司股價造成的潛在損害來利用這一點。”

現在是為攻擊做準備的時候了,Imperva警告說,特別是考慮到威脅行為者的承諾——無論是REvil還是REvil效仿者——將繼續猛烈打擊。

本文翻譯自:https://threatpost.com/massive-meris-botnet-embeds-ransomware-notes-revil/178769/如若轉載,請注明原文地址。