新的 "HinataBot "僵尸網絡可以發動大規模的 DDoS攻擊

一個新的惡意僵尸網絡被發現,它以Realtek SDK、華為路由器和Hadoop YARN服務器為目標,將設備引入到DDoS(分布式拒絕服務)群中,有可能進行大規模攻擊。

這個新的僵尸網絡是Akamai的研究人員今年年初在自己的HTTP和SSH蜜罐上發現的,該僵尸網絡利用了CVE-2014-8361和CVE-2017-17215等漏洞。

Akamai說,HinataBot的操作者最初分發Mirai二進制文件,而HinataBot首次出現在2023年1月中旬。它以Mirai為基礎,是基于Go的變體。

顯著的DDoS能力

該惡意軟件通過對SSH端點進行暴力攻擊或使用已知漏洞的感染腳本和RCE有效載荷進行分發。感染設備后,惡意軟件會默默地運行,等待來自命令和控制服務器的命令執行。

HinataBot的舊版本支持HTTP、UDP、ICMP和TCP洪水,但較新的變體只具有前兩種。然而,即使只有兩種攻擊模式,該僵尸網絡也可以潛在地進行非常強大的分布式拒絕服務攻擊。

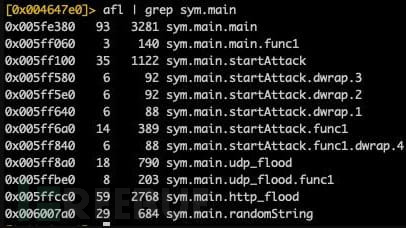

攻擊函數

雖然 HTTP 和 UDP 攻擊命令不同,但它們都創建了一個包含 512 個工作線程(進程)的工作線程池,這些工作線程在自定義的持續時間內向目標發送硬編碼數據包。

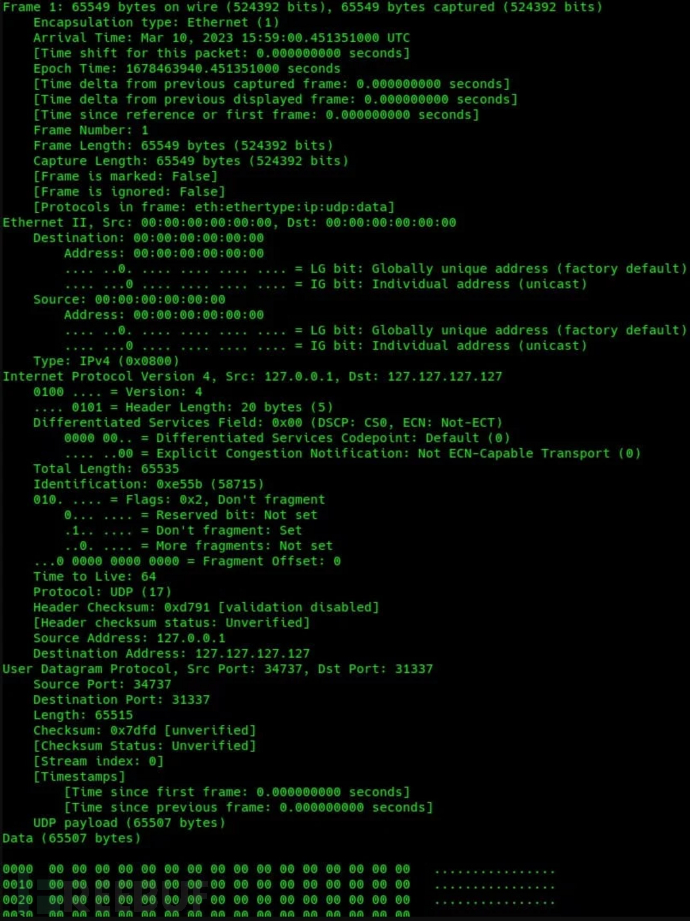

HTTP數據包的大小在484和589字節之間。而HinataBot產生的UDP數據包則特別大(65,549字節),由大量的空字節組成。

UDP泛濫數據包捕獲

HTTP產生大量的網站請求,而UDP則向目標發送大量的垃圾流量;攻擊者通過兩種不同的方法來實現斷網。

Akamai對僵尸網絡的HTTP和UDP的10秒攻擊進行了基準測試,在HTTP攻擊中,惡意軟件產生了20,430個請求,總大小為3.4MB。UDP產生了6733個包,總大小為421MB。

研究人員估計,如果有1000個節點,UDP可以產生大約336Gbps,而在10000個節點,攻擊數據量將達到3.3Tbps。

在HTTP洪的情況下,1000個被捕獲的設備將產生每秒2000000個請求,而10000個節點將采取這個數字的20400000 rps和27 Gbps。

目前,HinataBot仍在不斷開發中,隨時可能實施更多的漏洞并擴大其目標范圍。

參考鏈接:www.bleepingcomputer.com/news/security/new-hinatabot-botnet-could-launch-massive-33-tbps-ddos-attacks/