華碩警告針對路由器的 Cyclops Blink 惡意軟件攻擊

據Bleeping Computer網站消息,多款華碩路由器型號容易受到名為Cyclops Blink的惡意軟件威脅,并被曝與一個俄羅斯黑客組織Sandworm存在關聯,該組織歷來針對WatchGuard Firebox和其他SOHO網絡設備。

Cyclops Blink能在目標設備上建立與攻擊者的持久性鏈接,使他們能夠遠程訪問受感染的網絡。由于Cyclops Blink具有模塊化特性,能夠輕松更新以針對新的設備。

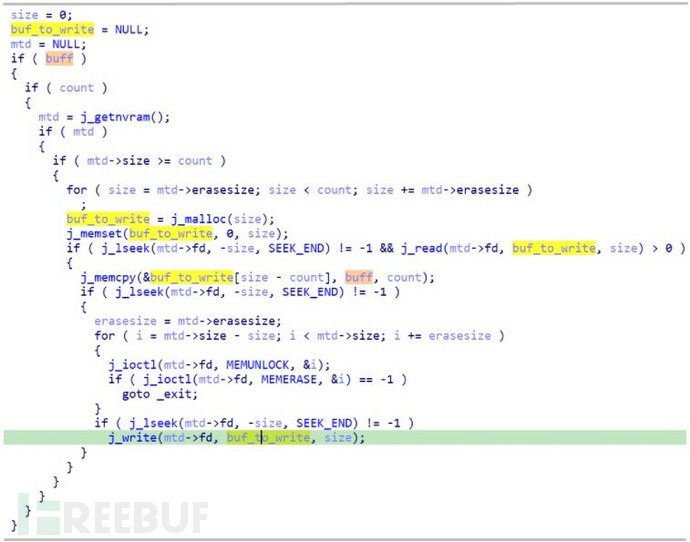

在由趨勢科技協調披露的調查中,發現該惡意軟件具有 一個專門針對多個華碩路由器的模塊,允許惡意軟件讀取閃存以收集有關關鍵文件、可執行文件、數據和庫的信息,并在閃存中并建立持久性命令,即使恢復出廠設置也不會擦除。

用于寫入閃存的模塊代碼

由于Cyclops Blink與 Sandworm黑客組織存在關聯,后者曾參與或主導了多起大型網絡攻擊事件,比如在2015年至2016年,利用惡意軟件BlackEnergy和 NotPetya攻擊了烏克蘭的電力系統,因此在未來可能會出現攻擊者開始針對其他路由器制造商。

華碩已于3月17日發布了安全公告,公布了受影響的路由器型號和固件版本,暫未發布新的固件更新以阻止 Cyclops Blink,但已發布可用于保護設備的緩解措施:

受影響型號及固件版本:

- GT-AC5300、GT-AC2900、RT-AC5300、RT-AC88U、RT-AC3100、RT-AC86U

- RT-AC68U, AC68R, AC68W, AC68P

- RT-AC66U_B1、RT-AC3200、RT-AC2900

- RT-AC1900P, RT-AC1900P

- 以上型號的 3.0.0.4.386.xxxx固件及以下版本;

- RT-AC87U (已過時)

- RT-AC66U (已過時)

- RT-AC56U (已過時)

- 以上不受支持的型號。

緩解措施:

- 將設備重置為出廠默認設置:登錄 Web GUI,進入管理 → 恢復/保存/上傳設置,單擊“初始化所有設置并清除所有數據日志”,然后單擊“恢復”按鈕;

- 更新到最新的可用固件;

- 確保默認管理員密碼已更改為更安全的密碼;

- 禁用遠程管理(默認禁用,只能通過高級設置啟用)。

如果用戶使用的是老舊的不再受支持的型號,因而不會收到任何更新,華碩建議停止使用,并更換為較新的設備。

參考來源:https://www.bleepingcomputer.com/news/security/asus-warns-of-cyclops-blink-malware-attacks-targeting-routers/