Mirai DDoS 惡意軟件變種正在利用路由器漏洞擴大攻擊目標

Bleeping Computer 網(wǎng)站消息,基于 Mirai 的 DDoS 惡意軟件僵尸網(wǎng)絡 IZ1H9 近期又開始活躍了,為 D-Link、Zyxel、TP-Link、TOTOLINK 等 Linux 路由器“添加”了 13 個新有效載荷。

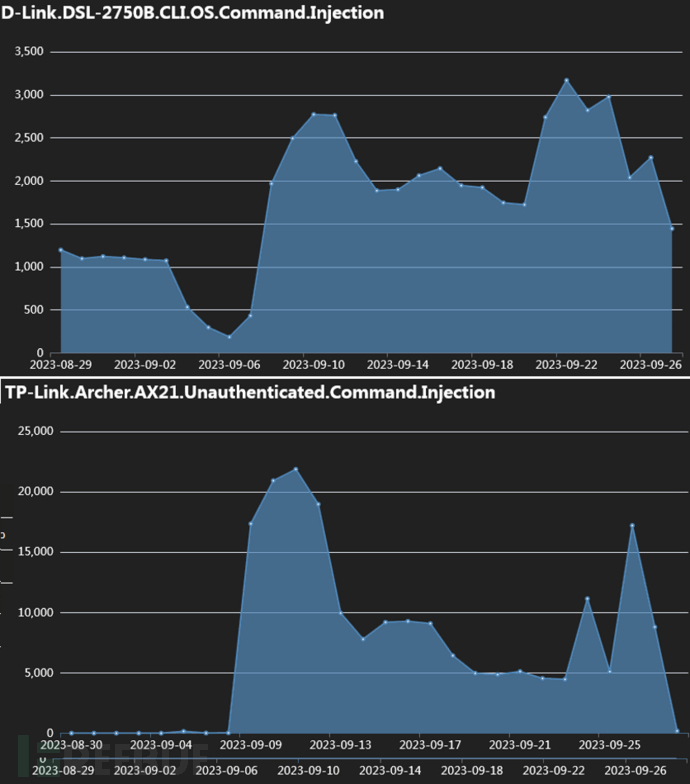

Fortinet 安全研究人員表示 9 月份的第一周, IZ1H9 惡意軟件的利用率達到了歷史峰值,針對易受攻擊設備的利用嘗試達到了數(shù)萬次。IZ1H9 在成功入侵受害者設備后,便將其加入 DDoS 群,然后對指定目標發(fā)起 DDoS 攻擊。

整個 9 月份觀察到的利用嘗試(Fortinet)

IZ1H9 瞄準眾多攻擊目標

眾所周知,DDoS 惡意軟件盯上的設備和漏洞越多,就越有可能建立一個龐大而強大的僵尸網(wǎng)絡,以此對目標網(wǎng)站進行大規(guī)模攻擊。就 IZ1H9 而言,F(xiàn)ortinet 報告稱它使用了以下多個漏洞,時間跨度從 2015 年到 2023 年:

- D-Link 設備: CVE-2015-1187、CVE-2016-20017、CVE-2020-25506、CVE-2021-45382

- Netis WF2419:CVE-2019-19356

- Sunhillo SureLine(8.7.0.1.1 之前的版本): CVE-2021-36380

- Geutebruck 產(chǎn)品: CVE-2021-33544、CVE-2021-33548、CVE-2021-33549、CVE-2021-33550、CVE-2021-33551、CVE-2021-33552、CVE-2021-33553、CVE-2021-33554

- Yealink Device Management (DM) 3.6.0.20: CVE-2021-27561, CVE-2021-27562

- Zyxel EMG3525/VMG1312(V5.50 之前): CVE 未指定,但針對 Zyxel 裝置的 /bin/zhttpd/ 元件漏洞

- TP-Link Archer AX21 (AX1800): CVE-2023-1389

- Korenix JetWave 無線 AP: CVE-2023-23295

- TOTOLINK 路由器 CVE-2022-40475, CVE-2022-25080, CVE-2022-25079, CVE-2022-25081, CVE-2022-25082, CVE-2022-25078, CVE-2022-25084, CVE-2022-25077, CVE-2022-25076, CVE-2022-38511, CVE-2022-25075, CVE-2022-25083

不僅如此, IZ1H9 網(wǎng)絡攻擊活動還針對與"/cgi-bin/login.cgi "路由相關(guān)的未指定 CVE,這可能會影響 Prolink PRC2402M 路由器。

攻擊鏈詳情分析

在成狗利用上述漏洞后,IZ1H9 有效載荷就會被立刻注入到受害者目標設備,其中包含一條從指定 URL 獲取名為 "l.sh "的 shell 腳本下載器的命令。腳本執(zhí)行后,會刪除日志以隱藏惡意活動,接下來,它會獲取針對不同系統(tǒng)架構(gòu)定制的機器人客戶端。

最后,腳本會修改設備的 iptables 規(guī)則,以阻礙特定端口的連接,增加設備管理員從設備上刪除惡意軟件的難度。

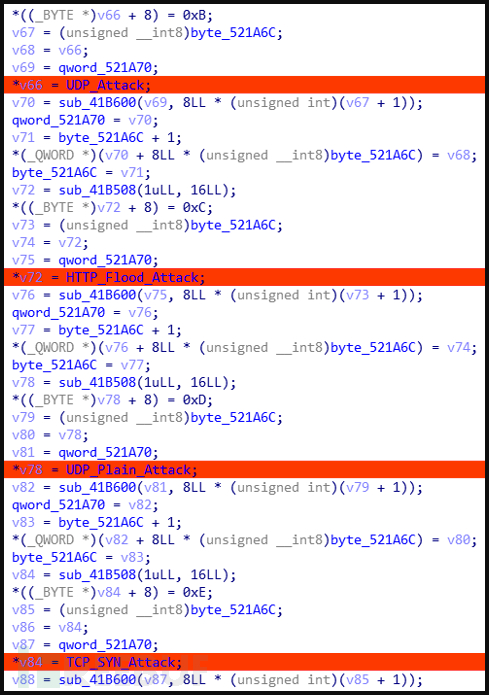

完成上述所有操作后,IZ1H9 僵尸網(wǎng)絡就會與 C2(命令與控制)服務器建立通信,并等待執(zhí)行命令。據(jù)悉,支持的命令涉及要發(fā)起的 DDoS 攻擊類型,主要包括 UDP、UDP Plain、HTTP Flood 和 TCP SYN等。

DDoS 命令(Fortinet)

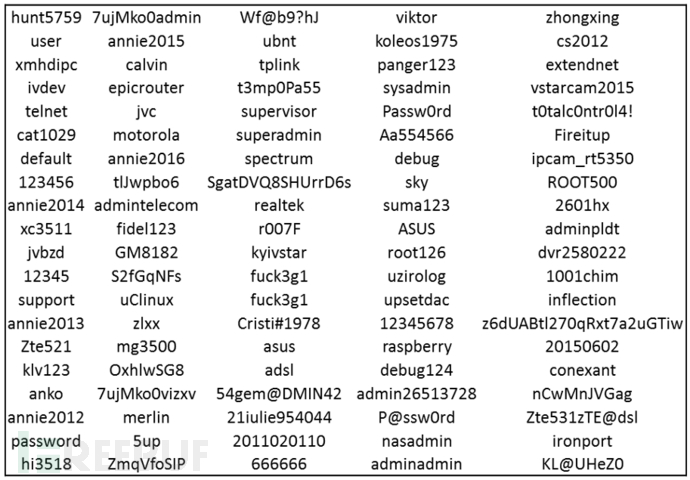

Fortinet 還在報告中指出,IZ1H9 的數(shù)據(jù)部分包含用于暴力破解攻擊的硬編碼憑證。以上這些攻擊可能有助于傳播到受害目標的相鄰設備中,或?qū)]有有效利用的 IoT 進行身份驗證。

硬編碼憑證(Fortinet)

最后,網(wǎng)絡安全專家建議物聯(lián)網(wǎng)設備所有者使用強大的管理員用戶憑據(jù),并將其更新為最新可用的固件版本,在可能的情況下,盡量減少設備在公共互聯(lián)網(wǎng)上暴露的頻次。

文章來源:https://www.bleepingcomputer.com/news/security/mirai-ddos-malware-variant-expands-targets-with-13-router-exploits/