微軟確認遭Lapsus$ 勒索組織入侵

據Bleeping Computer消息,微軟已經確認他們的一名員工受到了 Lapsus$ 黑客組織的入侵,使得黑客訪問和竊取了他們的部分源代碼。

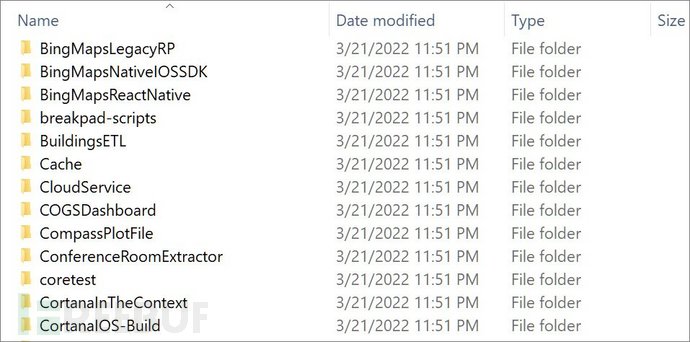

3月21日晚,Lapsus$ 公開了從微軟 Azure DevOps 服務器竊取的 37GB 源代碼,這些源代碼適用于各種內部 Microsoft 項目,包括 Bing、Cortana 和 Bing 地圖。在3月22日微軟官方網站更新的一篇博客中,確認其員工的一個賬戶被 Lapsus$ 入侵,并獲取了對源代碼存儲庫的有限訪問權限。

泄露的源代碼項目

微軟表示,當攻擊者公開披露他們的入侵行為時,其團隊已經根據威脅情報調查了被入侵的賬戶,并能夠在攻擊者的操作過程中進行干預和打斷,從而限制了更廣泛的影響。雖然微軟沒有分享該帳戶是如何被入侵的,但他們提供了所觀察到的 Lapsus 團伙在多次攻擊中所運用的技術和程序 (TTP) 。

對憑證的竊取

微軟將 Lapsus$ 數據勒索組織追蹤為“DEV-0537”,并表示他們主要專注于通過多種方式獲取憑證,以獲得初步的公司網絡訪問權限,包括:

- 部署惡意 Redline 密碼竊取程序以進行竊取;

- 在地下論壇上購買憑證;

- 向目標組織(或供應商/業務合作伙伴)的員工開價購買;

- 在公共代碼存儲庫中搜索公開的憑證。

Redline已成為竊取憑證的首選惡意軟件,并通過網絡釣魚電子郵件、warez 網站和 YouTube 視頻等渠道進行傳播。一旦 Laspsus$ 通過竊取憑證訪問權限,就會以此來登錄公司面向公眾的設備和系統,包括 VPN、虛擬桌面基礎設施或身份管理服務,例如在今年1月份對Okta工程師電腦的入侵,進而使 300多名客戶受到網絡攻擊影響 。

對于擁有多因素身份驗證 (MFA)的用戶,微軟表示Laspsus$通過使用會話重放攻擊,或持續觸發 MFA 通知,讓一些用戶感到厭煩,從而索性允許其登錄。至少在一次攻擊中,Lapsus$ 會執行 SIM 交換攻擊,以控制用戶的電話號碼和 SMS 文本,從而獲得登錄帳戶所需的 MFA 代碼。

一旦獲得對網絡的訪問權限,Laspsus$就會使用 AD Explorer 來查找具有更高權限的帳戶,然后瞄準開發和協作平臺,例如 SharePoint、Confluence、JIRA、Slack 和 Microsoft Teams。

微軟也還注意到一些Laspsus$的其他動向,如使用竊取的憑證來訪問 GitLab、GitHub 和 Azure DevOps 上的源代碼存儲庫,并利用 Confluence、JIRA 和 GitLab 中的漏洞來提升權限。在收集到有價值的數據后,通過 NordVPN將數據傳輸到某個隱蔽的服務器。同時他們會對受害目標的基礎設施進行破壞性攻擊以觸發事件響應程序,并通過受害目標的 Slack 或 Microsoft Teams 渠道監控這些程序。

防范 Lapsus$

微軟建議企業實體執行以下方法來防范Lapsus$等黑客的攻擊:

- 進一步強化MFA的運用;

- 建立健康和可信的端點;

- 充分利用VPN的身份認證選項;

- 加強和監控云安全狀況;

- 提高對社會工程攻擊的認識;

- 建立操作安全流程以響應入侵。

近來,Lapsus$已對多家巨頭企業發動了攻擊,包括英偉達、三星、育碧等。

參考來源:https://www.bleepingcomputer.com/news/microsoft/microsoft-confirms-they-were-hacked-by-lapsus-extortion-group/