公開100GB數據,日產汽車遭勒索組織“撕票”

Bleeping Computer 網站消息,Akira 勒索軟件團伙聲稱成功入侵了日本汽車制造商日產汽車澳大利亞分公司的內部網絡系統。

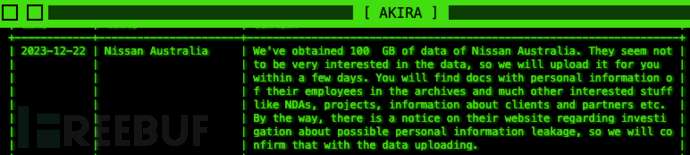

12 月 22 日,Akira 勒索軟件團伙在其泄漏博客上添加了一個新的“受害者”,并表示其成員從日產汽車制造商的內部網絡系統中竊取了約 100GB 的文件資料。值得一提的是,威脅攻擊者還宣稱鑒于日產汽車公司拒絕支付贖金,接下來會陸續把盜取的敏感業務和客戶數據泄露到網上。勒索軟件組織宣言如下:

日產汽車似乎對被盜數據不是很感興趣,所以接下來我們會在幾天內上傳被盜數據,你會在檔案中發現包含其員工個人信息的文檔,以及許多其他感興趣的東西,如 NDA、項目、客戶和合作伙伴信息等。

2023 年 3 月,Akira 勒索軟件團伙首次浮出水面,再迅速“積累”了大量來自不同行業的受害者后引起了人們的廣泛關注。2023 年 6 月,Akira 勒索軟件運營商開始部署其加密程序的 Linux 變種,據悉該變種專門針對企業環境中廣泛使用的 VMware ESXi 虛擬機。

從 Bleeping Computer 此前發布的信息來看,一旦成功實施網絡攻擊活動,Akira 勒索軟件組織要求受害者支付的贖金從 20 萬美元到數百萬美元不等,具體取決于被入侵組織的規模。此外,五年前互聯網江湖中出現過另一個名為 "Akira "的勒索軟件變種,但這兩個勒索軟件之間不太可能有關聯。

日產汽車數據泄露 (BleepingComputer)

日產汽車仍在努力恢復系統

數據泄露事件發生后,日產公司在其網站上添加了一個新的更新,確認了威脅攻擊者已經成功侵入了其在澳大利亞和新西蘭的一些網絡系統,但尚未對披露的網絡攻擊事件進行歸因。

日產汽車方面表示,目前公司仍在調查事件的影響以及個人信息是否被訪問,雖然暫時無法確認網絡事件的嚴重程度,但已經在積極組織安全專家團隊,努力恢復受攻擊影響的系統(這一過程在事件披露后的 12 月 5 日就開始了),公司也已經同步通知了澳大利亞和新西蘭網絡安全中心以及相關的隱私監管機構和執法機構。

日產還強調,一些汽車經銷商的網絡系統系統會受到數據泄露事件的影響,請直接與當地的日產經銷商聯系,協助處理所有車輛和服務查詢。此外,被入侵系統中可能存儲的一些數據存在被訪問或竊取的風險,日產汽車警告客戶 "對任何異常或可疑的在線活動保持警惕"。

參考文章:https://www.bleepingcomputer.com/news/security/nissan-australia-cyberattack-claimed-by-akira-ransomware-gang/