零信任視角下外部攻擊面管理(EASM)的應用與價值

零信任的興起是源于現代企業對傳統IT架構進行安全升級的迫切需求,但零信任建設的前提是,首先需要知道要保護什么。隨著企業數字化發展的不斷深入,大量新設備和應用不斷出現,安全團隊很難對網絡資產進行及時發現與全面管理。

企業在部署建設零信任策略之前,應該徹底摸清企業的關鍵資產,對基礎架構、應用程序、服務和供應商(包括任何子公司的資產)等進行細致的分類。如果大量未知資產存在于企業網絡時,將給零信任建設與應用帶來較大的風險隱患。而通過外部攻擊面管理技術(External Attack Surface Management,簡稱“EASM”),則可以幫助企業有效應對這一挑戰。

EASM的主要能力與應用場景

Gartner在2021年發布的《新興技術:外部攻擊面管理關鍵洞察》報告中認為,EASM應該是一種流程和技術的組合,用于發現可能存在漏洞的面向外部(互聯網暴露)的企業資產和系統。EASM的一個關鍵優勢在于,以攻擊者的視角,幫助企業更好地發現面向外部的資產,如域、子域、IP、公共云服務配置、泄露的代碼、暴露的數據庫以及可被攻擊者利用的漏洞等。

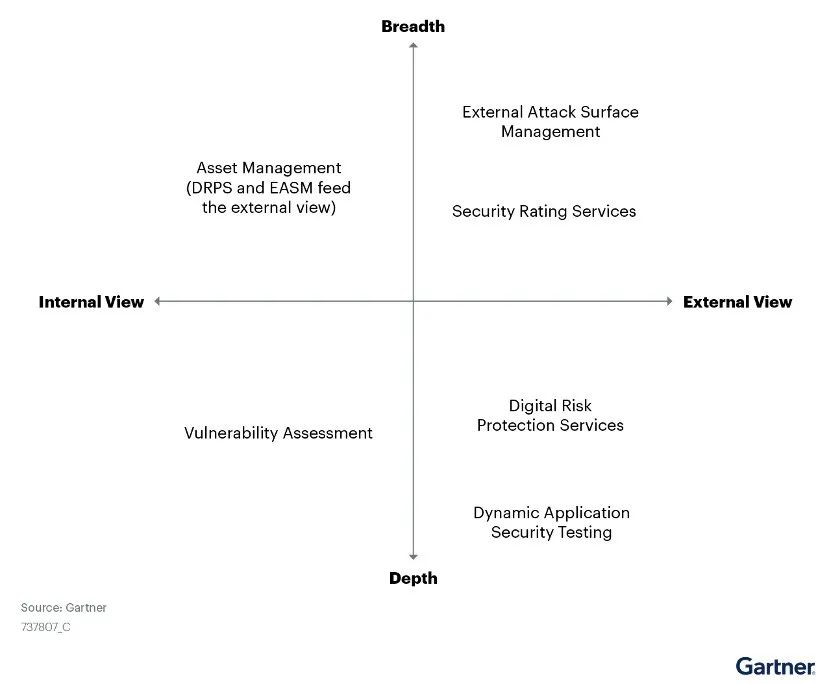

圖1 由外而內的攻擊面管理視角

EASM的主要能力包括:

- 監測:持續掃描各種環境(如云服務和面向外部的企業內部基礎設施)和分布式生態系統(如物聯網基礎設施)。

- 資產發現:發現和清點企業未知的面向外部的資產和系統。

- 分析:評估和分析資產屬性,確定資產是否存在風險、脆弱性或異常行為。

- 優先排序:對風險和漏洞進行優先排序,并根據優先排序分析提供預警和優先級分析。

- 修復:提供優先緩解措施的實施計劃,以及修復緩解工作流程,并集成工單系統、事件響應工具、SOAR等解決方案。

如果企業能夠進行有效的外部攻擊面管理,將為后續的零信任建設提供很多有益的幫助。Gartner認為,外部攻擊面管理的典型應用場景包括:

- 資產的識別及清點:識別未知的(影子)數字資產(如網站、IP、域名、SSL證書和云服務),并實時維護資產列表。

- 漏洞修復及暴露面管控:將錯誤配置、開放端口和未修復漏洞根據緊急程度、嚴重性來進行風險等級分析以確定優先級。

- 云安全與治理:識別組織的各類跨云供應商的公共資產,以改善云安全和治理,EASM可以提供全面的云資產清單,補充現有的云安全工具。

- 數據泄漏檢測:監測數據泄漏情況,如憑證泄漏或敏感數據。

- 子公司風險評估:進行公司數字資產可視化能力建設,以便更全面地了解和評估風險。

- 供應鏈/第三方風險評估:評估組織的供應鏈和第三方有關的脆弱性及可見性,以支持評估組織的暴露風險。

- 并購(M&A)風險評估:了解待并購公司數字資產和相關風險。

實現更全面的零信任策略

通過外部攻擊面管理技術,企業可以更好地發現所擁有的IT資產。在此基礎上,還需要全天候、不間斷地跟蹤越來越龐大的數字化應用與信息流動,確保其實時可見。企業中的未知資產是動態且不斷變化的,EASM需要能夠及時識別出企業當前擁有的全部資產,幫助安全團隊減少人為錯誤和未加管理的部署或數據配置。

企業實施零信任策略必須考慮保護三大類別的資產:用戶、應用程序和基礎架構,而通過EASM技術都可以有效地發現并掌控。

對于用戶來說,企業有必要了解誰可以訪問哪些系統,以及通過何種方式訪問(比如通過公司筆記本電腦或私人電腦)。當用戶改用遠程或在家辦公后,網絡安全團隊通過EASM可以將遠程辦公員工數量與一天內不重復的訪問請求數量相互對照,以識別潛在的風險區域,并保護系統遠離惡意攻擊者。

對于應用程序來說,零信任支持辦公室內的安全通信,EASM有助于實時反映暴露的資產,并清晰地列出面向外部的應用程序、用戶遠程連接和網絡基礎架構。安全團隊可以將這些信息與內部系統生成的信息相互對照,以確認合法性,并識別對系統而言是異常的地理位置信息。

最后,零信任是針對每個已知來源部署的,而通過EASM則可以不斷梳理出暴露的外部端口和IT系統,以便網絡安全團隊管理。企業可以通過EASM對基礎架構(比如路由器、交換機、云、物聯網和供應鏈系統)進行安全監控。

正如零信任更新改造了“絕對信任”(implicit trust)方法,外部攻擊面管理也將是改變所有外部暴露資產的一般管理方法。零信任顛覆了去中心化系統中通信節點之間的絕對信任。然而,如果要遷移或撤銷節點,往往不會實施安全規程來確保外部攻擊面依然安全。隨著企業規模越來越龐大,這些廢棄的資產很容易變成高風險、易受攻擊的入口,攻擊者很容易趁虛而入。

EASM可以讓企業深入、及時地了解外部攻擊面的現狀,是實施完整零信任策略的前提和基礎。全面摸清外部攻擊面有助于為CISO簡化網絡安全規程,并減少未知資產的數量。大量流動的未知資產表明企業需要為撤銷或拆卸通信節點制定最佳實踐,以防止其受到攻擊。