狩獵發現勒索軟件家族VHD,與朝鮮黑客組織Hermit Kingdom有關聯

2020 年 3 月,一個名為 VHD的勒索軟件家族浮出水面,業界分析該勒索軟件家族與朝鮮黑客有關。它與 Hermit Kingdom 組織都使用 MATA 框架進行分發,并且有多處特征都能夠將二者聯系起來。

2016 年 2 月,攻擊者入侵孟加拉國銀行,試圖通過 SWIFT 系統向其他銀行轉賬近 10 億美元。經過調查發現了名為 Hidden Cobra的朝鮮黑客組織,從那時開始該組織就一直保持活躍,進行了非常多次的攻擊。在一次攻擊中國臺灣的銀行的攻擊行動中,使用勒索軟件干擾安全團隊的視線,偷偷將資金轉移到其他銀行賬戶中。

Hidden Cobra 被認為是朝鮮黑客組織中的一份子。朝鮮的黑客組織是各司其職的,統一向 Bureau (or Lab) 121匯報。其中,負責攻擊外國金融系統(包括銀行和加密貨幣交易所)的是 Unit 180,也被稱為 APT 38。該組織的成員被認為廣泛居住在朝鮮以外的其他國家內,例如俄羅斯、馬來西亞、泰國、孟加拉國、印度尼西亞和印度等國。

狩獵發現

通過對 VHD 勒索軟件的源碼分析,確定部分可被重復使用的功能,以此為起點狩獵 2020 年 3 月以后的惡意軟件。

過濾掉一些可確認的誤報,發現了一系列存在代碼相似的樣本:

- BEAF 家族

- PXJ 家族

- ZZZZ 家族

- CHiCHi 家族

除了以上四個勒索軟件家族外,還發現使用 MATA 框架分發的 Tflower 勒索軟件。此外,BEAF勒索軟件的四個字母與 APT 38 所使用的 Beefeater 在握手時的前四個字節完全相同。

代碼相似度

利用 BinDiff 等工具,通過代碼相似的角度進行分析:

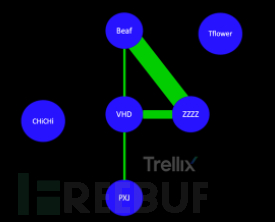

相似關聯

ZZZZ、PXJ 和 Beaf 都是與 VHD 源碼存在大量代碼相似的三個家族,其中 ZZZZ 幾乎就是 Beaf 的翻版。Tflower 和 ChiChi 確實也存在部分代碼共用,但是這些都是通用功能,和傳統意義上的代碼共用不同,沒有在圖中顯示出來。

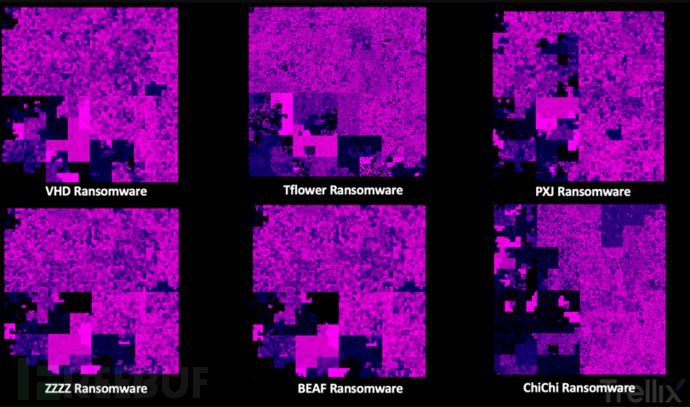

代碼可視化

分析人員利用希爾伯特曲線映射將代碼可視化,為六個家族生成的圖像如下所示:

可視化描述

不需要是安全專家也可以發現 ZZZZ 和 BEAF 幾乎完全相同。而且,Tflower 和 ChiChi 與 VHD 大不相同。

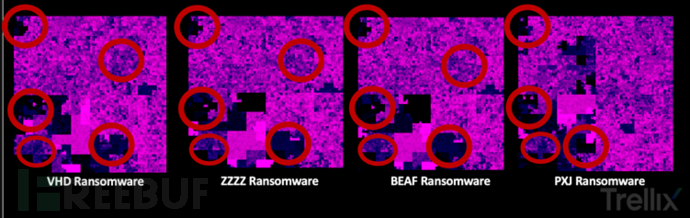

相似比較

通過代碼相似分析的特征,也可以在希爾伯特曲線上得到佐證。

例如電子郵件地址 Semenov.akkim@protonmail.com在 CHiCHi和 ZZZZ樣本均有出現。

隨錢而動

受害者似乎多為亞太地區的特定目標,沒有關于受害者更詳細的信息,包括泄密頁面或者談判聊天記錄等。

資金流向

研究人員跟蹤了攻擊者的比特幣錢包地址,監控并追蹤其交易流向,但并沒有發現不同惡意軟件家族間的賬戶存在關聯關系。

當然,目前發現的贖金金額都比較小。例如 2020 年年中支付的大約 2 萬美元的比特幣,在年底被轉移出去。其中一筆交易是通過加密貨幣交易所完成的,攻擊者可能將其兌現或者換成了另一種可追溯性較差的加密貨幣。

總結

最近幾年,除了全球的銀行之外,韓國的加密貨幣服務提供商與用戶也受到了魚叉郵件、虛假應用程序等攻擊手段的滲透和攻擊。這些攻擊主要針對亞太地區,例如日本和馬來西亞,攻擊可能通過勒索軟件的方式進行獲利。