惠普修復了影響200多種型號的固件BUG

惠普近期發布了BIOS更新,修復了兩個影響廣泛PC和筆記本電腦產品的嚴重漏洞,這些漏洞允許代碼以內核權限運行。內核級權限是Windows中的最高權限,允許攻擊者在內核級執行任何命令,包括操作驅動程序和訪問BIOS。這些漏洞編號為CVE-2021-3808和CVE-2021-3809,它們的CVSS 3.1基本評分均為 8.8,具有很高的嚴重性等級。目前,惠普尚未提供有關這些缺陷的技術細節。

不過HP也發布了相關公告:在某些HP PC產品的BIOS(UEFI 固件)中發現了潛在的安全漏洞,這些漏洞可能允許任意代碼執行。惠普正在發布固件更新以緩解這些潛在的漏洞。

受影響的產品列表包括Zbook Studio、ZHAN Pro、EliteBook、ProBook和Elite Dragonfly等商務筆記本電腦、EliteDesk和ProDesk等商務臺式電腦、Engage等零售PoS電腦、Z1和Z2等工作站以及瘦客戶端電腦。所有受影響型號的完整列表需要查看HP安全咨詢頁面,目前并非所有列出的產品都更新了修復補丁。

2021年11月,Nicholas Starke發現了這些漏洞并將其報告給惠普的研究員,他在另一篇博文中更詳細地解釋了該問題,“此漏洞可能允許以內核級權限(CPL == 0)執行的攻擊者將權限提升到系統管理模式(SMM)。在SMM中執行使攻擊者擁有對主機的完全權限,以進一步進行攻擊。”

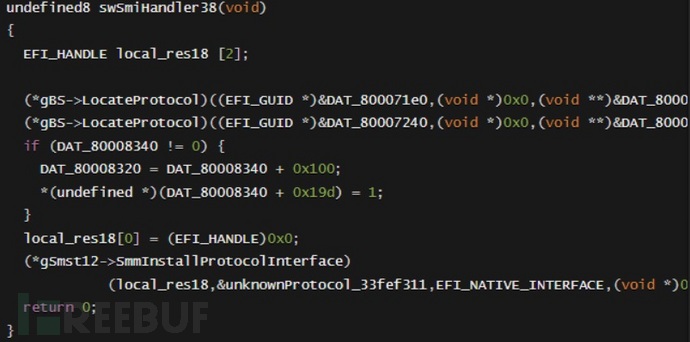

問題大概出在SMI處理程序可以從操作系統環境觸發,例如通過Windows內核驅動程序。

攻擊者需要定位“LocateProtocol”的內存地址,并用惡意代碼覆蓋。最后,攻擊者可以通過指示SMI處理程序執行來觸發代碼執行。需要強調的是,要利用該漏洞,攻擊者需要在目標系統上擁有root/SYSTEM級別的權限,并在系統管理模式(SMM)下執行代碼。

這種攻擊的最終目標是用攻擊者控制的 BIOS 映像覆蓋機器的UEFI(BIOS)。這意味著攻擊者可以植入無法通過防病毒工具刪除的持久性惡意軟件,即使重新安裝操作系統也無法刪除。

最后,還必須強調一些 HP 計算機型號具有攻擊者需要繞過的緩解措施才能使漏洞利用工作,例如 HP Sure Start 系統。研究人員解釋說,HP Sure Start 可以檢測到這種篡改,并在內存損壞行為時關閉主機。然后,在第一次啟動時,將向用戶顯示一條警告,并提示您批準系統啟動。在UEFI固件漏洞之后的兩個月和BIOS漏洞修補的三個月之后,HP終于發布了最新補丁。