?從終端防護開始,為工業主機勒索病毒防護請個“貼身保鏢”

據央視新聞,哥斯達黎加政府當地時間5月12日證實,哥斯達黎加總統查韋斯11日宣布政府進入緊急狀態并將成立危機緊急應對委員會,負責處理持續了一個多月的政府機構網絡遭黑客攻擊事件。

今年4月起,哥斯達黎加財政部、海關和人力資源社保機構等多個政府機構的網絡系統遭襲,造成多地支付、關稅收取系統癱瘓至今。哥斯達黎加政府稱,該國正在遭受“網絡犯罪分子”和“網絡恐怖分子”的攻擊,政府拒絕向黑客支付贖金。目前,沒有跡象表明黑客擴大了攻擊范圍,但受影響部門的網絡均未恢復正常使用,尚無法準確統計因多部門網絡癱瘓造成的直接或間接經濟損失。

勒索病毒小知識

勒索病毒是一種新型電腦病毒,主要以郵件、程序木馬、網頁掛馬的形式進行傳播。該病毒性質惡劣、危害極大,一旦感染將給用戶帶來無法估量的損失。這種病毒利用各種加密算法對文件進行加密,被感染者一般無法解密,必須拿到解密的私鑰才有可能破解。簡而言之,勒索病毒是以企業文件和數據為攻擊對象、以獲取大額贖金為目的網絡“綁架犯”。

勒索病毒的“戰績”

1989年,AIDS trojan是世界上第一個被載入史冊的勒索病毒,從而開啟了勒索病毒的時代。僅在過去的2021年,勒索病毒就在全球范圍內掀起了一系列的勒索大事件:

* 勒索病毒贖金節節攀升,破2021年年度最高贖金記錄

22021年3月底,美國最大的保險公司之一CNA Financial被勒索軟件攻擊,在試圖恢復文件無果之后,他們開始與攻擊者談判。剛開始的時候,黑客要求的贖金高達6000萬美元。最后,CNA Financial在事件發生兩周后支付了4000萬美元贖金。

* 全球首次因勒索病毒導致國家宣布進入緊急狀態

2021年5月,美國最大的成品油管道運營商Colonial Pipeline遭到“Darkside”黑客組織的勒索病毒攻擊,被迫關閉東部沿海各州供油的關鍵燃油網絡,美國政府宣布東部17個州以及華盛頓進入緊急狀態。

* 年度加密最快的勒索病毒

2021年,老牌病毒Lockbit更新2.0版本,其新版本在20分鐘之內就可竊取100GB數據,是普通勒索病毒加密速度的3倍以上,且具備在域控內自動傳播的能力。該勒索軟件推出不久,全球各地超過50個組織受害,受害者遍及多種產業,全球IT咨詢行業巨頭埃森哲也遭到LockBit的網絡攻擊,6TB的內部數據被竊取,2500臺計算機遭遇宕機。

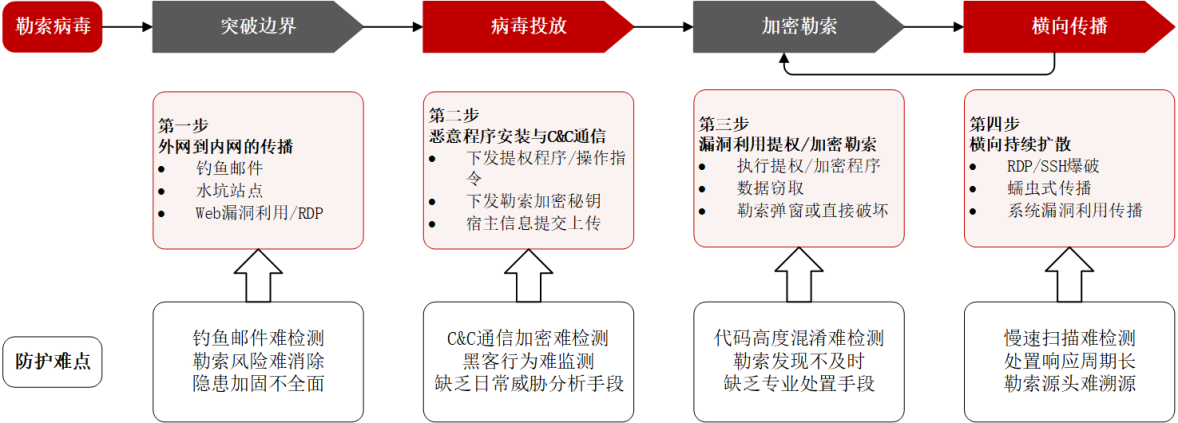

勒索病毒的“作案特點”

* 針對企業用戶定向攻擊

* 以RDP(Remote Desktop Protocol遠程桌面登錄協議)爆破為主

* 更多使用漏洞攻擊

* 入侵企業內網后橫向滲透

工業主機需要一個“貼身保鏢”

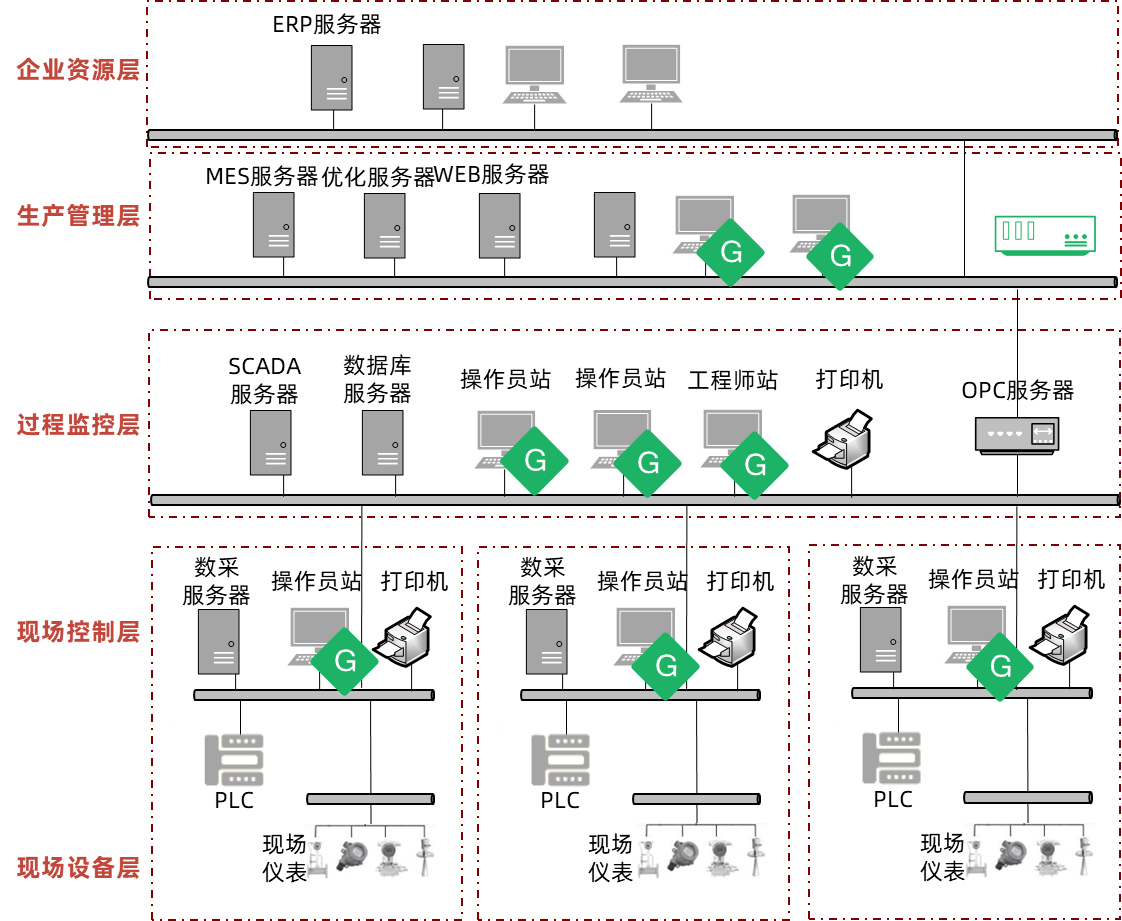

工業主機(工控上位機、服務器)是PLC等工業控制設備與企業的工業控制網絡及信息網絡的連接點,是連接信息世界和物理世界的“橋梁”,做好工業主機的安全防護和控制是保障工業互聯網安全的核心。

但現實情況是,企業的工業主機作為工業數據采集和分析的重要載體,生命周期往往比較長,操作系統老舊,存在大量漏洞,并且由于工業生產連續性的特點,工業主機很難定期升級補丁,大量工業主機處于帶洞運行的狀態,成為了勒索病毒攻擊者的首選目標。因此,做好工業主機的終端安全防護,即相當于為工控文件和數據配備了“貼身保鏢”,成為防范勒索病毒的最有力的防線。

“貼身保鏢”(工控終端防護系統)的武功秘籍

立思辰安科工控終端防護系統主要由客戶端、控制臺、服務引擎組成。以終端管理方案為核心,并貫穿數據中心、產品權限控制等多個產品模塊,形成產品各模塊耦合關系弱、邏輯關系強的管理模式,以保障用戶在使用過程中,各模塊清晰明確、易于使用的效果,保障終端安全、行為可控。

立思辰安科工控終端防護系統部署拓撲圖

其中,工控終端防護客戶端系統直接部署在工控系統的工業主機(如工程師站、操作員站)上,實現對工業主機的進程白名單管理,對流量、移動存儲介質使用進行管理,有效抵御未知病毒、木馬、惡意程序、非法入侵等針對終端的攻擊,實現安全防護,構建有效抵御勒索病毒、漏洞、未知惡意代碼和高級威脅APT攻擊的終端安全防御體系。

“貼身保鏢”(工控終端防護系統)的十大招式

1、方案安全完整性檢查

通過安全完整性檢查方案中的策略配置,確保終端符合安全性檢查要求,在檢查之后,檢查不合格的終端將被隔離到修復區,系統提供自助式修復服務,保障網絡及終端安全。

2、終端系統漏洞、病毒防控

終端系統的漏洞、病毒防控功能可幫助用戶抵制如勒索病毒等嚴重影響網絡、終端使用的病毒入侵,增強終端自身的防御能力,保證內網辦公環境的安全。

3、終端行為安全管理

終端系統的行為安全管理功能從應用、進程、服務等幾個概念入手,幫助用戶建立起規范、嚴謹的應用程序監管方案。

4、設備使用管理

系統的設備使用管理功能包括:外部設備管理、可使用設備管理、設備類型管理。

通過對普通外置設備類型、屬性的管理,制作合法可使用設備的管理、提供合法設備內數據與普通外置設備內數據中轉的管理。從單純的禁用、到可以合法的使用、再到禁用與合法使用之間的邊界管理。

5、系統常規管理

系統可以檢查和配置網絡終端的 IP 地址、計算機名、網關等系統配置信息。同時,還可以對終端進行集中監控、遠程點對多點的配置網絡終端,更輕松地實現終端網絡的規劃和配置。

6、終端行為監控和審計

終端行為監控與審計相關功能可提升用戶對于終端某些惡意操作行為的監控能力,可以有針對性的對終端操作進行審計或者記錄,便于管理員對違規行為進行有效的追蹤、定性定責以及管理。

7、遠程維護與管理

網管人員可以通過終端防護系統進行遠程故障診斷,查詢/修改注冊表、鎖定/解鎖計算機、阻斷計算機通信、開啟/關閉/重啟/注銷計算機、發送消息、批量網絡配置,直至遠程接管桌面等等。

8、日志與報表

系統內置多種常規報表記錄,的日志管理功能記錄終端報警審計日志、系統用戶操作日志、執行情況日志及系統運行日志等日志信息,管理人員可進行查看和檢索。

9、客戶端管理

客戶端管理功能包括對掃描結果修復及策略更新。

10、與安全統一管理平臺交互

工控終端防護系統與安全管理平臺的對接可實現入口相對接、日志/告警上傳、自身監測、策略調用/下發、權限統一管理等。

總結

面對勒索病毒慣用的漏洞攻擊手段,立思辰安科認為,應重點在工控網絡內部部署工控終端防護系統,有效抵御已知病毒、勒索病毒、漏洞、位置惡意代碼等攻擊手段,做到對工業主機的“貼身防護”。

同時,為了有效避免勒索病毒在內網傳播,工業企業下一步還需不斷完善縱深防御體系的建設,從邊界防護、準入控制、監測審計等方面入手,建立起勒索病毒的綜合防御體系,配合有效的安全管理制度、安全運維體系、員工安全意識培訓,可有效提高工業企業的勒索病毒防護能力,保障企業的工控網絡安全。