數百個Elasticsearch數據庫遭到勒索攻擊

據報道,因為Elasticsearch數據庫安全防護薄弱的緣故,導致其被黑客盯上,并被黑客用勒索信替換了其數據庫的450個索引,如需恢復則需要支付贖金620美元,而總贖金打起來則達到了279,000美元。威脅行為者還設置了7天付款期限,并威脅在此之后贖金將增加一倍。如果再過一周沒有得到報酬,他們說受害者會丟失索引。而支付了這筆錢的用戶將得到一個下載鏈接,鏈接到他們的數據庫轉儲,據稱這將有助于快速恢復數據結構的原始形式。

該活動是由 Secureworks 的威脅分析師發現的,他們確定了450多個單獨的贖金支付請求。根據Secureworks的說法,威脅行為者使用一種自動腳本來解析未受保護的數據庫,擦除數據,并添加贖金,所以在這次行動中似乎沒有任何人工干預。

而這種勒索活動并不是什么新鮮事,其實之前已經發生過多起類似的網絡攻擊,而且針對其他數據庫管理系統的攻擊手段也如出一轍。通過支付黑客費用來恢復數據庫內容是不太可能的情況,因為攻擊者其實無法存儲這么多數據庫的數據。

相反,威脅者只是簡單地刪除不受保護的數據庫中的內容,并給受害者留下一張勒索信。到目前為止,在勒索信中看到的一個比特幣錢包地址已經收到了一筆付款。但是,對于數據所有者來說,如果他們不進行定期備份,那么遇到這種情況并丟失所有內容就很可能會導致重大的經濟損失。雖然一些數據庫支持在線服務,不過總有業務中斷的風險,其成本可能遠遠高于騙子要求的小額金額。此外,機構不應該排除入侵者竊取數據并以各種方式變賣數據的可能性。

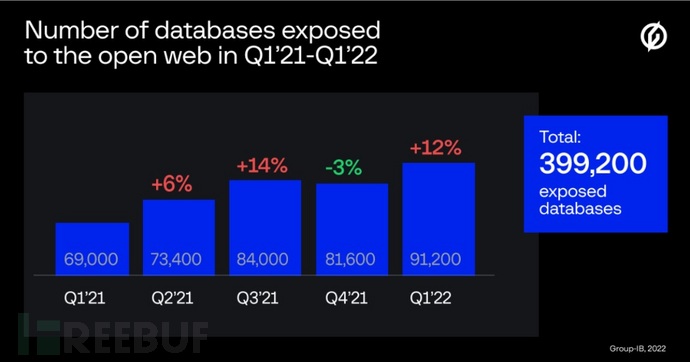

不幸的是,還是有很多數據庫在無任何保護的前提下暴露在公眾視野前,只要這種情況繼續存在,那它們肯定就會被黑客盯上。Group-IB最近的一份報告顯示,2021年網絡上暴露的 Elasticsearch 實例超過10萬個,約占2021年暴露數據庫總數的30%。根據同一份報告,數據庫管理員平均需要170天才能意識到他們犯了配置錯誤,但這種失誤已經給黑客留下了足夠的攻擊時間。

Secureworks強調,任何數據庫都不應該是面向公眾的。此外,如果需要遠程訪問,管理員應為授權用戶設置多因素身份驗證,并將訪問權限僅限于相關個人。如果將這些服務外包給云提供商的機構,也應確保供應商的安全政策與他們的標準兼容,并確保所有數據得到充分保護。

參考來源:https://www.bleepingcomputer.com/news/security/hundreds-of-elasticsearch-databases-targeted-in-ransom-attacks/