2022年上半年披露的數(shù)百個(gè)ICS漏洞

先回顧一下2021年前半年情況,2021 年前 6 個(gè)月,影響 76 家供應(yīng)商產(chǎn)品的 637 個(gè) ICS 缺陷的存在被曝光,其中超過(guò) 70% 的漏洞被賦予了嚴(yán)重或高嚴(yán)重性等級(jí)。相比之下,2020 年下半年僅披露了 449 個(gè)漏洞。

Claroty 進(jìn)行的一項(xiàng)分析表明,2021 年上半年披露的絕大多數(shù)安全漏洞不需要特殊條件即可利用,四分之三不需要任何特權(quán),三分之二無(wú)需用戶交互即可被利用。

該公司表示,61% 的漏洞可以被遠(yuǎn)程利用,其中 65% 的漏洞可以被用于拒絕服務(wù) (DoS) 攻擊,與 IT 系統(tǒng)相比,這對(duì) ICS 的影響可能更大。

超過(guò) 80% 的漏洞是由外部研究人員報(bào)告給供應(yīng)商的。在報(bào)告 2021 年上半年披露的缺陷的研究人員中,有 42 人是新研究人員。

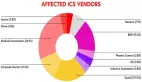

受影響最大的供應(yīng)商是西門子(146 個(gè)漏洞)、施耐德電氣(65 個(gè))、羅克韋爾自動(dòng)化(35 個(gè))、萬(wàn)可(23 個(gè))和研華(22 個(gè))。值得注意的是,受影響的供應(yīng)商名單還包括 20 家公司,其產(chǎn)品未受到去年披露的任何缺陷的影響。

大多數(shù)安全漏洞會(huì)影響運(yùn)營(yíng)管理級(jí)別的產(chǎn)品(歷史學(xué)家、OPC 服務(wù)器),其次是基本控制(PLC、RTU)和監(jiān)督控制(HMI、SCADA)級(jí)別。

2022年上半年,SynSaber 統(tǒng)計(jì)了 CISA 披露的 681 個(gè)漏洞,略高于2021 年上半年的637個(gè)漏洞。值得注意的是,CISA 并未針對(duì)所有公開(kāi)披露的 ICS 缺陷發(fā)布公告,這意味著 1 月至 6 月期間披露的實(shí)際問(wèn)題數(shù)量可能會(huì)更高。

在 681 個(gè) CVE 中,大約 13% 沒(méi)有補(bǔ)丁并且可能永遠(yuǎn)無(wú)法修復(fù)——這些被稱為“永久漏洞”。

然而,在某些情況下,即使漏洞確實(shí)有補(bǔ)丁,由于 SynSaber 所描述的“復(fù)雜的互操作性和保修限制”,應(yīng)用它可能不是一項(xiàng)簡(jiǎn)單的任務(wù)。組織可能需要等待受影響的 OEM 供應(yīng)商批準(zhǔn)補(bǔ)丁,并且他們需要在采取任何步驟之前確定運(yùn)營(yíng)風(fēng)險(xiǎn)。

CISA 在 2022 年上半年公開(kāi)的漏洞中,超過(guò) 22% 的漏洞被評(píng)為“嚴(yán)重”嚴(yán)重性等級(jí),42% 根據(jù)其 CVSS 評(píng)分被評(píng)為“高嚴(yán)重性”等級(jí)。

然而,正如專家們經(jīng)常強(qiáng)調(diào)的那樣,在 ICS 的情況下,CVSS 分?jǐn)?shù)可能會(huì)產(chǎn)生誤導(dǎo)。SynSaber 建議組織查看某些指標(biāo),以確定漏洞是否可以在其環(huán)境中實(shí)際利用。例如,如果利用需要用戶交互、本地/物理訪問(wèn)或目標(biāo)系統(tǒng)上的提升權(quán)限,那么它就不太可能被利用。

在這種特殊情況下,利用 46 個(gè)漏洞需要訪問(wèn)和用戶交互,198 個(gè)需要用戶交互。

在 681 個(gè) ICS 漏洞中,超過(guò)一半需要軟件補(bǔ)丁,34% 需要固件更新,12% 需要協(xié)議更新。

SynSaber 的一項(xiàng)評(píng)估表明,大約 40% 的漏洞應(yīng)該立即解決,8% 的漏洞不容易解決,可能需要補(bǔ)償控制以防止利用。

“僅查看報(bào)告的 CVE 的絕對(duì)數(shù)量可能會(huì)讓資產(chǎn)所有者感到不知所措,但當(dāng)我們了解 CVE 的相關(guān)性和可操作性的百分比,而哪些仍將是‘永遠(yuǎn)存在的漏洞’時(shí),這些數(shù)字似乎就不那么令人生畏了,至少暫時(shí),”SynSaber 在其報(bào)告中說(shuō)。