MIT 發現蘋果 M1 中新型硬件漏洞:可不留痕跡攻破安全機制

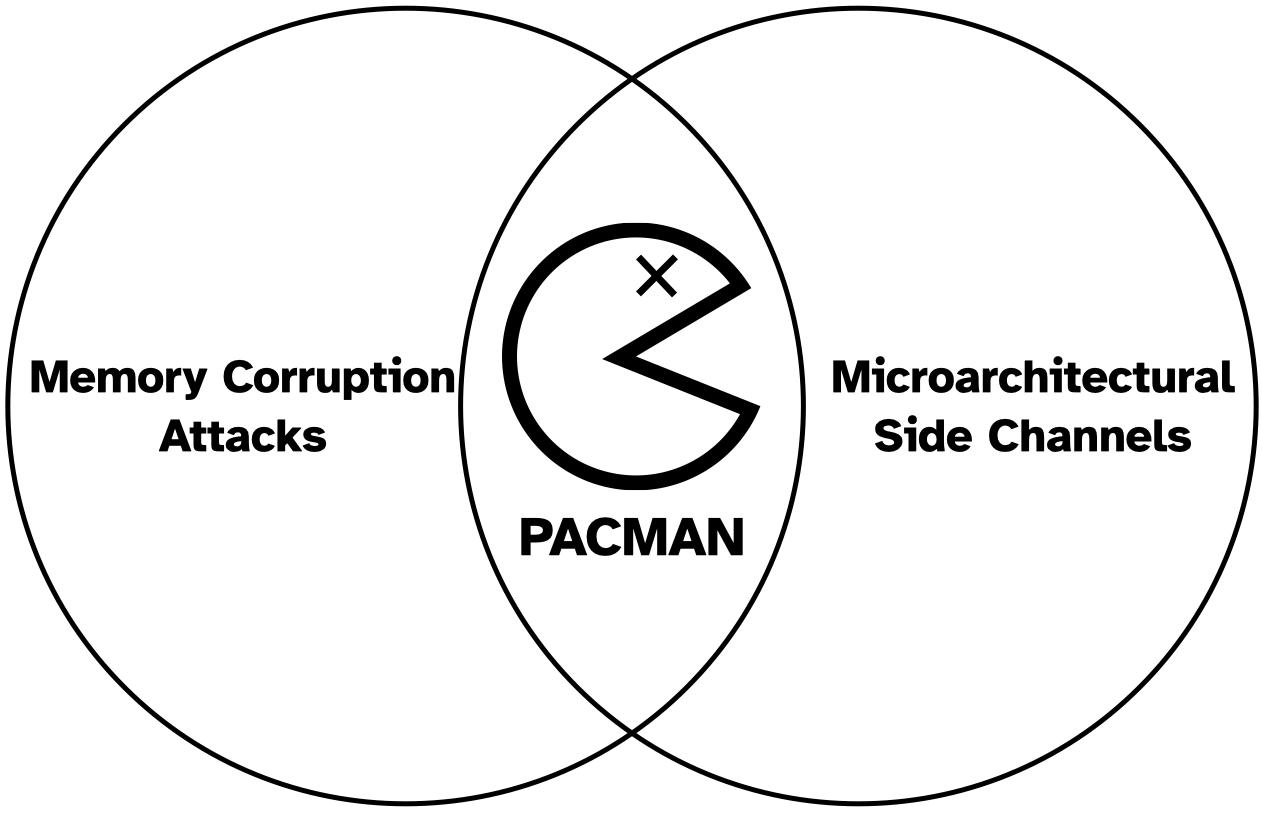

麻省理工學院計算機科學和人工智能實驗室(CSAIL)的科學家發布了一項研究稱?,他們發現了一種可以繞過 Apple M1 CPU 上的指針驗證機制的新型硬件攻擊,稱為 PACMAN。

根據介紹,M1 芯片使用了指針認證的功能,該功能是針對典型軟件漏洞的最后一道防線。在啟用指針認證后,通常會危及系統或泄漏私人信息的漏洞會被攔截在其軌道上。目前,蘋果已經在其所有基于 ARM 的定制芯片上實施了指針認證。

而 MIT 新發現的這一漏洞,則可以在不留痕跡的情況下攻破這最后一道防線。此外,鑒于 PACMAN 利用的是硬件機制,因此沒有任何軟件補丁可以對其進行修復。MIT 方面表示,蘋果的 M2 芯片也支持指針認證,但他們還沒有針對其進行相關的攻擊測試。

研究指出,攻擊者可通過猜出指針認證碼(Pointer Authentication Code,PAC)的值并將其禁用來實現 PACMAN 攻擊。PAC 是一種加密簽名,可以用來確認一個應用程序有沒有被惡意篡改。猜測出正確值的難度也并不高,攻擊者可以通過 hardware side channel 來檢驗猜測結果的正確性。“鑒于 PAC 可能的值數量只有這么多,他們發現可以嘗試所有的值以找到正確的值”。最重要的是,由于猜測都是在推測執行下發生的,所以攻擊不會留下任何痕跡。

“指針認證背后的想法是,如果所有其他的方法都失敗了,你仍然可以依靠它來防止攻擊者控制你的系統。我們已經證明,作為最后一道防線的指針認證并不像我們曾經認為的那樣絕對。當引入指針認證時,一大類 bug 突然變得更難用于攻擊。而隨著 PACMAN 加重這些 bug 的嚴重程度,整體攻擊面可能會更大。”

不過,PACMAN 并不會完全繞過 M1 芯片上所有的安全設施;它只能利用指針認證可防止的現有漏洞,并通過找到正確的 PAC 來釋放該漏洞在攻擊中的真正潛力。正由于 PACMAN 無法在沒有現有軟件錯誤的情況下破壞系統,因此研究人員認為大家可以不必恐慌。“到目前為止,還沒有人利用 PACMAN 創建端到端攻擊。”

值得注意的是,指針認證主要用于保護核心操作系統內核。研究指出,PACMAN 攻擊甚至對內核有效,這 “對所有啟用指針認證的 ARM 系統上的未來安全工作具有重大影響。未來的 CPU 設計人員在構建未來的安全系統時應該注意考慮這種攻擊,開發人員應注意不要僅僅依靠指針認證來保護他們的軟件。”

MIT CSAIL 計劃在 6 月 18 日的國際計算機架構研討會上正式介紹這一研究。蘋果方面在得知此發現后則發布聲明表示?,“我們要感謝研究人員的合作,因為這個概念證明推進了我們對這些技術的理解。根據我們的分析以及研究人員與我們分享的細節,我們得出的結論是,這個問題不會對我們的用戶構成直接風險,而且不足以自行繞過操作系統的安全保護。”?