保持警覺,勒索軟件HelloXD可能在你的系統上部署新后門

近日,有觀察人士發現,勒索軟件HelloXD新部署了一個后門——MicroBackdoor,旨在加強其對受感染主機的持續遠程訪問。

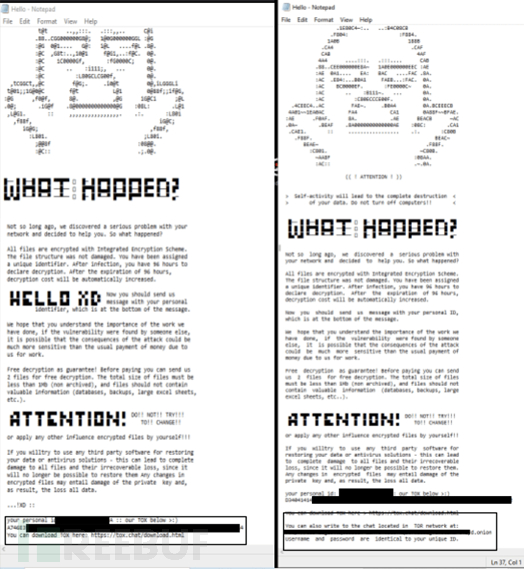

勒索軟件HelloXD首次出現在威脅場景發生于2021年11月30日,它借鑒了勒索軟件Babuk的代碼。自2021年9月以來,Babuk的身影就一直活躍在俄語黑客論壇之中。不同于其他勒索軟件,該勒索團伙并不通過泄密網站聯系受害者,而是通過即時聊天系統TOX和基于洋蔥模型的通訊實體工具進行聯系。

惡意軟件HelloXD主要針對的是Windows和Linux 系統。根據Palo Alto Networks威脅情報團隊Unit 42的觀察,在最近一次的攻擊中,攻擊者部署了開源后門MicroBackdoor,以保持對受感染主機的持續訪問。

該后門允許攻擊者瀏覽文件系統、上傳與下載文件、執行命令,并從受感染的系統中將自己的攻擊記錄刪除。對后門MicroBackdoor的樣本分析顯示,配置中包含一個嵌入的IP地址。研究人員推測,該IP地址可能是屬于開發人員x4k(又名L4ckyguy、unKn0wn、unk0w、_unkn0wn或x4kme)的。

“在我們觀察的樣本中,贖金記錄遭到了修改。在第一個樣本中,贖金記錄僅與TOX ID相關聯,而后來觀察到的樣本中,贖金記錄不僅鏈接到TOX ID,同時還連接到了一個洋蔥域名,這就和在先前樣本中觀察到的有所不同。而截至本文撰寫時,該網站已經關閉”,在PaloAlto Networks發布的分析報告中如此寫道。

此外,研究人員還發現,攻擊者對勒索軟件HelloXD的二進制文件主要采用了兩個打包程序,第一個是UPX的改進版,第二個是一個兩層組成的打包程序,其中兩層中也包含了與第一個相同的自定義UPX打包程序。

Unit42的研究人員共觀察到兩種不同的HelloXD公開樣本,這表明這個惡意軟件仍在開發中。第一個樣本非常簡陋,混淆度最小,通常會搭配一個混淆加載器,該加載器負責在將其注入內存之前通過使用WinCrypt API對其進行解密。第二個樣本則模糊得多,由打包程序而不是加載程序在內存中執行。

值得一提的是,這兩個樣本實現了類似的功能,因為它們都借用了泄露的Babuk源代碼。

“盡管HelloXD仍然是一個處于初始階段的勒索軟件家族,但它已經展示出有對組織機構產生影響的打算。雖然勒索軟件早已不是什么新鮮事了,可是根據我們的研究顯示,這個勒索軟件很可能是由名為x4k的攻擊者開發的。這個攻擊者在各種黑客論壇上都聲名顯赫,而且似乎擁有俄羅斯血統”, PaloAlto Networks發布的分析報告總結道,“我們還發現了x4k的其他惡意軟件活動,最早可追溯至2020 年。”