使用西門子工控系統的注意了,已經暴露了15個安全漏洞

網絡安全研究人員披露了西門子 SINEC 網絡管理系統 (NMS) 中 15 個安全漏洞的詳細信息,其中一些可能被攻擊者混合使用,以在受影響的系統上實現遠程代碼執行。

工業安全公司 Claroty在一份新報告中表示:“這些漏洞如果被利用,會給網絡上的西門子設備帶來許多風險,包括拒絕服務攻擊、憑據泄漏和在某些情況下遠程執行代碼。”

值得慶幸的是,2021年10月12日,西門子在 V1.0 SP2 版本更新中解決了上述所有的安全漏洞(從 CVE-2021-33722 到 CVE-2021-33736)。西門子在一份報告中寫到,最嚴重的漏洞可能允許經過身份驗證的遠程攻擊者,在某些條件下以系統特權在系統上執行任意代碼。

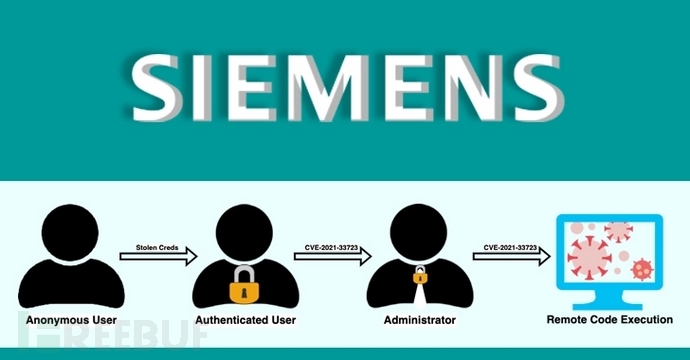

威脅最大的漏洞編號是CVE-2021-33723(CVSS 評分:8.8),它允許攻擊者將權限升級至管理員賬號,病號可以與路徑遍歷漏洞 CVE-2021-33722(CVSS 評分:7.2)想結合,最終實現遠程任意代碼執行。

此外,還有一個需要注意的是 SQL 注入漏洞,漏洞編號(CVE-2021-33729,CVSS 分數:8.8),通過該漏洞,經過身份驗證的攻擊者可以在本地數據庫中執行任意命令。

Claroty 的 Noam Moshe認為,SINEC在網絡拓撲中處于至關重要的中心位置,因為它需要訪問憑據、加密密鑰和其他授予它的管理員訪問權限,以便管理網絡中的設備。

從攻擊者的角度來看,這種攻擊是利用合法憑證和網絡工具進行惡意活訪問、活動和控制,而SINEC將攻擊者置于以下主要位置:偵察、橫向移動和特權升級。

參考來源:https://thehackernews.com/2022/06/over-dozen-flaws-found-in-siemens.html