網絡安全專家警告“Black Basta”勒索軟件的新威脅

BLACK BASTA 勒索軟件攻擊分析

6 月初,據報道Black Basta 勒索軟件團伙與QBot 惡意軟件行動合作傳播他們的勒索軟件。當然,這并不是勒索軟件團伙第一次與 QBot 合作,將其用作主要分銷商。

勒索軟件領域的許多“大玩家”之前都做過,包括MegaCortex、ProLock、DoppelPaymer、Conti和Egregor。這些合作伙伴關系在過去已經證明了自己,而 Black Basta 很可能是為了追隨大玩家的領先一步,也決定這樣做。

QBot 的使用為勒索軟件運營商節省了時間。QBot 具有許多對攻擊者非常有用的內置功能。其中一些用于執行偵察、收集數據和憑據、橫向移動以及下載和執行有效載荷。

在獲取憑據并了解網絡架構后,攻擊者以域控制器為目標,并使用 PsExec 橫向移動。一旦成功入侵,攻擊者就會“做好準備”并執行旨在避免檢測和預防的最終程序。

攻擊者在受感染的 DC 上創建組策略對象 (GPO) 以禁用 Windows Defender 并嘗試關閉任何防病毒產品。有趣的是,過去在QBot-Egregor 攻擊中也觀察到了這種技術。

攻擊的最后階段是將勒索軟件部署到目標端點。為此,攻擊者使用編碼的 PowerShell 命令,該命令利用 WMI 將勒索軟件二進制文件推送到攻擊早期創建的文件C:\Windows\pc_list.txt中包含的 IP 地址。

BLACK BASTA 勒索軟件

Black Basta 勒索軟件是攻擊的最終有效載荷。與大多數勒索軟件一樣,它的設計目的是加密機器上的文件,并向用戶留下勒索字條。

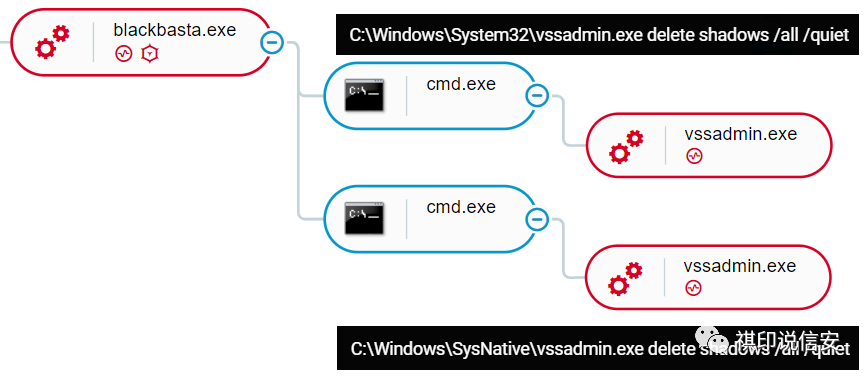

執行后,勒索軟件會使用vssadmin.exe刪除系統的虛擬卷影副本, vssadmin.exe是一種管理卷影復制服務 (VSS) 的命令行工具,它捕獲并復制穩定的映像以在運行的系統上進行備份。

勒索軟件通常使用vssadmin.exe在加密文件之前刪除文件的卷影副本和其他備份。這是另一種確保受害者在無法從 VSS 解密或檢索到有價值的文件時被迫付費解密的方法:

Cybereason 防御平臺中顯示的 Black Basta 執行

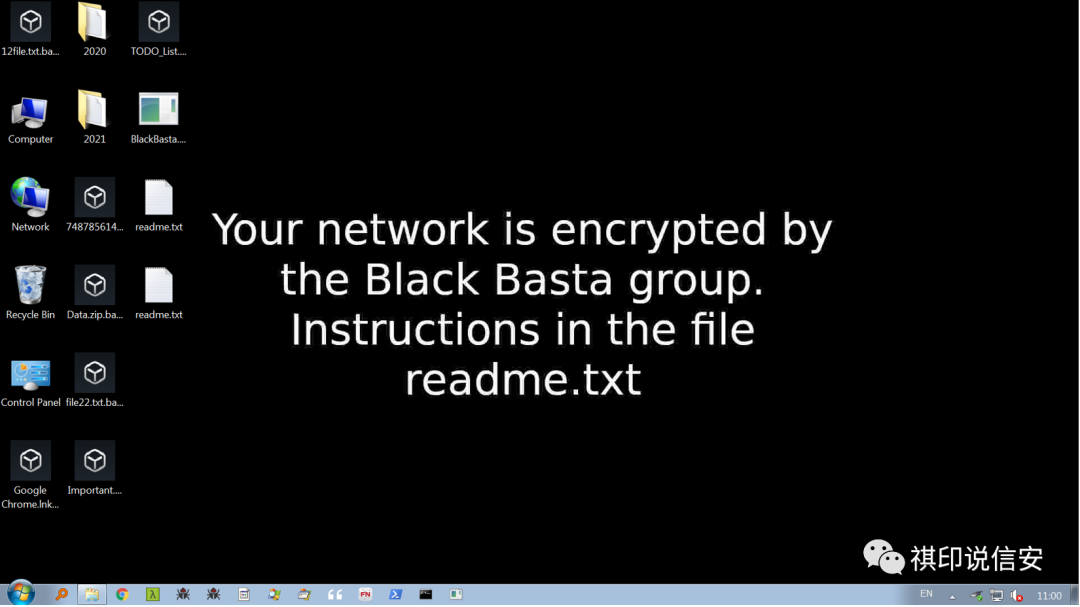

勒索軟件將兩個文件放入 %TEMP%:一個是加密文件的圖標(名為“fkdjsadasd.ico”),另一個是用作背景圖像的 .jpg 文件(名為“dlaksjdoiwq.jpg”) :

當勒索軟件啟動其加密程序時,它首先會更改桌面的背景圖像,同時遍歷文件并對其進行加密。

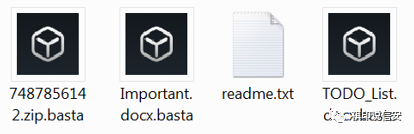

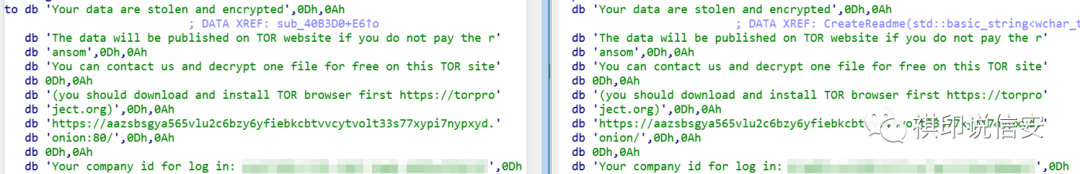

擴展名“.basta”被添加到加密文件中,惡意軟件會在每個文件夾中刪除名為“readme.txt”的贖金記錄。贖金記錄是為受害者定制的,并包含一個唯一的 ID,供受害者在談判聊天中使用:

黑色巴斯塔壁紙

加密文件和贖金記錄

LINUX 版本

6 月初,Black Basta增加了對在企業 Linux 服務器上運行的VMware ESXi 虛擬機 (VM) 的加密支持。這種策略在不同的勒索軟件團伙中廣受歡迎,因為它符合他們的企業目標,并且還可以利用單個命令對多個服務器進行更快的加密。這些幫派包括:LockBit、Hive和Cheerscrypt。

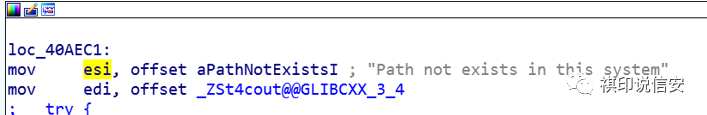

執行后,Black Basta 會查找 /vmfs/volumes,如果路徑不存在,勒索軟件將拋出“錯誤”-“此系統中不存在路徑”并退出:

Black Basta 創建的錯誤消息

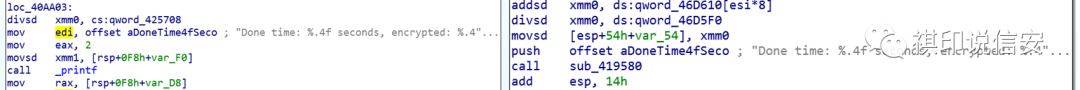

Linux 版本除了以 ESXi 為中心之外,與 Windows 版本有許多相似之處。兩種變體在加密期間顯示相同的消息:“完成時間:%.4f 秒,加密:%.4f gb”:

變體之間的相似性 - “完成時間”按摩

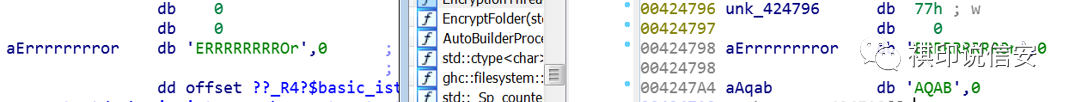

這兩種變體還共享在 Black Basta 中發現的相同唯一字符串:“ ERRRRRRRRROr”和“錯誤 755”:

變體之間的相似性 - “ERRRRRRRRRor”唯一字符串

兩種變體贖金記錄(readme.txt)是相同的:

人們對新的 Black Basta 知之甚少,因為他們還沒有開始營銷他們的業務或在黑客論壇上招募附屬機構。然而,由于他們能夠迅速積累新的受害者,不同的研究人員認為這不是他們的第一次。