惡意軟件冒充DeepSeek AI工具在PyPI上傳播

威脅行為者正利用DeepSeek日益增長的知名度,在Python包索引(PyPI)上推廣兩個惡意信息竊取軟件包,這些軟件包冒充了該AI平臺的開發者工具。

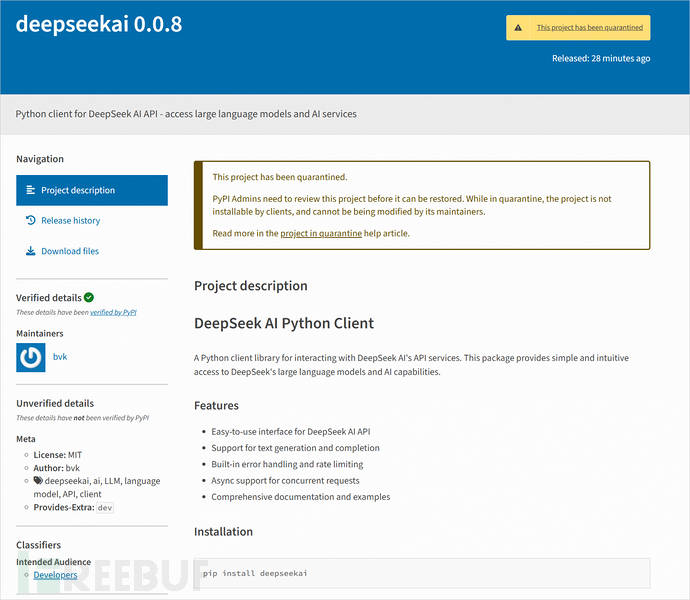

這兩個軟件包分別命名為“deepseeek”和“deepseekai”,模仿了中國人工智能初創公司DeepSeek的名稱。該公司開發的R1大型語言模型近期迅速走紅。

有趣的是,這些軟件包是由一個創建于2023年6月的“老”賬戶上傳的,該賬戶此前沒有任何活動記錄。

惡意軟件包竊取開發者數據

根據發現此次攻擊并向PyPI報告的Positive Technologies研究人員,這些冒充DeepSeek AI Python客戶端的軟件包實際上是信息竊取工具,旨在從使用它們的開發者那里竊取數據。

一旦在開發者的機器上執行,惡意負載就會竊取用戶和系統數據,以及環境變量,如API密鑰、數據庫憑證和基礎設施訪問令牌。

接下來,竊取的信息通過合法的自動化平臺Pipedream,被傳輸到命令與控制(C2)服務器_eoyyiyqubj7mquj.m.pipedream[.]net_。

兩個軟件包中的惡意負載 來源:Positive Technologies

威脅行為者可以利用這些竊取的信息訪問開發者使用的云服務、數據庫和其他受保護資源。

Positive Technologies的報告指出:“這些軟件包中的功能旨在收集用戶和計算機數據,并竊取環境變量。”

“當用戶在命令行界面中運行deepseeek或deepseekai命令(取決于軟件包)時,惡意負載就會被執行。”

“環境變量通常包含應用程序運行所需的敏感數據,例如S3存儲服務的API密鑰、數據庫憑證以及訪問其他基礎設施資源的權限。”

多名開發者受害

惡意軟件包deepseeek 0.0.8和deepseekai 0.0.8于2025年1月29日上傳到PyPI,兩者之間僅相隔20分鐘。

deepseeek 0.0.8 PyPI列表 來源:Positive Technologies

Positive Technologies迅速發現并向PyPI報告了這些軟件包,PyPI隨后隔離并阻止了這些軟件包的下載,最終將其從平臺上徹底刪除。

盡管檢測和響應迅速,仍有222名開發者下載了這兩個軟件包,其中大部分來自美國(117人),其次是中國(36人)、俄羅斯、德國、香港和加拿大。

使用這些軟件包的開發者應立即輪換其API密鑰、身份驗證令牌和密碼,因為它們可能已被泄露。

此外,還應檢查任何憑證被盜的云服務,以確認它們是否也受到了影響。