新型惡意軟件 CloudMensis 正對 Mac 設備部署后門

據Bleeping Computer網站7月19日消息,未知身份的攻擊者正在使用以前未被檢測到的惡意軟件對 MacOS設備部署后門。

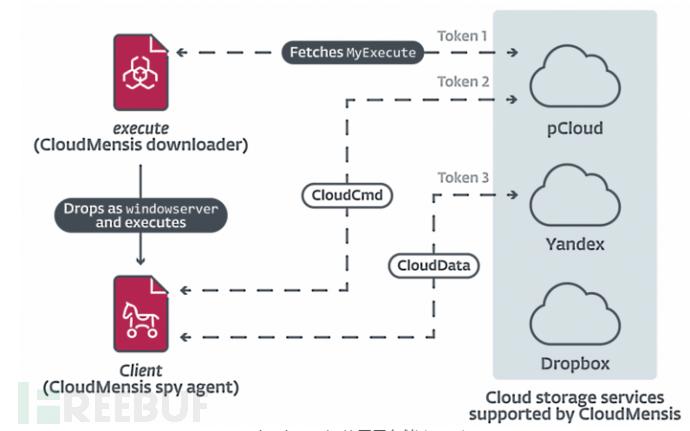

據悉,ESET研究人員于 2022 年 4 月首次發現這種新惡意軟件,并將其命名為 CloudMensis,其主要目的是從受感染的 Mac 中收集敏感信息。該惡意軟件支持數十種命令,包括屏幕截圖、竊取文檔、記錄鍵盤信息等。

根據ESET的分析,攻擊者在 2022 年 2 月 4 日用 CloudMensis 感染了首臺 Mac,感染媒介未知。在 Mac 上部署后,CloudMensis 可以繞過 macOS Transparency Consent and Control (TCC) 系統,該系統會提示用戶授予應用程序截屏或監控鍵盤事件的權限,阻止應用程序訪問敏感的用戶數據,讓用戶能夠為安裝在其系統上的應用程序和連接到其 Mac 的設備(包括麥克風和攝像頭)配置隱私設置。

CloudMensis 使用云存儲

為了繞過TCC,CloudMensis利用了系統完整性保護(SIP)中的CoreFoundation 漏洞,該漏洞被追蹤為CVE-2020–9934,已被蘋果在兩年前修復。當運行MacOS10.15.6 系統版本之前的Mac設備啟用SIP時, CloudMensis將利用漏洞使 TCC 守護程序 (tccd) 加載其自身可以寫入的數據庫。如果在系統上禁用 SIP,CloudMensis 將通過向 TCC.db 文件添加新規則來授予自身權限。

雖然 ESET 只看到這種惡意軟件在野外濫用此漏洞,但諸如此類攻擊者不乏繞過 TCC 的方法,比如利用由微軟發現的 powerdir 漏洞 ( CVE-2021-30970 )、CVE- 2021-30713等漏洞,從而監控受感染Mac的屏幕、掃描連接的可移動存儲設備查找任意文件,并記錄鍵盤事件。

ESET認為,利用漏洞繞過MacOS隱私保護措施的攻擊行為表明,攻擊者正在積極嘗試最大限度地提高其攻擊活動的成功率,雖然CloudMensis尚未利用0Day漏洞進行攻擊,因此建議用戶使用最新版的MacOS系統。

參考來源:https://www.bleepingcomputer.com/news/security/new-cloudmensis-malware-backdoors-macs-to-steal-victims-data/