新型 Meterpreter 后門能夠在圖片中隱藏惡意代碼

據Cyber Security News消息,ANY.RUN 沙盒分析了一種被稱為Meterpreter 的新型后門惡意軟件,能利用復雜的隱寫技術將惡意有效載荷隱藏在看似無害的圖片文件中。

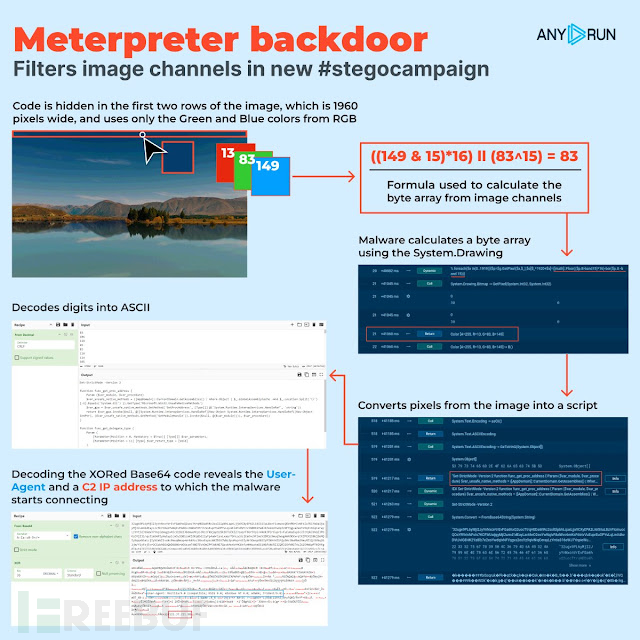

基于Meterpreter的攻擊從一個包含 PowerShell 腳本的 .NET 可執行文件開始,該腳本會從遠程命令與控制 (C2) 服務器下載一張 PNG 圖片,該圖片可以是一張景色秀麗的風景畫,但卻隱藏著惡意腳本。

惡意腳本使用 System.Drawing 庫和特定公式(149 & 15)*16)|| (83^15) = 83從圖像通道中計算出一個字節數組,該公式從圖像的前兩行綠色和藍色RGB色彩通道值中通過提取隱藏代碼而來。獲得字節數組后,惡意軟件會將其解碼為 ASCII 字符,從而顯示用戶代理字符串和惡意軟件將嘗試連接的 C2 服務器 IP 地址。

Meterpreter后門原理

通過這種連接,攻擊者可以發布命令,并有可能在未經授權的情況下訪問被入侵的系統。解碼后的信息會被轉換成腳本,由惡意軟件執行,從而在受感染的機器上建立一個持久的后門。該后門可用于各種惡意活動,如數據外滲、遠程代碼執行或在網絡中進一步傳播惡意軟件。

隱寫術:惡意軟件傳播的有力武器

隱寫術是一種將信息隱藏在看似無害的數據中的做法,能夠繞過傳統的安全措施,通過在圖像、音頻文件或其他多媒體內容中隱藏惡意代碼,在不被察覺的情況下發送有效載荷,目前正成為網絡犯罪分子日益青睞的技術,Meterpreter 后門活動凸顯了現代惡意軟件作者的復雜性和適應性。通過利用隱寫術,可以有效地隱藏其惡意活動,使安全專業人員在識別和減輕威脅方面面臨更大的挑戰。

一位網絡安全專家表示,這一活動凸顯了采用多層次安全方法的重要性,這種方法將傳統的基于簽名的檢測與行為分析和機器學習等先進技術相結合,要想在這些不斷變化的威脅面前保持領先,就必須時刻保持警惕,并采取積極主動的網絡安全方法。