譯者 | 陳峻

審校 | 孫淑娟

如果我問您什么方面會與IT基礎架構、運營管理、以及DevOps都有聯(lián)系,您可能會脫口而出是“系統(tǒng)加固”。的確,系統(tǒng)加固不但是擁有多樣化基礎架構的大型IT團隊的日常工作之一,而且能夠給系統(tǒng)保護帶來廣泛的安全功能。

下面,我將和您探討什么是系統(tǒng)加固、加固的重要性、加固的標準、以及Chef如何幫助DevSecOps團隊快速、輕松地加固異構化的系統(tǒng)。

什么是系統(tǒng)加固?

系統(tǒng)加固是一種通過減少服務器、應用程序、固件、以及其他面向網絡的系統(tǒng)級漏洞,來抵御網絡攻擊的方法。系統(tǒng)加固往往需要在基礎設施和安全管理工具的幫助下來實現(xiàn)。這些工具將有助于審計各種系統(tǒng)、檢測潛在的攻擊向量、并最小化攻擊面。

鑒于網絡安全攻擊對于企業(yè)的各種??影響??,系統(tǒng)加固可以做出針對攻擊者的一種戰(zhàn)略性防御,去彌補那些經常被用來攻擊系統(tǒng)、以及訪問敏感數(shù)據(jù)的系統(tǒng)級漏洞。下面是一些與系統(tǒng)加固相關的關鍵性操作:

- 刪除或禁用不再使用的系統(tǒng)

- 限制各種權限

- 刪除多余的應用程序、端口、功能、以及用戶帳戶

- 監(jiān)控各種漏洞

理想情況下,運行漏洞掃描是系統(tǒng)加固的絕好起點。因為它們會發(fā)現(xiàn)各種缺失的補丁與安全更新,以及那些可被作為攻擊入口的開放端口。系統(tǒng)加固也會要求更改服務與應用程序的默認密碼,使用應用防火墻的嚴格規(guī)則來限制或控制流量,啟用帳戶鎖定機制,以及執(zhí)行持續(xù)的合規(guī)性審計。由于系統(tǒng)加固是一個持續(xù)的動態(tài)過程,因此我們需要事先確定好對此負責的團隊,以及可長期實施的系統(tǒng)加固策略。

目前,大多數(shù)企業(yè)都會遵循由??CIS??(Center for Internet Security,互聯(lián)網安全中心)、NIST(National Institute of Standards and Technology,美國國家標準與技術研究院)、以及ENISA(歐洲網絡與信息安全局)等組織頒布的嚴格的系統(tǒng)加固準則。不過,此類準則并不能讓企業(yè)一勞永逸。企業(yè)需要持續(xù)通過構建多層次的深度安全防御原則,在不減少應用程序和操作系統(tǒng)的特性與功能的基礎上,來縮小各種網絡攻擊面。

從廣義上講,系統(tǒng)加固可被分為如下類型:

- 服務器加固:旨在保護服務器上的端口、功能、數(shù)據(jù)、以及權限。涉及到的技術包括:對服務器軟件予以定期更新、打補丁,以及使用強密碼機制。

- 軟件加固:通過編輯或更新應用程序代碼,來升級所有應用程序的安全措施,以應對各類攻擊。

- 操作系統(tǒng)加固:旨在保障所有端點上運行的操作系統(tǒng)的安全。涉及到的技術包括:更新系統(tǒng)級的補丁,以及限制訪問操作系統(tǒng)的帳戶。

- 數(shù)據(jù)庫加固:旨在保障數(shù)據(jù)庫和DBMS的安全。涉及到的技術包括:限制用戶的訪問權限,禁用不必要的服務,以及加密數(shù)據(jù)庫里的信息等。

- 網絡加固:旨在保障服務器和端點之間的網絡中,所有通信通道的安全。

系統(tǒng)加固的重要性

系統(tǒng)加固極大地降低了網絡攻擊的風險。在系統(tǒng)級的審計中,一種常見的違規(guī)原因便是那些導致“合規(guī)性漂移(compliance drift)”的配置更改。也就是說,我們每次在添加新的服務器、用戶、以及應用程序時,都有可能產生新的漏洞。

一種常見現(xiàn)象是:當企業(yè)擁有多種可配置的大量軟硬件資產時,安全運維人員都需要花時間以手動或自動的方式,對新、舊資產根據(jù)CIS之類的基準予以配置與調整。而在完成的時候,他們卻無法保證沒有引入新的錯誤。正是由于此類現(xiàn)象在各種IT生態(tài)系統(tǒng)中都普遍存在,因此我們需要特別注意那些不斷變化的IT基礎架構,確保對其動態(tài)的安全配置和持續(xù)合規(guī)性進行檢查。對此,企業(yè)往往需要實施自動化的工具,通過持續(xù)監(jiān)控和審計異構的IT資產,來保證能夠在出現(xiàn)偏差時,及時補救并協(xié)助加固IT系統(tǒng)。

系統(tǒng)加固的優(yōu)秀實踐

既然系統(tǒng)加固是一個必不可少的過程,那么我們綜合了NIST和CIS頒布的優(yōu)秀實踐標準,提出如下全面加固系統(tǒng)的策略:

- 遵守CIS、NIST、ENISA等系統(tǒng)加固標準

- 基于企業(yè)的特定需求,制定系統(tǒng)加固計劃

- 使用基于CIS基準的安全審計工具,來執(zhí)行持續(xù)審計、并識別系統(tǒng)中的漏洞

- 使用自動化的漏洞掃描與修補工具,識別缺失的補丁、錯誤的配置、安全類更新,進而快速執(zhí)行漏洞的修復

- 運用強大的用戶權限與訪問規(guī)則,刪除整個基礎架構中不必要的帳戶和權限

- 使用由CIS認證的自動化合規(guī)工具,自動產生合規(guī)性偏差報告和修復建議

系統(tǒng)加固建議圖

系統(tǒng)加固與Chef Compliance

Chef Compliance是一種自動化的解決方案,其中包括CIS和??DISA STIG??的各項基準,可被用于審計和修復系統(tǒng)中的各種漏洞,以促進IT生態(tài)系統(tǒng)的合規(guī)與安全。在Chef Compliance中,企業(yè)可以同時使用Chef Infra(配置管理)和Chef InSpec(合規(guī)性)兩個模塊,來實現(xiàn):

- 執(zhí)行持續(xù)審計,評估異構資產的當前配置與狀態(tài)

- 根據(jù)CIS和STIG推薦的基準,糾正錯誤的配置

- 對特定控制的審計,謹慎使用例外和豁免

- 自定義現(xiàn)有的補救內容,以滿足企業(yè)的需求

- 如果安全基準受到了破壞,則應回滾到最后一次已知的可信狀態(tài)

- 從單一的儀表板處,查看所有端點的配置與合規(guī)狀態(tài)

借助Chef Compliance,企業(yè)可以保持跨混合云和多云環(huán)境的安全性,同時提高DevOps流程的整體效率。同時,IT團隊能夠在Chef的持續(xù)安全審計與修復的幫助下,執(zhí)行系統(tǒng)加固,從而檢測和修復不同IT組件中的漏洞。由于IT管理員獲得了完全的可見性,因此他們很容易根據(jù)企業(yè)的實際要求,去調整基線,以及輕松地維護合規(guī)性配置文件。同時,他們也能夠針對大規(guī)模的分布式混合與邊緣基礎設施,實施系統(tǒng)級別的加固。

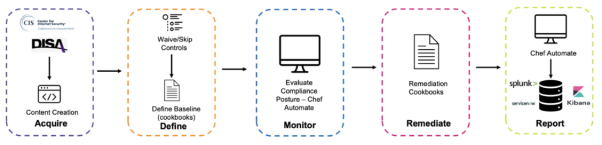

獲取、定義、監(jiān)控、補救和報告

使用Chef進行系統(tǒng)加固的優(yōu)勢

從安全性和合規(guī)性的角度來看,使用Chef進行系統(tǒng)加固的優(yōu)勢主要體現(xiàn)在:

- 改進的安全態(tài)勢:通過CIS和STIG的標準化配置文件,可持續(xù)開展審計和修復,確保降低系統(tǒng)的數(shù)據(jù)泄露、漏洞被利用、惡意軟件的安裝、未經授權的訪問等風險。

- 更好的可審計性:Chef精心規(guī)劃的配置文件,能夠使得復雜的安全審計,變得更容易、更快速、更透明,進而能夠交付出適用于主流平臺和操作系統(tǒng)的、易于閱讀的代碼。

- 改進的系統(tǒng)功能:憑借著無差錯(error-free)的自動化、針對流程的提速、配置的一致性、以及全面安全的基礎設施,Chef提高了系統(tǒng)的整體效率、以及DevOps團隊的生產力。

通過Chef InSpec掃描來檢查系統(tǒng)加固的態(tài)勢

如果您正在為系統(tǒng)加固尋找自動化工具,以確保異構IT資產的合規(guī)性,請下載免費版的??Chef Workstation??,并針對Windows或Linux系統(tǒng),運行公開可用的Chef InSpec配置文件。

無需額外安裝,您可以僅在目標節(jié)點上使用如下提供的DevSec基線,以分析Linux和Windows的系統(tǒng)態(tài)勢。由于下面的命令會從GitHub中提取內容,因此您無需克隆存儲庫。通過提供SSH或WinRM的相關憑據(jù),您可以掃描本地、云端、以及邊緣系統(tǒng)中的IT資產:

Linux:

- DevSec的??Linux基線??

- $ inspec exec

- -t ssh://user@node -i ~/.ssh/id_rsa

Windows:

- $ inspec exec

- -t winrm://user:password@node

無論您的系統(tǒng)最初是如何配置的,這些簡單的命令都會立即報告各種已通過的和失敗了的測試結果,并且能夠突出顯示那些易受攻擊的地方。同時,Chef Automate(Chef生態(tài)系統(tǒng)的儀表板)的用戶也可以利用各種默認的、或自定義的系統(tǒng)加固配置文件,使用Chef Compliance去安排定期掃描。

譯者介紹

陳峻 (Julian Chen),51CTO社區(qū)編輯,具有十多年的IT項目實施經驗,善于對內外部資源與風險實施管控,專注傳播網絡與信息安全知識與經驗;持續(xù)以博文、專題和譯文等形式,分享前沿技術與新知;經常以線上、線下等方式,開展信息安全類培訓與授課。

原文標題:??System Hardening Standards and Best Practices With Chef??,作者:Anugraha Benjamin