微軟:IIS 擴展正越來越多地用作 Exchange 后門

據Bleeping Computer網站7月26日消息,微軟 365 Defender 研究團隊在當天公布的一項研究調查中表示,攻擊者正越來越多地使用惡意 Internet 信息服務 (IIS) Web 服務器擴展,對未打補丁的 Exchange 服務器部署后門。

與Web Shell相比,利用IIS 擴展能讓后門更加隱蔽,通常很難檢測到其安裝的確切位置,并且使用與合法模塊相同的結構,為攻擊者提供了近乎完美的持久性機制。

根據微軟 365 Defender 研究團隊的說法,在大多數情況下檢測到的實際后門邏輯很少,如果不更廣泛地了解合法 IIS 擴展的工作原理,就不能將其視為惡意進程,這也使得確定感染源變得更加困難。

對受感染服務器的持續訪問

在利用托管應用程序中各種未修補的安全漏洞攻擊服務器后,攻擊者通常會在 Web Shell中 先部署一個有效負載,并在隨后部署 IIS 模塊以提供對被黑服務器更隱蔽和持久的訪問。微軟之前曾注意到攻擊者利用ZOHO ManageEngine ADSelfService Plus和SolarWinds Orion漏洞后部署了自定義 IIS 后門。隨后,惡意 IIS 模塊允許攻擊者從系統內存中獲取憑證,從受害者的網絡和受感染設備收集信息,并提供更多有效負載。

在今年1月至5月期間針對 Microsoft Exchange 服務器的活動中,微軟注意到攻擊者在文件夾 C:\inetpub\wwwroot\bin\ 中安裝了一個名為 FinanceSvcModel.dll 的自定義 IIS 后門,以此來訪問受害者的電子郵件郵箱、遠程運行命令并竊取憑證和機密數據。

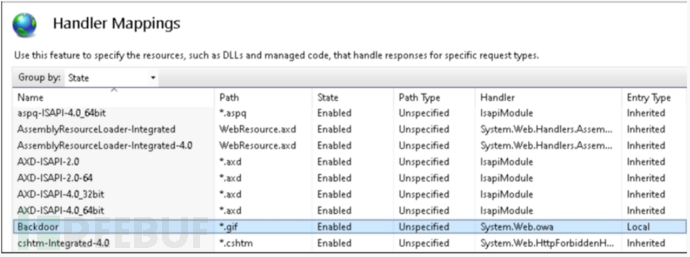

作為 IIS 處理程序安裝的 IIS 后門示例

作為 IIS 處理程序安裝的 IIS 后門示例

此外,卡巴斯基也曾注意到了類似的情況,去年 12 月,一個名為Owowa的惡意 IIS Web 服務器模塊被用于針對東南亞和歐洲的政府組織和公共交通公司。卡巴斯基當時表示,一旦進入受害者的系統,攻擊者就可以訪問公司電子郵件,通過安裝其他類型的惡意軟件,秘密管理受感染的服務器來實施更進一步的惡意訪問,并將這些服務器用作惡意基礎設施。

為防御使用惡意 IIS 模塊的攻擊,微軟建議用戶保持 Exchange 服務器處于最新狀態,在保持反惡意軟件等防護程序開啟的同時,檢查敏感角色和組,限制對 IIS 虛擬目錄的訪問,確定告警的優先級并檢查配置文件和 bin 文件夾。

參考來源:https://www.bleepingcomputer.com/news/microsoft/microsoft-iis-extensions-increasingly-used-as-exchange-backdoors/