漏洞披露15分鐘內(nèi),黑客即可完成漏洞掃描

近期,一份研究報(bào)告顯示,攻擊者在新漏洞公開披露后 15 分鐘內(nèi),就會掃描到有漏洞的端點(diǎn),留給系統(tǒng)管理員修補(bǔ)已披露的安全漏洞時(shí)間比以往想象的還要少。

根據(jù) Palo Alto 2022 年 Unit 42 事件響應(yīng)報(bào)告,部分黑客一直在監(jiān)視軟件供應(yīng)商是否會發(fā)布漏洞披露公告,以便可以利用這些漏洞對公司網(wǎng)絡(luò)進(jìn)行初始訪問或遠(yuǎn)程代碼執(zhí)行。

2022 年攻擊面管理威脅報(bào)告發(fā)現(xiàn),攻擊者通常是在 CVE 漏洞公布 15 分鐘內(nèi)開始掃描漏洞。

值得一提的是,由于對掃描漏洞的要求并不高,低技能的攻擊者也可以在互聯(lián)網(wǎng)上掃描易受攻擊的端點(diǎn),并在暗網(wǎng)市場上出售。之后幾小時(shí)內(nèi),就會出現(xiàn)第一次主動(dòng)的利用嘗試,往往會擊中了一些未來得及打補(bǔ)丁的系統(tǒng)。

Unit 42 事件響應(yīng)報(bào)告以 CVE-2022-1388 為例,該漏洞披露于 2022 年 5 月 4 日,根據(jù) Unit 42 的說法,在 CVE 公布后 10 個(gè)小時(shí)內(nèi),他們已經(jīng)記錄了 2552 次掃描和利用嘗試。

不難看出,修補(bǔ)漏洞是系統(tǒng)維護(hù)者和惡意攻擊者之間的時(shí)間競賽,每一方的延誤幅度都隨著時(shí)間的推移而減少。

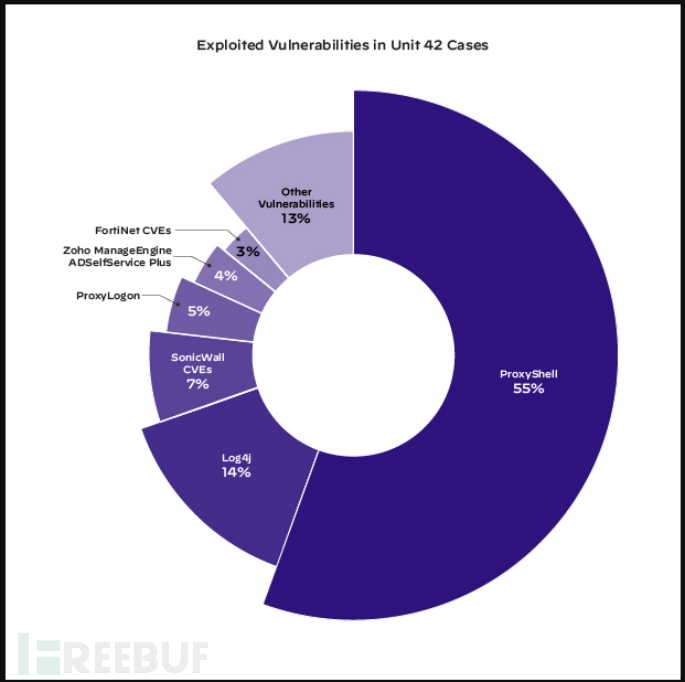

2022 年利用最多的漏洞

根據(jù) Palo Alto收集的數(shù)據(jù),2022 年上半年,網(wǎng)絡(luò)訪問中被利用最多的漏洞是 “ProxyShell ”利用鏈,占總記錄利用事件的 55%。ProxyShell 是通過將 CVE-2021-34473、CVE-2021-34523 和 CVE-2021-31207 鏈接在一起利用。

Log4Shell 排名第二,占總記錄利用事件的 14%,SonicWall 的各種 CVE 占了 7%,ProxyLogon 占 5%,Zoho ManageEngine ADSelfService Plus 的 RCE 在 3% 的案例中被利用。

2022 年上半年利用最多的漏洞(Unit 42)

從這些統(tǒng)計(jì)數(shù)字可以看出,利用量中絕大部分是由半舊的漏洞而不是最新披露的漏洞。發(fā)生這種情況有多種原因,包括攻擊面的大小、利用的復(fù)雜性和實(shí)際影響等。

可以觀察到更有價(jià)值的和保護(hù)得更好的系統(tǒng),其管理員會迅速應(yīng)用安全更新,因?yàn)檫@些系統(tǒng)往往會成為漏洞披露后,網(wǎng)絡(luò)攻擊的重要目標(biāo)。

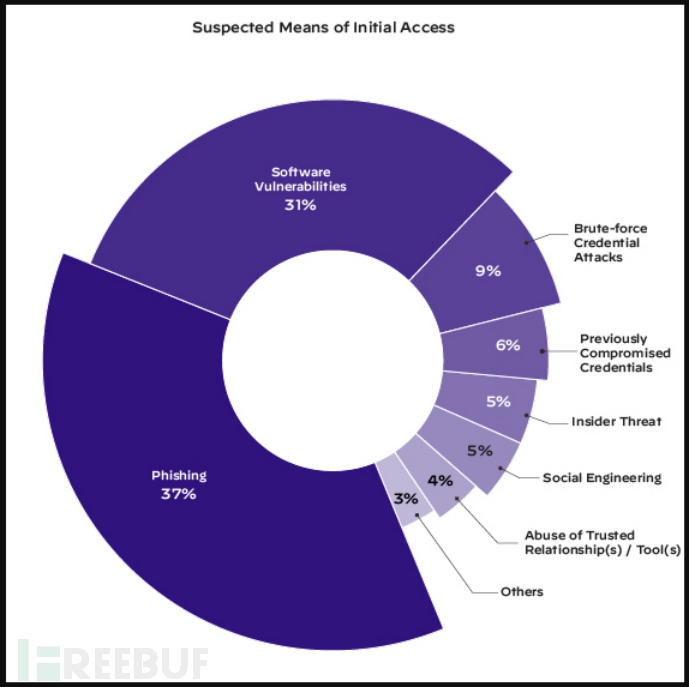

同樣值得注意的是,報(bào)告顯示,利用軟件漏洞進(jìn)行初始網(wǎng)絡(luò)破壞的方法約占所用方法的三分之一,在 37% 的情況下,網(wǎng)絡(luò)釣魚是實(shí)現(xiàn)初始訪問的首選手段。在 15% 的案例中,黑客入侵網(wǎng)絡(luò)的方式是暴力破解或使用泄露的憑據(jù)。最后,對特權(quán)員工使用社工攻擊或賄賂內(nèi)部人員占了 10% 。

2022 年上半年,攻擊者如何實(shí)現(xiàn)初始訪問

目前,系統(tǒng)管理員、網(wǎng)絡(luò)管理員和安全專業(yè)人員在努力應(yīng)對最新的安全威脅和操作系統(tǒng)問題時(shí)已經(jīng)承受了巨大壓力,攻擊者如此快速針對其設(shè)備只會增加額外的壓力。因此,如果可能的話,通過使用 VPN 等技術(shù),盡量讓設(shè)備遠(yuǎn)離互聯(lián)網(wǎng)。

通過限制對服務(wù)器的訪問,管理員不僅可以降低漏洞利用的風(fēng)險(xiǎn),還可以在漏洞成為內(nèi)部目標(biāo)之前應(yīng)用安全更新。

不幸的是,一些服務(wù)必須公開,這就要求管理員通過訪問列表盡可能地加強(qiáng)安全,只暴露必要的端口和服務(wù),并盡可能快地應(yīng)用更新,雖然快速應(yīng)用關(guān)鍵更新可能會導(dǎo)致停機(jī),但這遠(yuǎn)比遭受全面網(wǎng)絡(luò)攻擊好得多。

參考文章:https://www.bleepingcomputer.com/news/security/hackers-scan-for-vulnerabilities-within-15-minutes-of-disclosure/