NSA披露Web Shell漏洞列表,警惕黑客部署后門

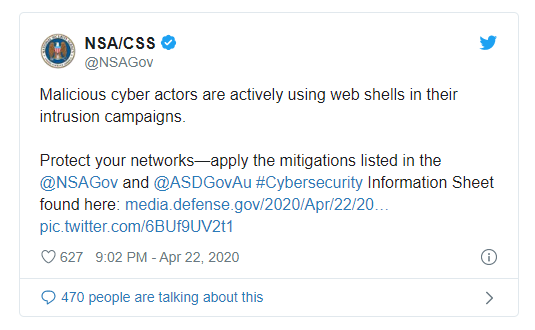

美國國家安全局(NSA)和澳大利亞信號局(ASD)聯合發布一份報告,警告黑客正利用易受攻擊的Web服務器來部署Web Shell。

黑客可以利用Web Shell惡意工具來感染網絡或者是暴露在網絡上的服務器,并由此獲取權限,遠程執行任意代碼,在同一網絡內的設備傳播其他的惡意軟件有效載荷。

這些惡意軟件的有效載荷可以以多種形式上傳到易受攻擊的服務器上,從專門設計提供Web Shell功能和Perl、Ruby、Python和Unix Shell腳本的程序,到應用程序插件以及在Web應用程序頁面中注入的PHP和ASP代碼段等。

Web Shell是當今最流行的惡意軟件之一。術語“ Web Shell”是指在被黑客入侵的服務器上安裝的惡意程序或腳本。

Web Shell提供了一個可視界面,黑客可以使用該界面與被入侵的服務器及其文件系統進行交互。大多數Web Shell都允許黑客重命名、復制、移動、編輯或上傳服務器新文件。它們還可用于更改文件和目錄權限,或從服務器存檔和下載(竊取)數據。

Web Shell可以用從Go到PHP的任何編程語言編寫。這使黑客能夠以通用名稱(例如index.asp或uploader.php)將Web Shell隱藏在任何網站的代碼中,這使得操作人員幾乎不可能在沒有網絡防火墻或網絡惡意軟件掃描程序幫助的情況下進行檢測。

NSA說到:“惡意網絡攻擊者正利用Web Shell來獲取用戶網絡的訪問權。”

ASD補充說明:“這份指導報告將有助于網絡運營人員為web服務器的安全性負責。”

Web Shell 檢測、防御、緩解

兩國情報政府機構聯合發布的安全報告長達17頁,其中為安全團隊提供大量參考信息,比如檢測隱藏后門,并在發現后管理和恢復影響進程,在未打補丁的服務器上部署工具來攔截惡意攻擊者。

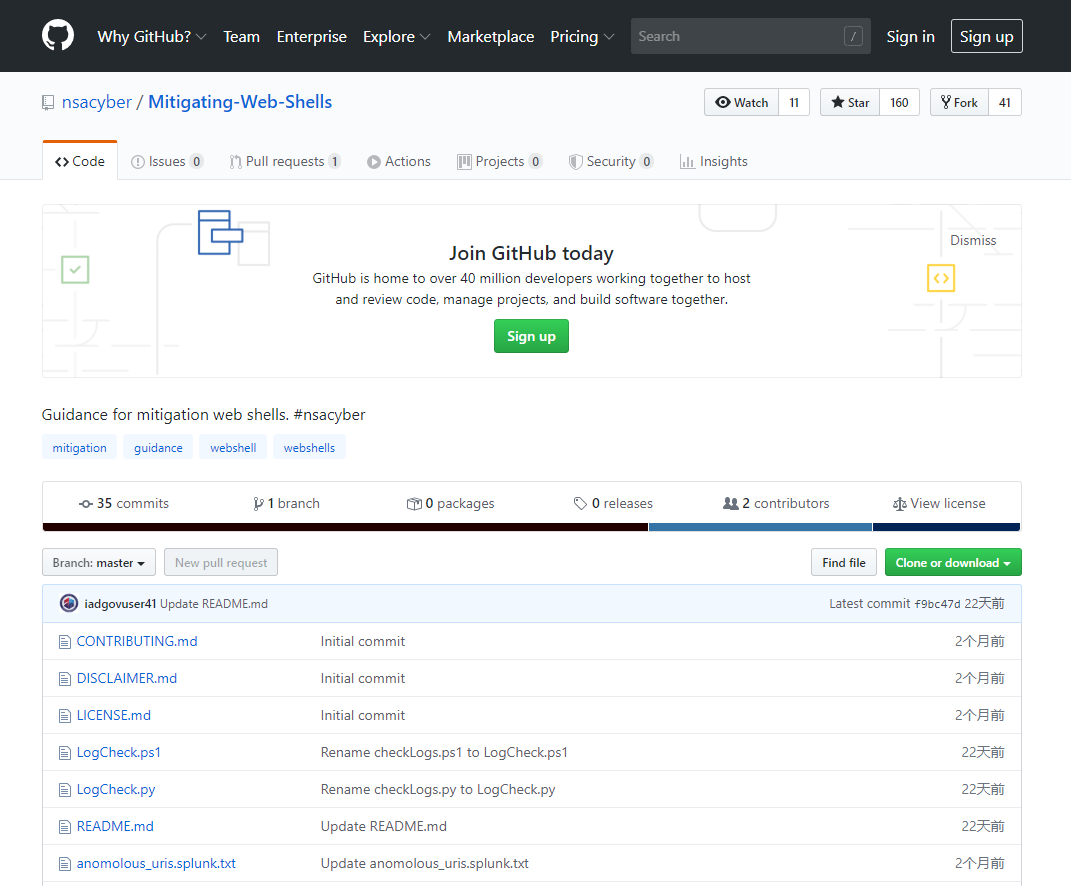

NSA有一個專用的GitHub存儲庫,其中包含公司用來檢測和阻止Web Shell威脅并攔截Web Shell部署的工具,這些工具包括:

- “Known-good”文件對比腳本 ,可將偽裝圖片和流行圖片進行對比

- Splunk查詢,用于檢測Web流量中的異常URL

- Internet信息服務(IIS)日志分析工具

- 常見Web Shell的網絡流量簽名

- 識別意外網絡流量的說明

- 識別Sysmon數據中異常流程調用的說明

- 使用Audited識別異常流程調用的說明

- 用于阻止對可通過Web訪問的目錄的更改的HIPS規則

- 常用的Web應用程序漏洞列表

黑客利用Web應用程序漏洞或將其他感染系統加載來部署Web Shell 。Web Shell可以用作持久后門或中繼節點,并將攻擊者的命令路由轉到其他系統。

攻擊者經常將多個感染系統上的Web Shell鏈接在一起,跨網絡按特定路線傳輸流量,例如從外部網絡系統到內部網絡。

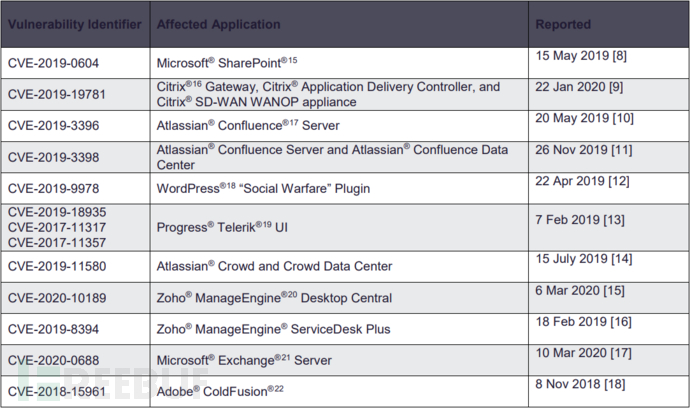

用于部署Web Shell的漏洞

因此,企業應盡快修復其網絡上的應用程序和內部Web應用程序,并立即采取措施,防范攻擊者利用“n-day”漏洞進一步危害服務器的風險。

NSA和ASD列出了多種常見的安全漏洞,黑客可能利用這些來安裝Web Shell惡意軟件,比如Microsoft SharePoint、Microsoft Exchange、Citrix、Atlassian Confluence、WordPress、Zoho ManageEngine和Adobe ColdFusion等流行工具中的漏洞。

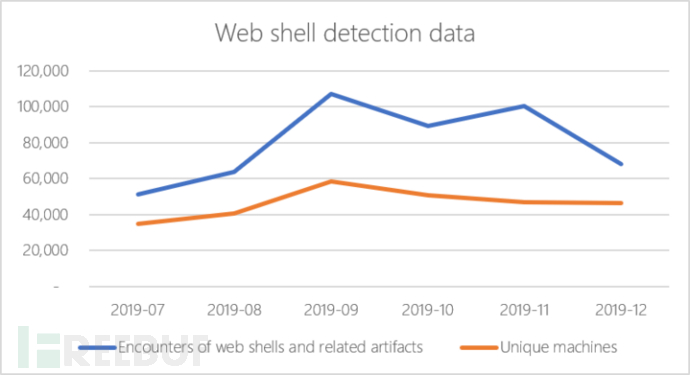

每日約有77000個Web Shell利用追蹤

為檢測黑客對Web Shell的利用程度,微軟在2月發布一份報告,數據表明其Microsoft Defender高級威脅防護(ATP)團隊“在平均46000臺不同的計算機上平均檢測到77000個Web Shell和相關工件。 ”這表明,Web Shell是當前最流行的惡意軟件類型之一。

微軟表示:“有趣的是,我們觀察到攻擊通常發生在周末或下班時間,而攻擊可能不會立即發現并做出響應。”