微軟 SQL 服務器被黑,帶寬遭到破壞

據Bleeping Computer網站7月28日消息,目前,一些攻擊者通過使用捆綁廣告的軟件甚至是惡意軟件入侵微軟的SQL服務器,將設備轉化為在線代理服務出租的服務器進行牟利。

為了竊取設備的帶寬,攻擊者安裝了代理軟件 ,將設備的可用互聯網帶寬分配為代理服務器,遠程用戶可以使用該服務器進行各種操作,如測試、情報收集、內容分發或市場研究。

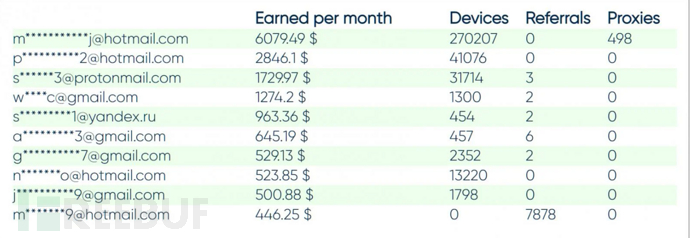

作為共享帶寬的回報,設備所有者可以從向客戶收取的費用中抽成。例如,Peer2Profit服務顯示,通過在數以千計的設備上安裝該公司的軟件,每月賺取多達6000美元的收入。

Peer2Profit 代理服務前 10 名用戶

根據韓國公司Ahnlab的研究人員28日發表的一份新報告,一種新的惡意軟件活動正通過安裝代理軟件,利用受害者的網絡帶寬賺錢。攻擊者通過為用戶設置其電子郵件地址來獲得帶寬補償,而用戶可能只會察覺到網絡速度有時會變慢。

在設備上偷裝代理客戶端

Ahnlab觀察到通過捆綁廣告的軟件和其他惡意軟件,為 Peer2Profit 和 IPRoyal 等服務安裝代理軟件。

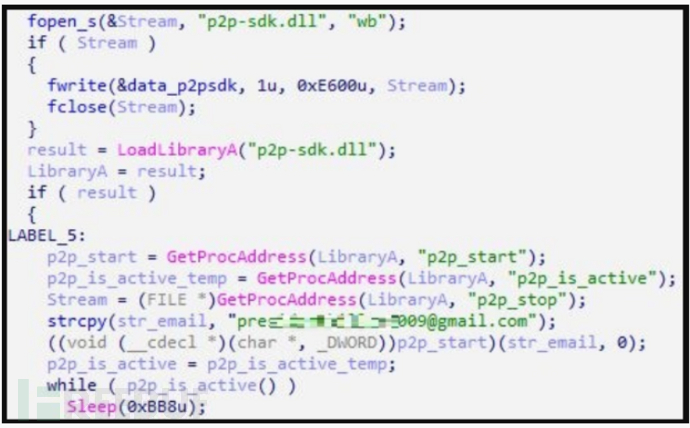

惡意軟件檢查代理客戶端是否在主機上運行,如果停用,它可以使用 "p2p_start() "函數來啟動。

創建和運行 Peer2Profit SDK

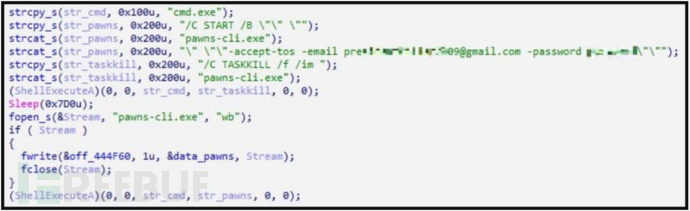

對于 IPRoyal 的 Pawns,惡意軟件更喜歡安裝客戶端的 CLI 版本而不是 GUI 版本,因為其目的是讓該進程在后臺隱蔽地運行。

安裝和配置 Pawns CLI

在最近的觀察中,攻擊者使用DLL形式的Pawns,以編碼的字符串形式提供他們的電子郵件和密碼,并用 "Initialize() "和 "startMainRoutine() "函數來啟動。在設備上安裝代理軟件后,該軟件會將其添加為可用代理,遠程用戶可以使用它在互聯網上進行任何操作。這也意味著其他攻擊者可以在受害者不知情的情況下使用這些代理進行非法活動。

感染MS-SQL服務器

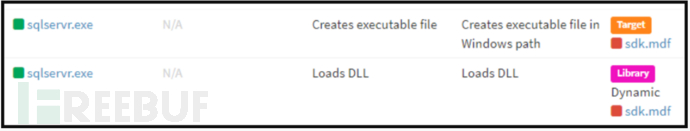

根據Ahnlab的報告,使用這種方案創收的惡意軟件也會針對脆弱的MS-SQL服務器來安裝Peer2Profit客戶端。

這一情況自2022年6月初以來便一直持續,研究人員從受感染系統中檢索到的大多數日志都顯示存在一個名為“sdk.mdf”的 UPX 打包數據庫文件。

安裝 Peer2Profit 的 SQL 進程

在微軟SQL服務器更常見的威脅中,有進行加密貨幣劫持的加密貨幣幣礦工,也有攻擊者通過Cobalt Strike信標將服務器作為進入網絡的支點。

使用代理軟件客戶端背后的原因可能是增加了長時間不被發現的機會,這就轉化為更大的利潤。不過,目前還不清楚行為人通過這種方法賺了多少錢。

參考來源:https://www.bleepingcomputer.com/news/security/microsoft-sql-servers-hacked-to-steal-bandwidth-for-proxy-services/