思科修復了VPN路由器中關鍵遠程代碼執行漏洞

近日,思科修復了一組影響小型企業 VPN 路由器的關鍵漏洞,該組漏洞允許未經身份驗證的攻擊者在易受攻擊設備上執行任意代碼或指令。

安全研究人員在基于 Web 管理界面和 Web 過濾器的數據庫更新功能中發現了這組安全漏洞(分別追蹤為 CVE-2022-20842 、 CVE-2022-20827 ),經過分析后發現,該組漏洞均是由輸入驗證不足引起的。

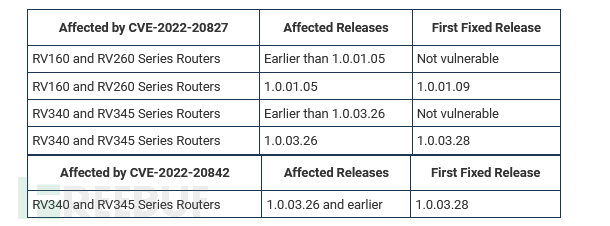

這些漏洞影響的路由器主要包括 Small Business RV160、RV260、RV340和 RV345 系列 VPN 路由器(CVE-2022-20842 僅影響最后兩個)。

受漏洞影響的路由器系列

攻擊者利用漏洞能夠執行任意命令

安全研究人員披露,攻擊者可以利用 CVE-2022-20842 配合精心制作的 HTTP 輸入,在底層操作系統上以“root”身份執行任意代碼或重新加載設備,從而導致 DoS 條件。

對于 CVE-2022-20827,攻擊者能夠利用該漏洞向 Web 過濾器數據庫更新功能提交精心設計的輸入指令,以“ root”權限在底層操作系統上執行任意命令。

上述漏洞由 IoT Inspector 研究實驗室、Chaitin 安全研究實驗室和 CLP 團隊的安全研究人員發現。目前,思科已經發布了軟件更新來解決這兩個漏洞,但強調沒有解決方法能夠消除攻擊向量。

其它漏洞也已修復

值得一提的是,思科近日修補了 RV160、RV260、RV340 和 RV345 系列路由器開放即插即用 (PnP) 模塊中的高嚴重性漏洞 (CVE-2022-20841)。如果用戶不及時更新補丁,攻擊者可以利用該漏洞向未打補丁的設備發送惡意指令,在底層 Linux 操作系統上執行任意操作。

上月,思科還解決了 Cisco Nexus Dashboard 數據中心管理解決方案中的另一組嚴重安全漏洞,這些漏洞允許未經身份驗證的攻擊者使用 root 或管理員權限遠程執行任意命令和操作。